一种基于数据溯源图的APT攻击链还原系统.pdf

一只****呀淑

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于数据溯源图的APT攻击链还原系统.pdf

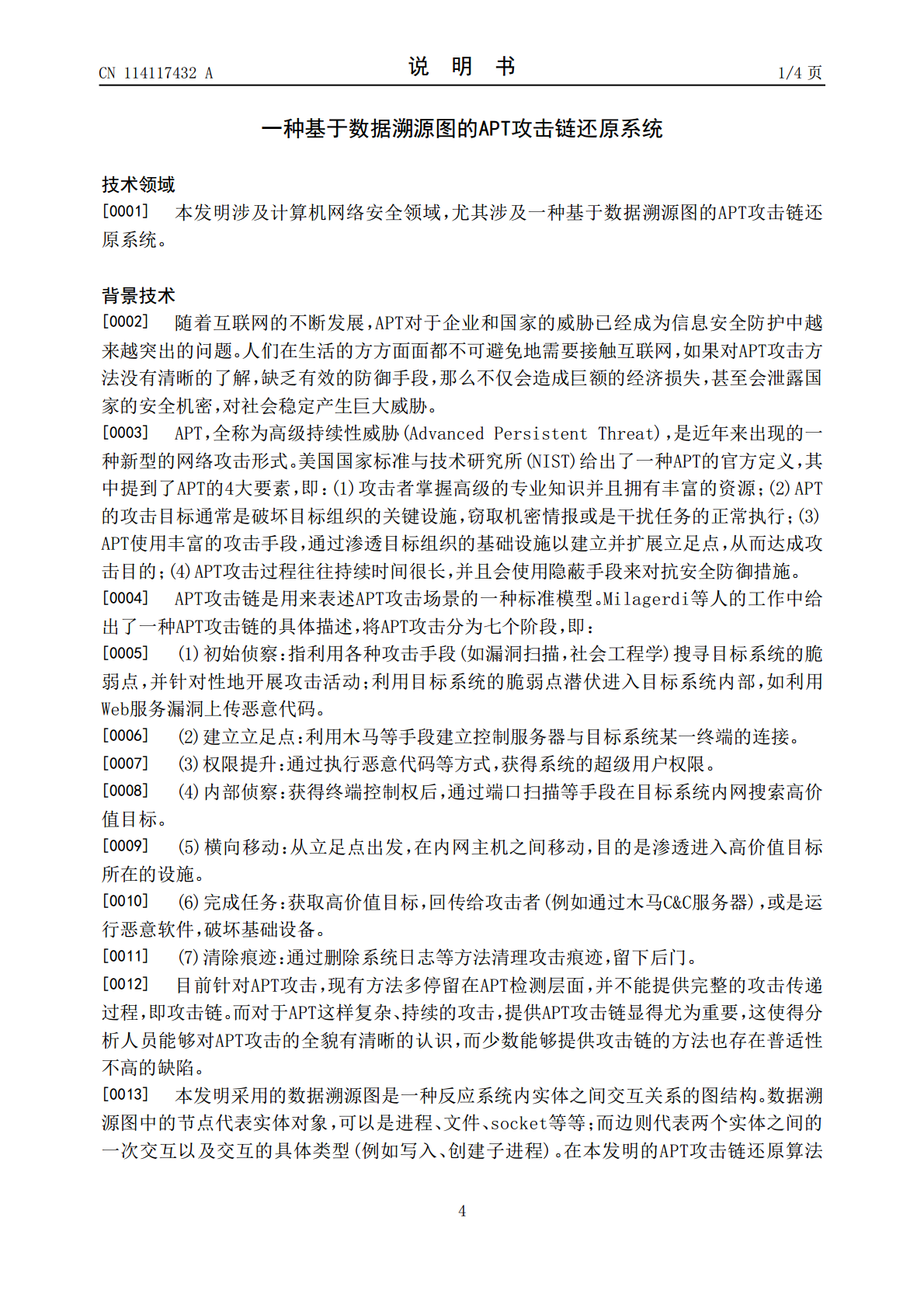

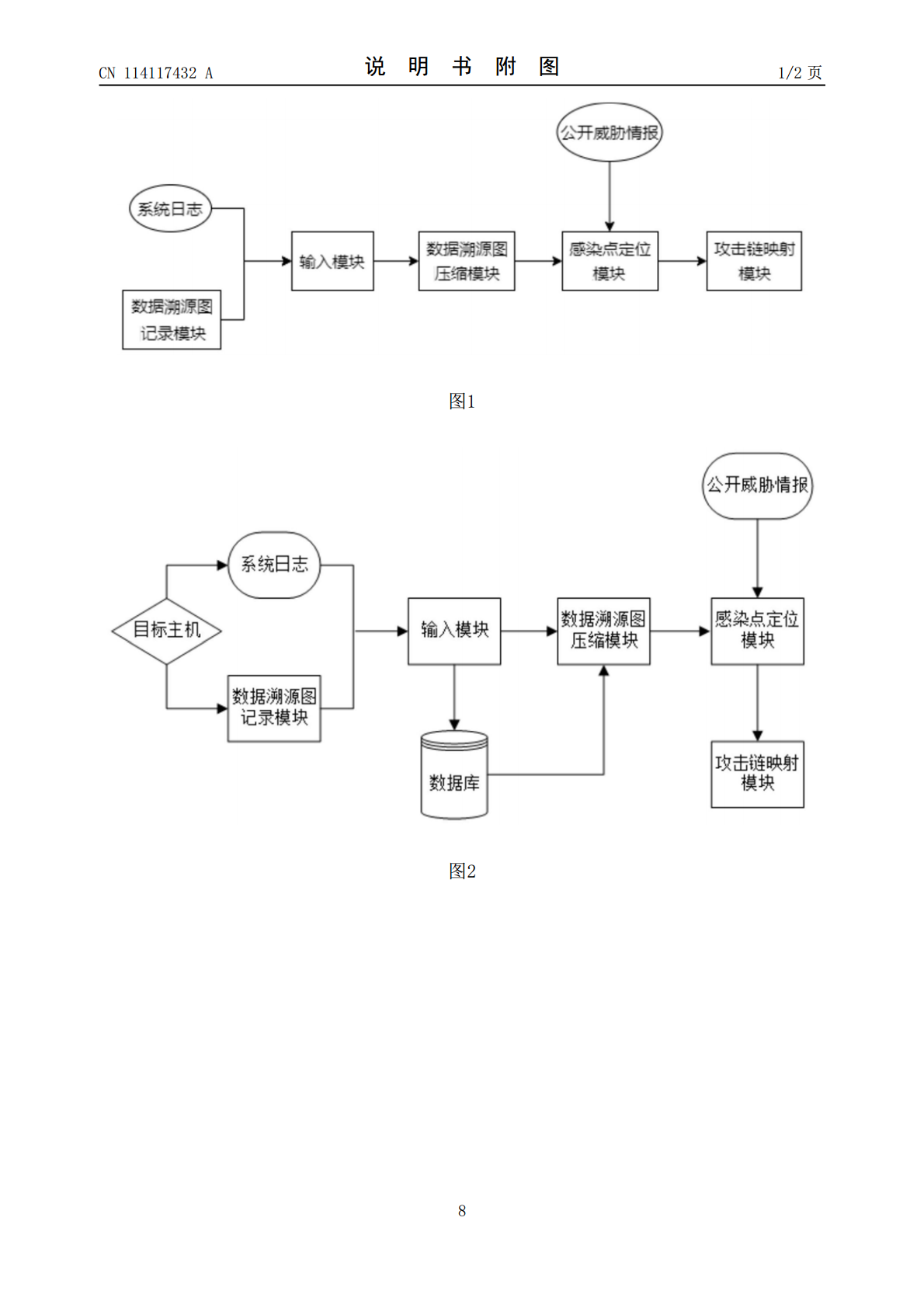

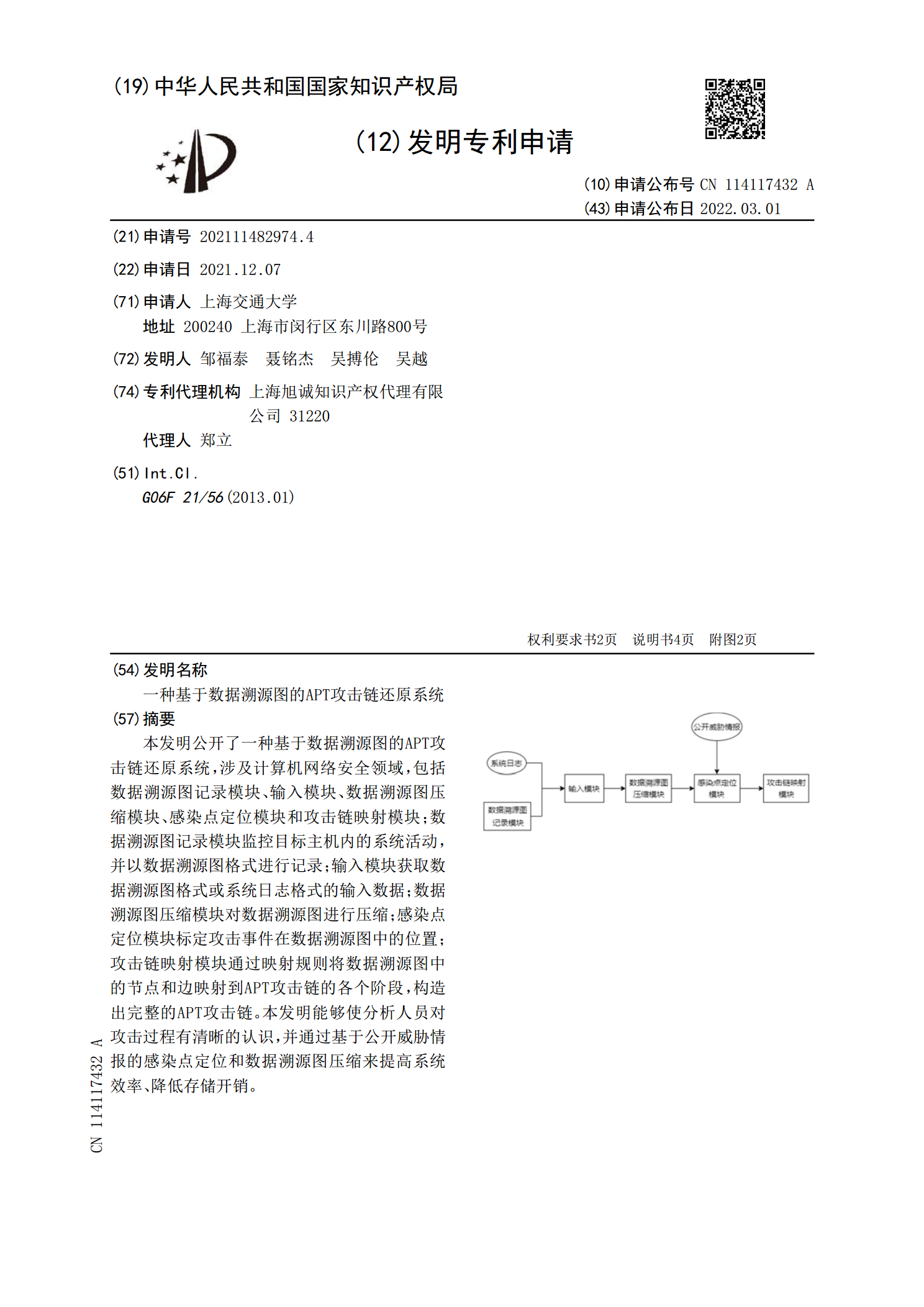

本发明公开了一种基于数据溯源图的APT攻击链还原系统,涉及计算机网络安全领域,包括数据溯源图记录模块、输入模块、数据溯源图压缩模块、感染点定位模块和攻击链映射模块;数据溯源图记录模块监控目标主机内的系统活动,并以数据溯源图格式进行记录;输入模块获取数据溯源图格式或系统日志格式的输入数据;数据溯源图压缩模块对数据溯源图进行压缩;感染点定位模块标定攻击事件在数据溯源图中的位置;攻击链映射模块通过映射规则将数据溯源图中的节点和边映射到APT攻击链的各个阶段,构造出完整的APT攻击链。本发明能够使分析人员对攻击过

一种基于钓鱼邮件溯源APT攻击事件的方法及系统.pdf

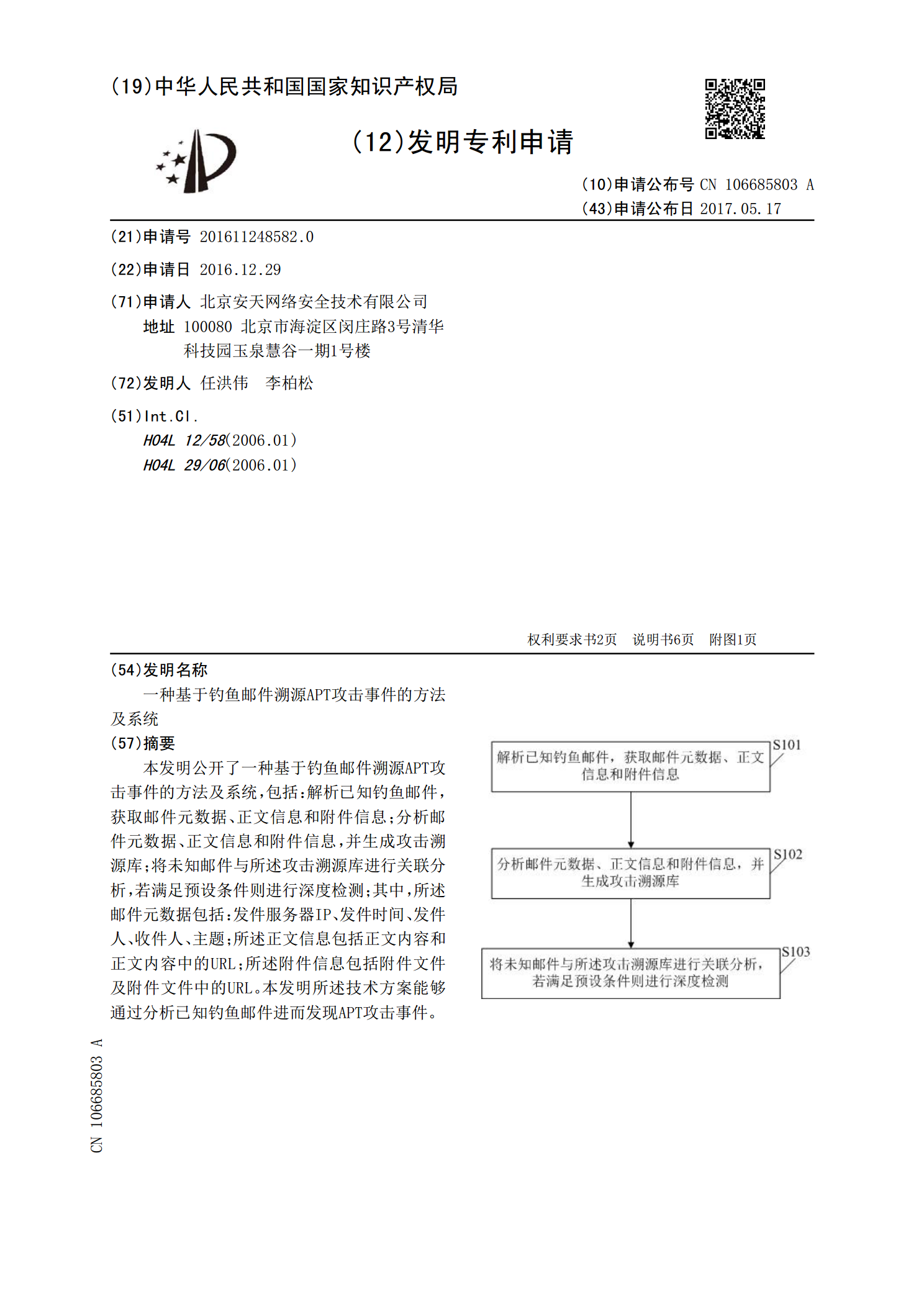

本发明公开了一种基于钓鱼邮件溯源APT攻击事件的方法及系统,包括:解析已知钓鱼邮件,获取邮件元数据、正文信息和附件信息;分析邮件元数据、正文信息和附件信息,并生成攻击溯源库;将未知邮件与所述攻击溯源库进行关联分析,若满足预设条件则进行深度检测;其中,所述邮件元数据包括:发件服务器IP、发件时间、发件人、收件人、主题;所述正文信息包括正文内容和正文内容中的URL;所述附件信息包括附件文件及附件文件中的URL。本发明所述技术方案能够通过分析已知钓鱼邮件进而发现APT攻击事件。

基于行动特征的APT攻击追踪溯源浅析.docx

基于行动特征的APT攻击追踪溯源浅析随着网络技术的不断发展,互联网已经成为了各个领域之间交流与合作的重要平台,并且随着网络的普及,越来越多的信息被传播和获取,使得网络安全问题变得越来越严重。其中,APT(AdvancedPersistentThreat)攻击已经成为了网络安全领域中极具威胁性的一类攻击方式,其针对性极强和长期持续等特点,使得攻击者能够长时间潜伏在受攻击者内部,窃取大量的敏感信息。针对APT攻击行为,我们需要通过追踪和溯源来寻找攻击者,进而形成对抗策略。因此,基于行动特征的APT攻击追踪溯源

基于攻击溯源动态还原黑客攻击场景.pdf

本发明公开了基于攻击溯源动态还原黑客攻击场景,包括以下步骤:步骤S1,读取数据条数中第一个流量包数据;步骤S2,进行判断返回响应是否可预览;步骤S3,若返回响应可预览,进行获取动态渲染操作指令或URL;步骤S4,通过渲染返回数据达到预览效果。本发明是一种通过动画播放的形式还原黑客操作指令,动态系统的展示攻击行为并展示响应效果的攻击溯源方法,本发明解决了单一预览流量包,不能在连续时间内溯源追踪攻击行为的问题,更直观的还原了黑客攻击场景,更能加大还原黑客攻击场景的视觉冲击力。

基于大数据的APT攻击检测.pptx

概念APT攻击生命周期APT例子:震网病毒APT特点网络安全“老三样”大数据APT检测思路“低模式”的应对研究“慢模式”的应对研究“慢模式”的应对研究APT检测产品