基于攻击溯源动态还原黑客攻击场景.pdf

Jo****31

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于攻击溯源动态还原黑客攻击场景.pdf

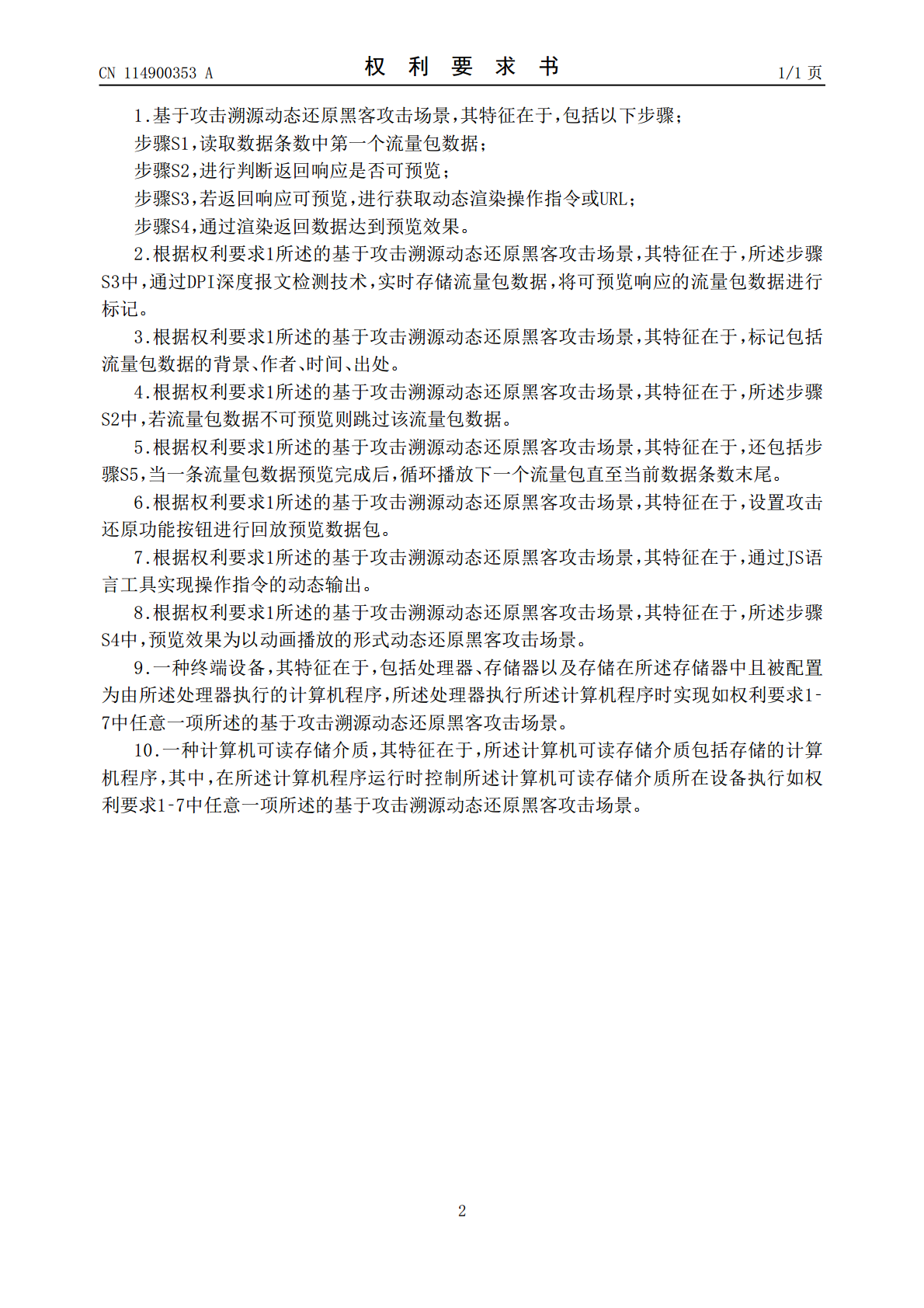

本发明公开了基于攻击溯源动态还原黑客攻击场景,包括以下步骤:步骤S1,读取数据条数中第一个流量包数据;步骤S2,进行判断返回响应是否可预览;步骤S3,若返回响应可预览,进行获取动态渲染操作指令或URL;步骤S4,通过渲染返回数据达到预览效果。本发明是一种通过动画播放的形式还原黑客操作指令,动态系统的展示攻击行为并展示响应效果的攻击溯源方法,本发明解决了单一预览流量包,不能在连续时间内溯源追踪攻击行为的问题,更直观的还原了黑客攻击场景,更能加大还原黑客攻击场景的视觉冲击力。

基于因果关联的电力工控系统攻击场景还原.pptx

基于因果关联的电力工控系统攻击场景还原目录添加章节标题电力工控系统概述电力工控系统的组成电力工控系统的功能电力工控系统的安全重要性基于因果关联的攻击场景还原方法因果关联攻击场景还原的基本概念因果关联攻击场景还原的方法和步骤因果关联攻击场景还原的优势和局限性电力工控系统攻击场景还原案例分析案例选择和分析方法典型攻击场景的还原攻击场景的影响和后果电力工控系统安全防护建议加强安全管理和安全意识培训完善安全技术和安全策略建立安全监测和应急响应机制提高电力工控系统的可审计性和可追溯性结论与展望研究结论研究展望THA

基于因果关联的电力工控系统攻击场景还原.docx

基于因果关联的电力工控系统攻击场景还原标题:基于因果关联的电力工控系统攻击场景还原摘要:电力工控系统的安全性一直是现代社会中的重要问题。由于电力工控系统的特殊性和关联性,攻击者可以通过针对性的攻击手段对其进行攻击,导致一系列严重后果。本文基于因果关联的方法,对电力工控系统攻击场景进行还原和分析,以期提高对电力工控系统安全的认识和应对能力。1.引言电力工控系统是现代社会中不可或缺的基础设施之一,因此其安全性至关重要。然而,随着工控系统的智能化和网络化程度不断提高,其面临的安全威胁也在不断增加。本文将基于因果

黑客攻击八大技术动态.doc

黑客攻击八大技术动态黑客索尼新公布的NGP想必大家都很感兴趣,不过到大家能摸到真机还不知道等到什么时候,不过现在已经有了NGP的细节大图,有兴趣的朋友可以过一下眼瘾先。今天我们所面临的网络威胁,早已不仅仅是早期出现的那些攻击手段,如病毒木马等。黑客攻击技术近年来的最新动态是什么?■中科院高能所网络安全实验室许榕生杨泽明刘戈舟电子商务和电子政务迅猛发展,黑客攻击的频率和强度有增无减。今天我们所面临的网络威胁,早已不仅仅是早期出现的那些攻击手段,如木马、病毒、间谍软件与网络监听、口令攻击、漏洞攻击等。黑客攻击

黑客攻击技术.ppt

黑客攻击技术5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.5欺骗攻击及其防御5.5欺骗攻击及其防御5.5欺骗攻击及其防御5.5欺骗攻击及其防御图为:中国工商银行假网站截图5.5欺骗攻击及其防御5.6端口管理技术5.6端口管理技术5.6端口管理技术5.6端口管理技术5.6端口管理技术5.6端口管理技术2.4.8木马攻击2.4.8木马攻击2.4.8木马攻击2.4.8木马攻击