基于行动特征的APT攻击追踪溯源浅析.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于行动特征的APT攻击追踪溯源浅析.docx

基于行动特征的APT攻击追踪溯源浅析随着网络技术的不断发展,互联网已经成为了各个领域之间交流与合作的重要平台,并且随着网络的普及,越来越多的信息被传播和获取,使得网络安全问题变得越来越严重。其中,APT(AdvancedPersistentThreat)攻击已经成为了网络安全领域中极具威胁性的一类攻击方式,其针对性极强和长期持续等特点,使得攻击者能够长时间潜伏在受攻击者内部,窃取大量的敏感信息。针对APT攻击行为,我们需要通过追踪和溯源来寻找攻击者,进而形成对抗策略。因此,基于行动特征的APT攻击追踪溯源

APT攻击防护浅析.docx

APT攻击防护浅析近些年来,APT攻击(高级持续性威胁攻击)已经成为众多组织担忧的重点,因为这种攻击能够给组织造成严重的影响,包括数据盗窃、网络破坏和业务中断等等。APT攻击有多种形式,如恶意软件、社交工程等,以此对网络系统进行长期、持久性攻击。因此,为了保护组织免受APT攻击的影响,组织需要实施各种措施,以确保其网络环境不会被入侵。本文将对APT攻击的特征进行描述,并探讨几种防御策略。APT攻击的特征APT攻击是一种严重威胁,由于其所采用的攻击方式非常隐匿。APT攻击者通常会在网络系统中逐步渗透,以便在

基于活动行为特征的APT攻击检测方法研究.pptx

,目录PartOnePartTwo网络安全威胁现状APT攻击的特点和危害基于活动行为特征的APT攻击检测的必要性PartThreeAPT攻击检测技术研究现状活动行为特征提取与表示方法研究现状现有研究的不足之处PartFour研究目标研究方法技术路线实验环境和数据集PartFive主机层面的活动行为特征网络层面的活动行为特征用户层面的活动行为特征特征选择和降维PartSix机器学习算法选择模型训练和优化模型评估指标实验结果分析和对比PartSeven研究成果总结对未来研究的建议和展望THANKS

基于活动行为特征的APT攻击检测方法研究.docx

基于活动行为特征的APT攻击检测方法研究标题:基于活动行为特征的APT攻击检测方法研究摘要:随着互联网的高速发展,APT(AdvancedPersistentThreat)攻击威胁不断增加。传统的安全防护手段已经无法有效应对APT攻击的复杂性和隐蔽性。因此,研究基于活动行为特征的APT攻击检测方法具有重要意义。本文主要通过分析和研究活动行为特征,提出一种APT攻击检测方法,并进行实验验证,结果表明该方法能够有效识别和防御APT攻击。1.引言APT攻击作为一种高级的持久性威胁,对网络安全造成了严重威胁。传统

一种基于钓鱼邮件溯源APT攻击事件的方法及系统.pdf

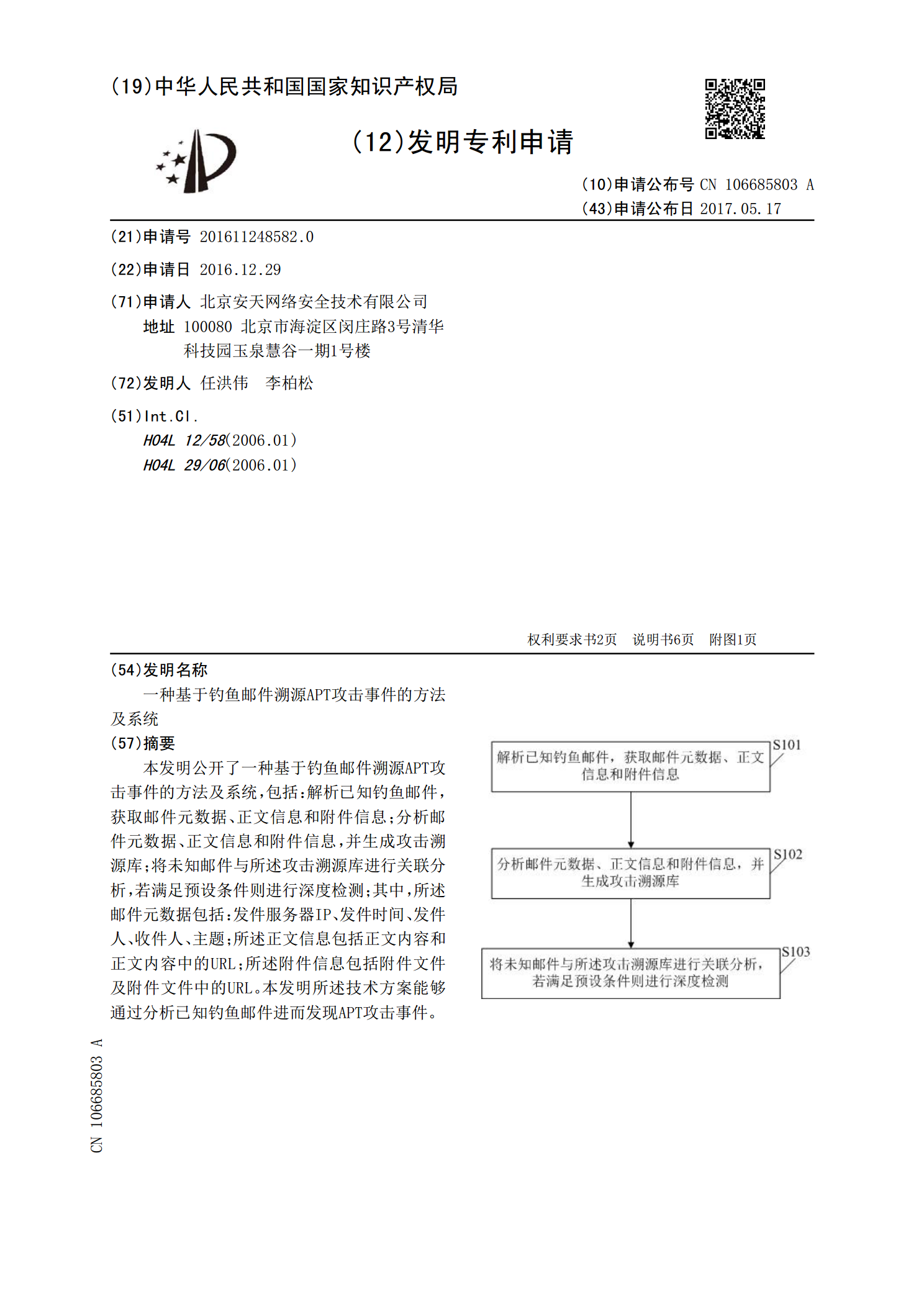

本发明公开了一种基于钓鱼邮件溯源APT攻击事件的方法及系统,包括:解析已知钓鱼邮件,获取邮件元数据、正文信息和附件信息;分析邮件元数据、正文信息和附件信息,并生成攻击溯源库;将未知邮件与所述攻击溯源库进行关联分析,若满足预设条件则进行深度检测;其中,所述邮件元数据包括:发件服务器IP、发件时间、发件人、收件人、主题;所述正文信息包括正文内容和正文内容中的URL;所述附件信息包括附件文件及附件文件中的URL。本发明所述技术方案能够通过分析已知钓鱼邮件进而发现APT攻击事件。