高安全属性价值设备威胁态势量化评估方法.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

高安全属性价值设备威胁态势量化评估方法.docx

高安全属性价值设备威胁态势量化评估方法标题:高安全属性价值设备威胁态势量化评估方法摘要:随着信息技术的不断发展和普及,高安全属性价值设备的重要性日益凸显。然而,设备的安全性往往受到各种威胁的侵袭,为了评估设备的威胁态势,我们需要一种定量的评估方法。本文首先回顾了高安全属性价值设备和其面临的威胁类型,然后介绍了目前主流的威胁态势评估方法,最后提出了一种基于威胁分析的量化评估方法,并给出了实例以验证其可行性。关键词:高安全属性价值设备,威胁态势,量化评估,威胁分析引言:高安全属性价值设备作为信息系统中至关重要

基于环境属性的网络威胁态势量化评估方法.docx

基于环境属性的网络威胁态势量化评估方法一、引言当前网络威胁形势十分严峻,各种网络攻击手段和技术不断更新和演进,给互联网基础设施、信息系统安全和网络通信带来了巨大风险。因此,对网络威胁的量化评估十分重要。环境属性是影响网络威胁的重要因素之一,因此本文针对网络威胁态势量化评估中环境属性的作用进行阐述,提供一种基于环境属性的网络威胁态势量化评估方法。二、环境属性对网络威胁的影响1.城市规模城市规模影响网络威胁的因素包括人口规模、IT基础设施的覆盖规模和使用率。城市规模越大,其网络规模也相应增大,因此在大城市中网

考虑威胁传播特性的电力CPS安全态势评估方法.pptx

,CONTENTS01.02.电力CPS系统的介绍安全态势评估的重要性和必要性威胁传播特性的引入03.威胁传播模型的建立安全态势的量化评估指标评估方法的实施流程评估方法的优势和局限性04.实证分析的场景和数据来源实证分析的方法和过程实证分析的结果和讨论实证分析的结论和启示05.基于深度学习的安全态势评估方法基于强化学习的安全态势优化控制方法基于数据融合的安全态势多维度评估方法安全态势评估方法在智能电网等其他领域的应用前景06.对电力CPS安全态势评估方法的总结和评价对未来研究的展望和建议感谢您的观看!

一种态势威胁等级评估方法.pdf

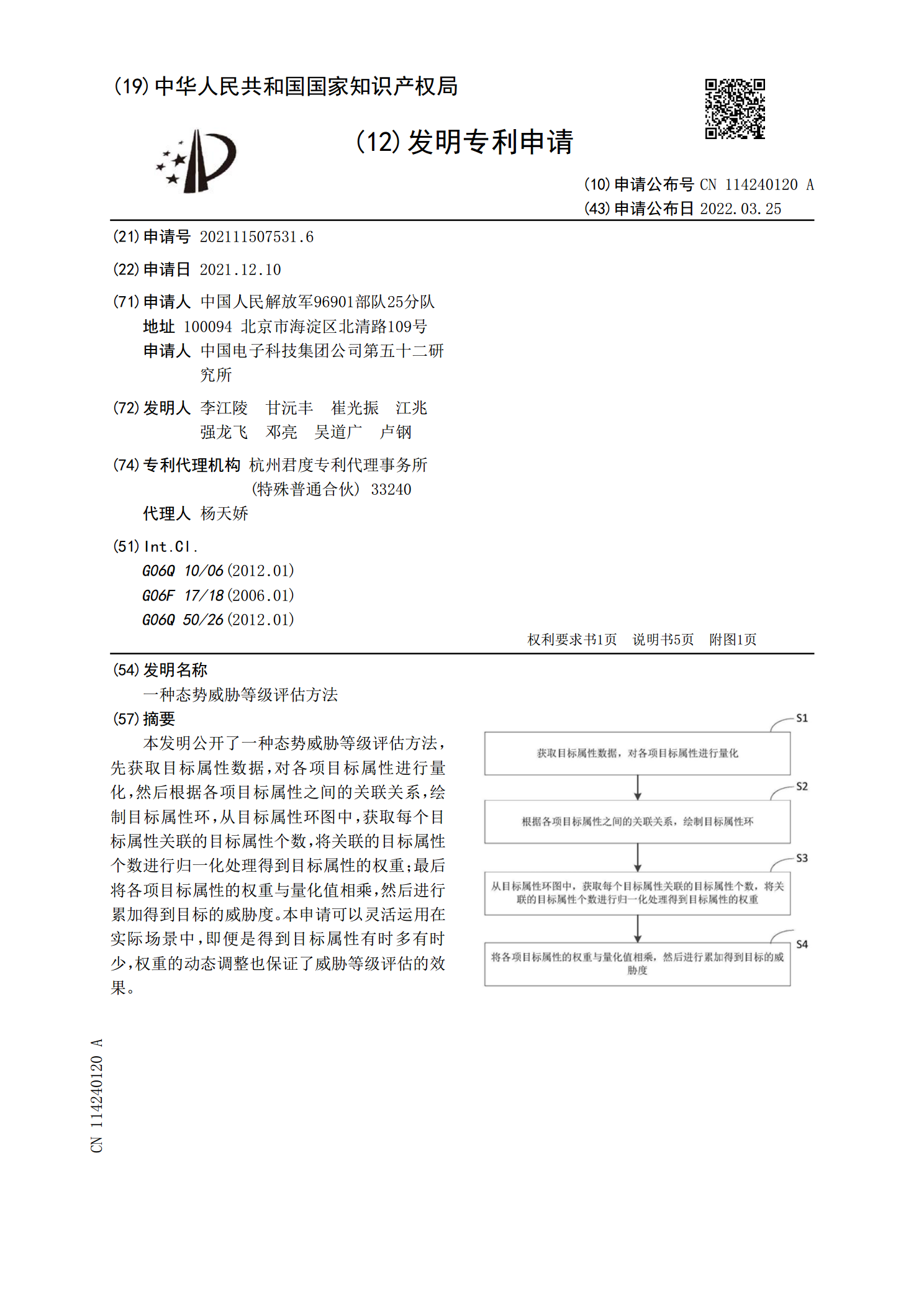

本发明公开了一种态势威胁等级评估方法,先获取目标属性数据,对各项目标属性进行量化,然后根据各项目标属性之间的关联关系,绘制目标属性环,从目标属性环图中,获取每个目标属性关联的目标属性个数,将关联的目标属性个数进行归一化处理得到目标属性的权重;最后将各项目标属性的权重与量化值相乘,然后进行累加得到目标的威胁度。本申请可以灵活运用在实际场景中,即便是得到目标属性有时多有时少,权重的动态调整也保证了威胁等级评估的效果。

战场态势估计和威胁评估.ppt

战场态势估计和威胁评估态势估计和威胁评估的概念态势估计和威胁评估的概念态势估计的内容和步骤态势估计的内容和步骤威胁评估的内容和步骤威胁评估的内容和步骤威胁等级确定威胁评估的内容和步骤基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法基于空中目标态势和作战能力的威胁评估算法此课件下