基于自编码器和极限学习机的工业控制网络入侵检测算法.pptx

快乐****蜜蜂

亲,该文档总共24页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

基于自编码器和极限学习机的工业控制网络入侵检测算法.pptx

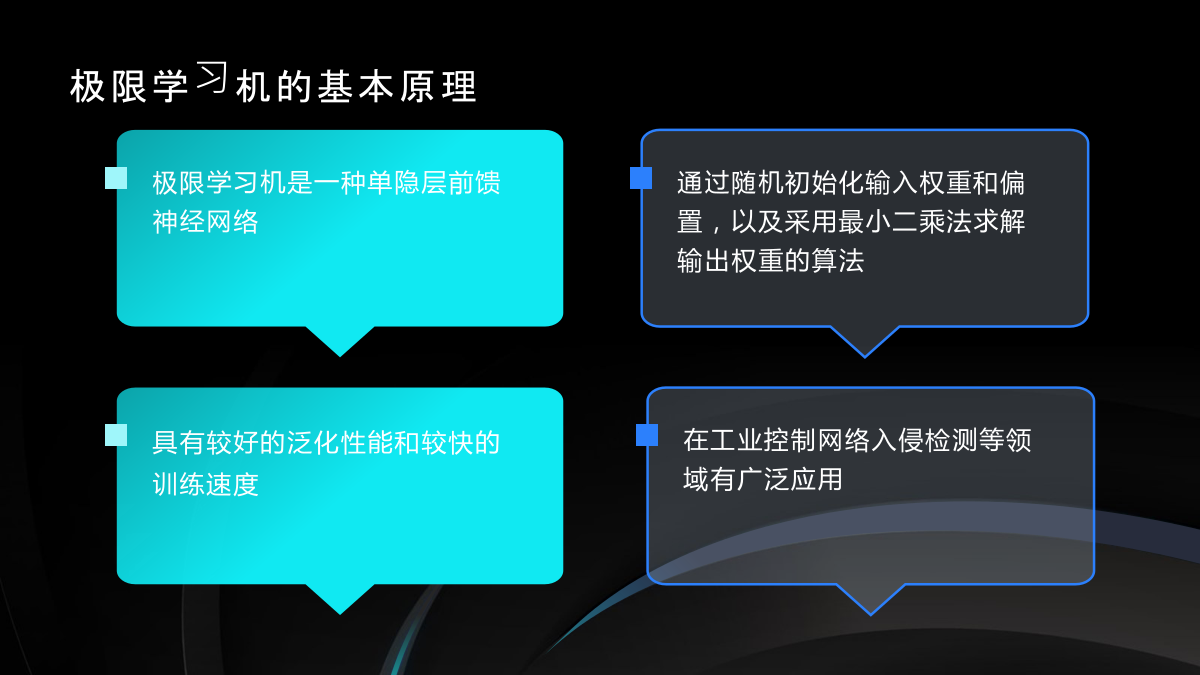

添加副标题目录PART01PART02自编码器算法的基本原理自编码器在工业控制网络入侵检测中的应用自编码器的优势与局限性PART03极限学习机的基本原理极限学习机在工业控制网络入侵检测中的应用极限学习机的优势与局限性PART04算法设计思路算法流程图算法实现细节PART05实验环境与数据集介绍实验过程与结果展示结果分析与其他算法的比较PART06本文工作总结未来研究方向感谢您的观看

基于灰狼算法优化核极限学习机的网络入侵检测研究.docx

基于灰狼算法优化核极限学习机的网络入侵检测研究基于灰狼算法优化核极限学习机的网络入侵检测研究摘要:随着互联网的快速发展,网络入侵已成为当今社会面临的一个重要问题。传统的网络入侵检测方法往往存在着检测精度低、误报率高等问题。为了解决这些问题,本文提出了一种基于灰狼算法优化核极限学习机的网络入侵检测方法。通过灰狼算法优化核极限学习机的参数,提高了网络入侵检测的准确性和性能。实验结果表明,该方法在网络入侵检测方面具有较好的效果。关键词:网络入侵检测,灰狼算法,核极限学习机,优化1.引言随着信息技术的不断发展,互

基于鸡群算法和核极限学习机的入侵检测模型.docx

基于鸡群算法和核极限学习机的入侵检测模型基于鸡群算法和核极限学习机的入侵检测模型摘要:随着信息技术的发展,网络安全已成为了一个日益重要的领域。入侵检测是网络安全领域中的一个重要任务,它通过分析网络数据流中的异常行为来检测潜在的威胁。本论文提出了一种基于鸡群算法和核极限学习机的入侵检测模型,通过鸡群算法对特征进行选择,然后利用核极限学习机进行分类,提高了入侵检测的准确性和性能。关键词:网络安全,入侵检测,鸡群算法,核极限学习机1.引言随着互联网的不断发展,网络安全问题也日益凸显。入侵检测是网络安全领域中的一

基于极限学习机与改进K-means算法的入侵检测方法.docx

基于极限学习机与改进K-means算法的入侵检测方法一、Introduction随着网络技术的日益发展和应用的广泛,网络安全问题备受关注和重视。入侵检测是维护网络安全的重要手段之一,通过分析网络数据包中的流量、行为特征等来判断是否存在恶意攻击行为,及时发现并防范网络安全风险。随着网络攻击手段的不断变化和进化,传统的入侵检测方法的效果已经大大降低,研究新的入侵检测方法已经迫在眉睫。极限学习机(ExtremeLearningMachine,ELM)是一种单层前向神经网络,具有快速学习和显著的泛化能力,被广泛应

基于极限学习机的迁移学习算法.docx

基于极限学习机的迁移学习算法基于极限学习机的迁移学习算法摘要:迁移学习是一种通过在不同领域或任务中共享知识来改善模型性能的机器学习技术。极限学习机(ExtremeLearningMachine,ELM)作为一种快速训练的单层前馈神经网络,已经在各种任务上取得了良好的性能。本文提出了一种基于极限学习机的迁移学习算法,利用源领域的知识来帮助目标领域的学习。实验证实,该算法在迁移学习任务中能够有效地提高模型性能。关键词:迁移学习;极限学习机;知识共享1.引言迁移学习是一种通过在不同任务之间转移知识来改善模型性能