基于极限学习机与改进K-means算法的入侵检测方法.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于极限学习机与改进K-means算法的入侵检测方法.docx

基于极限学习机与改进K-means算法的入侵检测方法一、Introduction随着网络技术的日益发展和应用的广泛,网络安全问题备受关注和重视。入侵检测是维护网络安全的重要手段之一,通过分析网络数据包中的流量、行为特征等来判断是否存在恶意攻击行为,及时发现并防范网络安全风险。随着网络攻击手段的不断变化和进化,传统的入侵检测方法的效果已经大大降低,研究新的入侵检测方法已经迫在眉睫。极限学习机(ExtremeLearningMachine,ELM)是一种单层前向神经网络,具有快速学习和显著的泛化能力,被广泛应

基于极限学习机的网络入侵检测算法研究.docx

基于极限学习机的网络入侵检测算法研究基于极限学习机的网络入侵检测算法研究摘要:随着互联网的快速发展,网络入侵已经成为了威胁信息安全的一种常见方式。因此,网络入侵检测技术的研究变得尤为重要,以保护计算机网络免受恶意攻击。本论文旨在利用极限学习机(ELM)算法,提出一种基于机器学习的网络入侵检测方法。1.简介网络入侵是指非法入侵者利用各种攻击手段,侵犯或者篡改网络系统的安全机制、信息和资源的行为。入侵行为会导致计算机网络系统瘫痪、泄露用户隐私、丧失重要数据等安全问题。因此,网络入侵检测技术的研究对于保障信息安

基于灰狼算法优化核极限学习机的网络入侵检测研究.docx

基于灰狼算法优化核极限学习机的网络入侵检测研究基于灰狼算法优化核极限学习机的网络入侵检测研究摘要:随着互联网的快速发展,网络入侵已成为当今社会面临的一个重要问题。传统的网络入侵检测方法往往存在着检测精度低、误报率高等问题。为了解决这些问题,本文提出了一种基于灰狼算法优化核极限学习机的网络入侵检测方法。通过灰狼算法优化核极限学习机的参数,提高了网络入侵检测的准确性和性能。实验结果表明,该方法在网络入侵检测方面具有较好的效果。关键词:网络入侵检测,灰狼算法,核极限学习机,优化1.引言随着信息技术的不断发展,互

基于鸡群算法和核极限学习机的入侵检测模型.docx

基于鸡群算法和核极限学习机的入侵检测模型基于鸡群算法和核极限学习机的入侵检测模型摘要:随着信息技术的发展,网络安全已成为了一个日益重要的领域。入侵检测是网络安全领域中的一个重要任务,它通过分析网络数据流中的异常行为来检测潜在的威胁。本论文提出了一种基于鸡群算法和核极限学习机的入侵检测模型,通过鸡群算法对特征进行选择,然后利用核极限学习机进行分类,提高了入侵检测的准确性和性能。关键词:网络安全,入侵检测,鸡群算法,核极限学习机1.引言随着互联网的不断发展,网络安全问题也日益凸显。入侵检测是网络安全领域中的一

基于改进乌鸦搜索算法的极限学习机分类算法.pdf

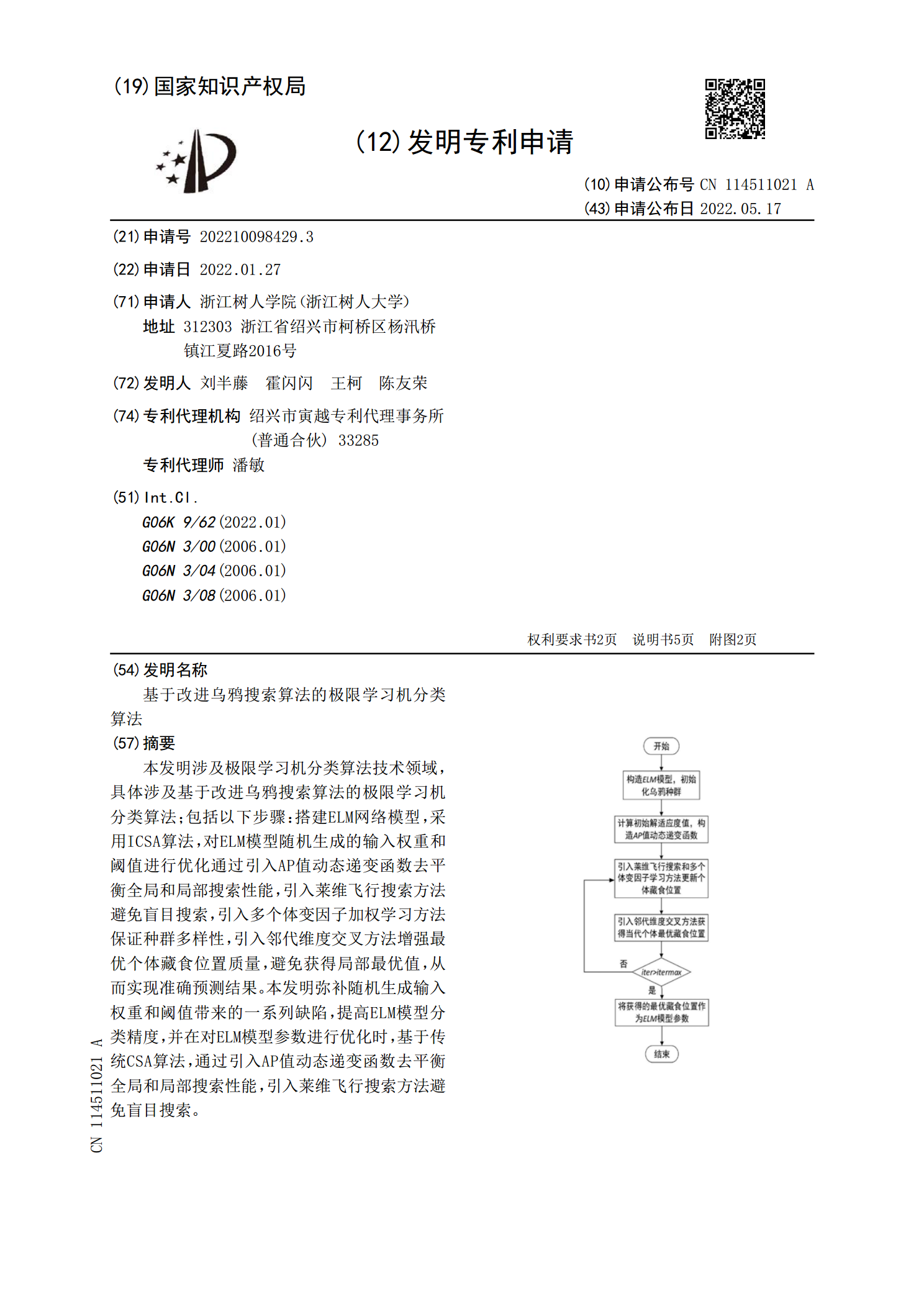

本发明涉及极限学习机分类算法技术领域,具体涉及基于改进乌鸦搜索算法的极限学习机分类算法;包括以下步骤:搭建ELM网络模型,采用ICSA算法,对ELM模型随机生成的输入权重和阈值进行优化通过引入AP值动态递变函数去平衡全局和局部搜索性能,引入莱维飞行搜索方法避免盲目搜索,引入多个体变因子加权学习方法保证种群多样性,引入邻代维度交叉方法增强最优个体藏食位置质量,避免获得局部最优值,从而实现准确预测结果。本发明弥补随机生成输入权重和阈值带来的一系列缺陷,提高ELM模型分类精度,并在对ELM模型参数进行优化时,基