黑客攻击及防御技术.ppt

as****16

亲,该文档总共65页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

黑客攻击及防御技术.ppt

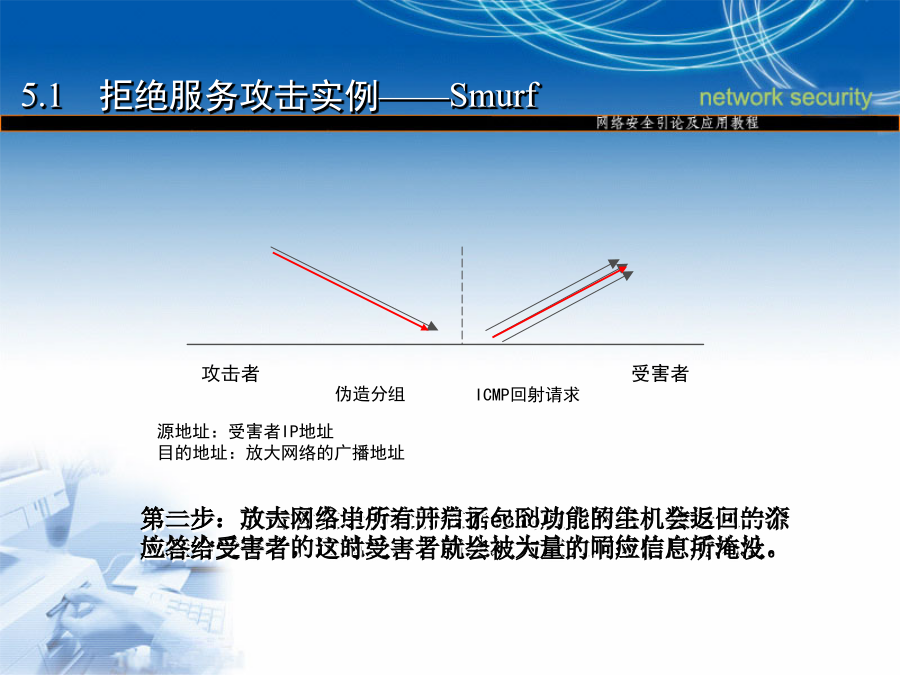

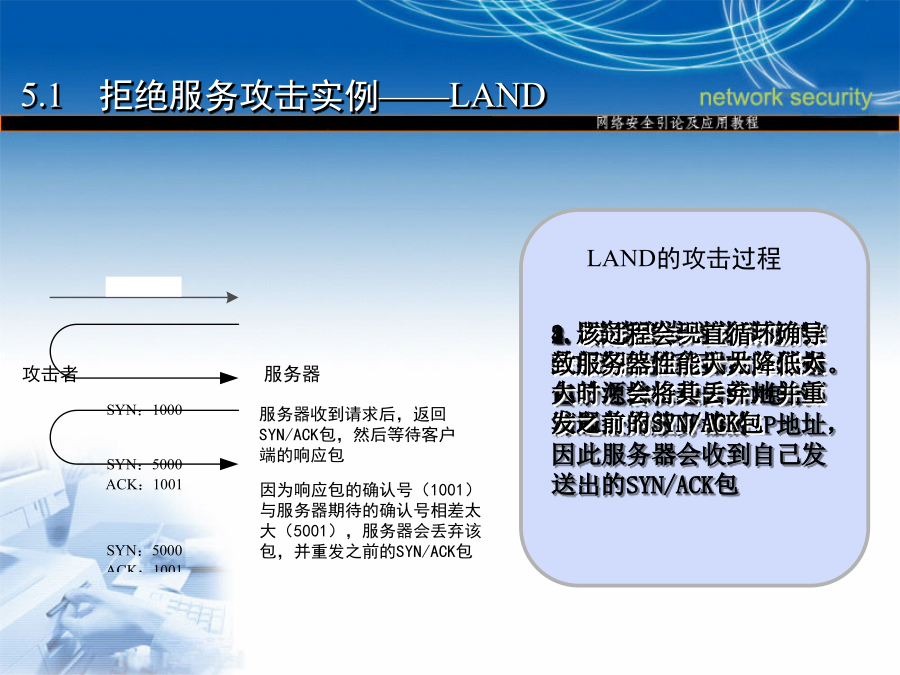

第五章黑客攻击及防御技术第五章黑客攻击及防御技术第五章黑客攻击及防御技术5.1拒绝服务攻击——简介5.1拒绝服务攻击实例——Smurf5.1Smurf攻击防御5.1拒绝服务攻击实例——SYN洪水(1)5.1拒绝服务攻击实例——SYN洪水(2)5.1SYN洪水攻击防御5.1拒绝服务攻击实例——LAND5.1LAND攻击防御5.1拒绝服务攻击实例——Teardrop5.1Teardrop攻击防御5.1DDos攻击5.1拒绝服务攻击——防御方式5.2恶意软件——简介5.2恶意软件——计算机病毒的定义和特性5.2

网络黑客攻击与用户防御策略研究.docx

网络黑客攻击与用户防御策略研究网络黑客攻击与用户防御策略研究随着互联网和信息技术的不断发展,网络安全问题日益凸显。网络黑客攻击已经成为了网络安全领域的一个重大问题,并且威胁到了个人、组织、企业以及国家的重要信息资产。在这种情况下,针对网络黑客攻击的用户防御策略变得尤为重要。一、网络黑客攻击网络黑客攻击是指利用互联网等各种通信和计算机技术手段,对计算机系统、网络系统或安全软硬件进行攻击或渗透,窃取信息、破坏信息或控制系统的行为。网络黑客攻击通常包括以下几种:1.计算机病毒:计算机病毒是一些针对计算机硬件和软

黑客攻击技术.pdf

特别说明此资料来自豆丁网(http://www.docin.com/)您现在所看到的文档是使用下载器所生成的文档此文档的原件位于http://www.docin.com/p-24200284.html感谢您的支持抱米花http://blog.sina.com.cn/lotusbaob

黑客攻击技术.ppt

黑客攻击技术5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.4缓冲区溢出攻击5.5欺骗攻击及其防御5.5欺骗攻击及其防御5.5欺骗攻击及其防御5.5欺骗攻击及其防御图为:中国工商银行假网站截图5.5欺骗攻击及其防御5.6端口管理技术5.6端口管理技术5.6端口管理技术5.6端口管理技术5.6端口管理技术5.6端口管理技术2.4.8木马攻击2.4.8木马攻击2.4.8木马攻击2.4.8木马攻击

黑客攻击与防范技术.ppt

黑客攻击与防范技术目录网络中存在的安全威胁什么是黑客黑客守则黑客守则黑客入侵和破坏的危险针对我国的几次主要黑客攻击事件2001年中美黑客大战这次事件中被利用的典型漏洞这次事件中被利用的典型漏洞这次事件中被利用的典型漏洞PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面Internet上有超过30,000个黑客站点黑客攻击基本流程典型的攻击步骤图解黑客常见攻击方法和防范措施黑客常见攻击方法和防范措施主机扫描ping工具:Pingerping工具:PingSweep黑客常见攻击方法和防范措