基于多维度指纹混淆的网络隐私保护方法及系统.pdf

书生****aa

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于多维度指纹混淆的网络隐私保护方法及系统.pdf

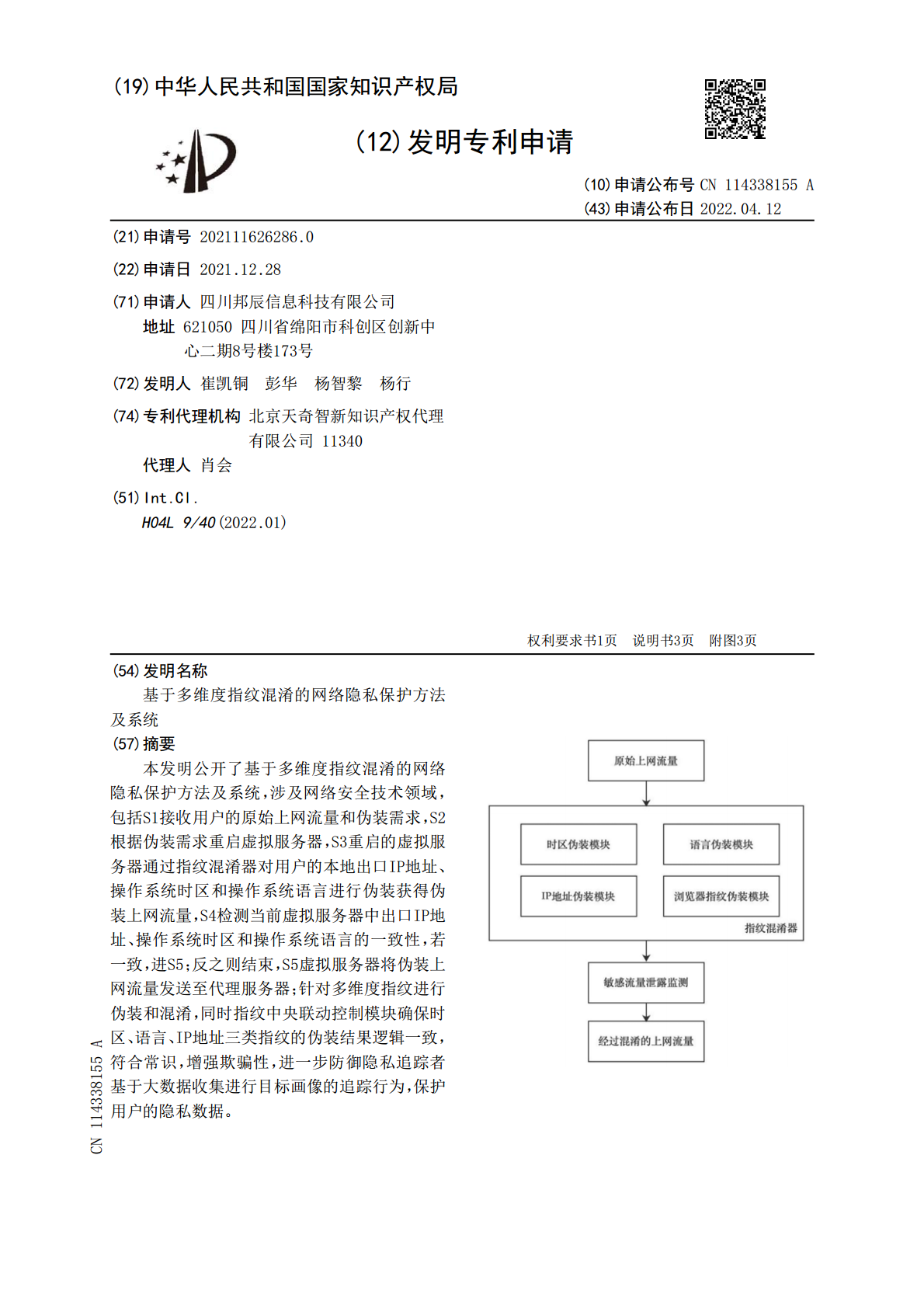

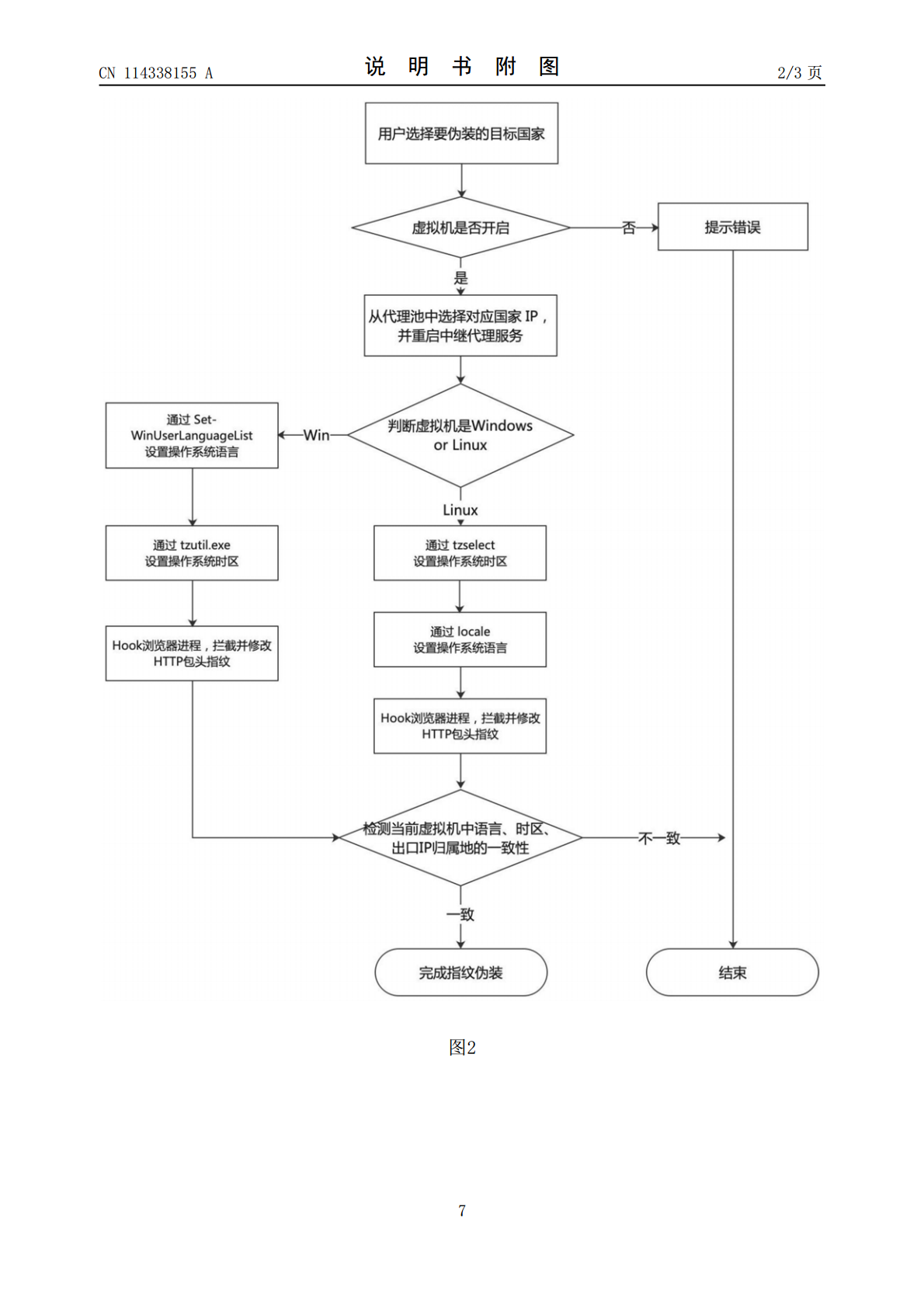

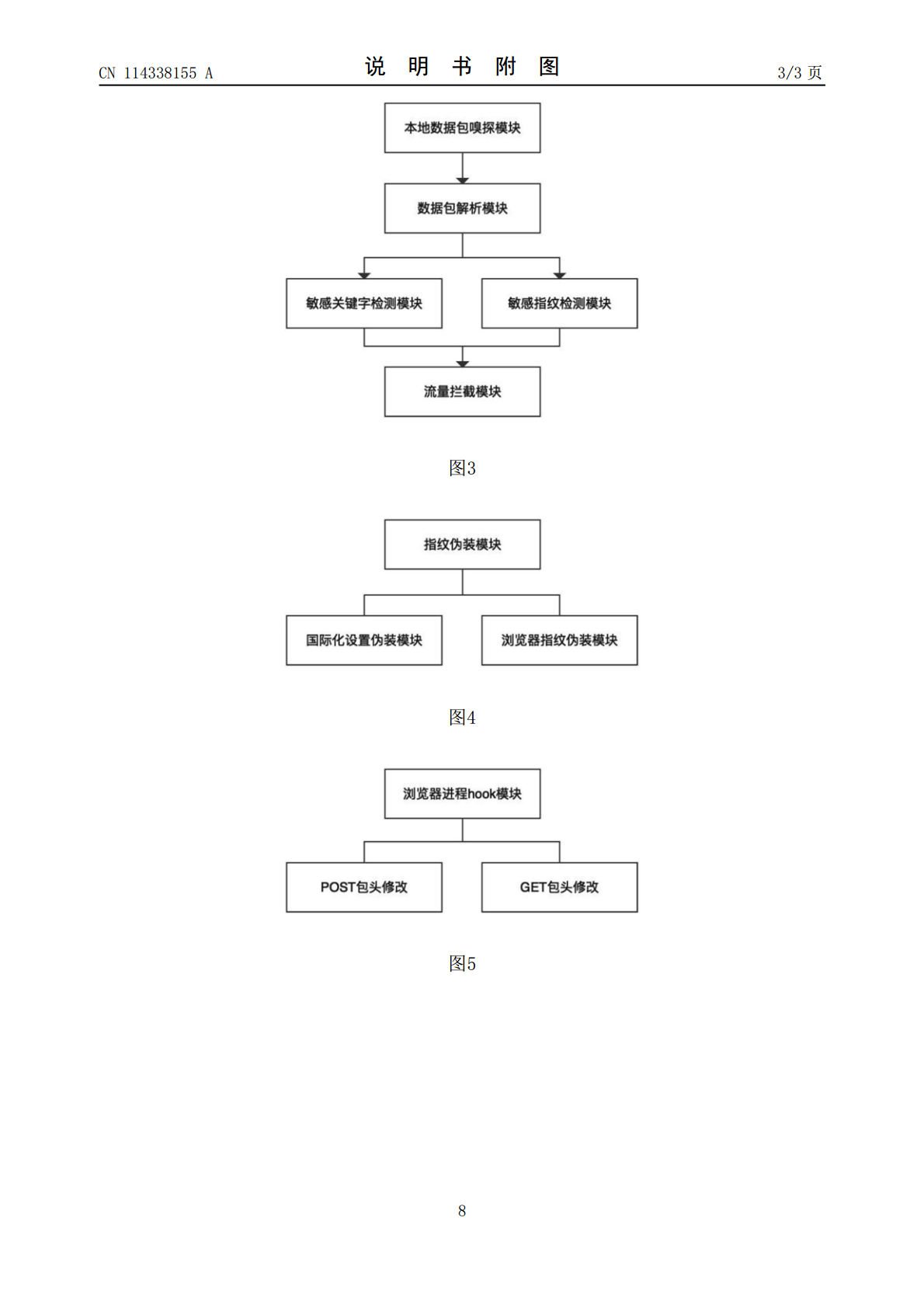

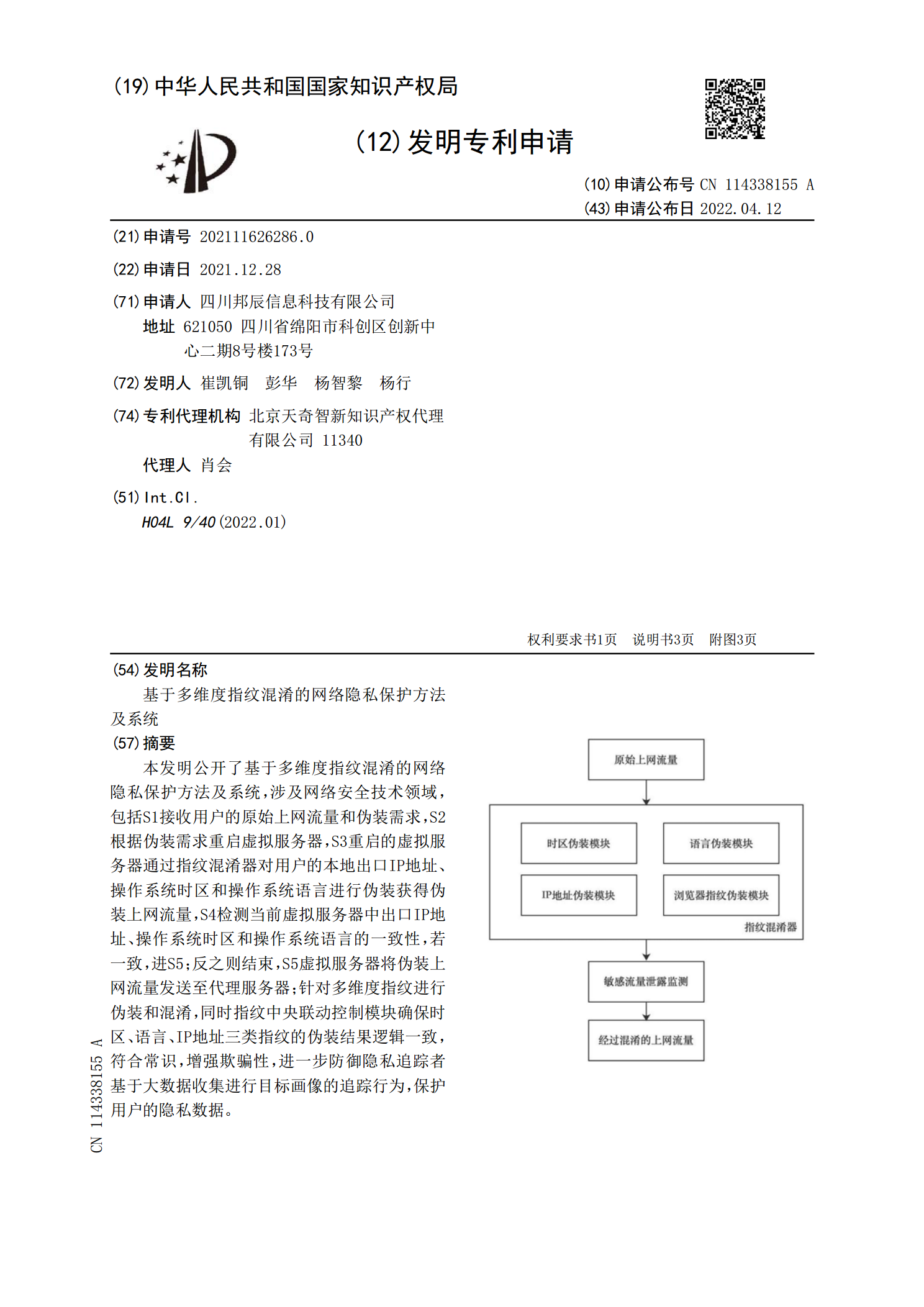

本发明公开了基于多维度指纹混淆的网络隐私保护方法及系统,涉及网络安全技术领域,包括S1接收用户的原始上网流量和伪装需求,S2根据伪装需求重启虚拟服务器,S3重启的虚拟服务器通过指纹混淆器对用户的本地出口IP地址、操作系统时区和操作系统语言进行伪装获得伪装上网流量,S4检测当前虚拟服务器中出口IP地址、操作系统时区和操作系统语言的一致性,若一致,进S5;反之则结束,S5虚拟服务器将伪装上网流量发送至代理服务器;针对多维度指纹进行伪装和混淆,同时指纹中央联动控制模块确保时区、语言、IP地址三类指纹的伪装结果逻

一种基于分块混淆的动态数据隐私保护系统及方法.pdf

本发明公开了一种基于分块混淆的动态数据隐私保护系统及方法;通过可信第三方对新插入和修改的数据进行缓存并在满足条件时将数据进行分组和存储;通过保留关键分片来保证删除操作中被删数据和剩余数据的隐私安全;通过伪造数据回收机制实现存储资源消耗的降低和应用性能的优化。实验证明,提出的动态数据隐私保护机制具有较好的可行性和实用性。

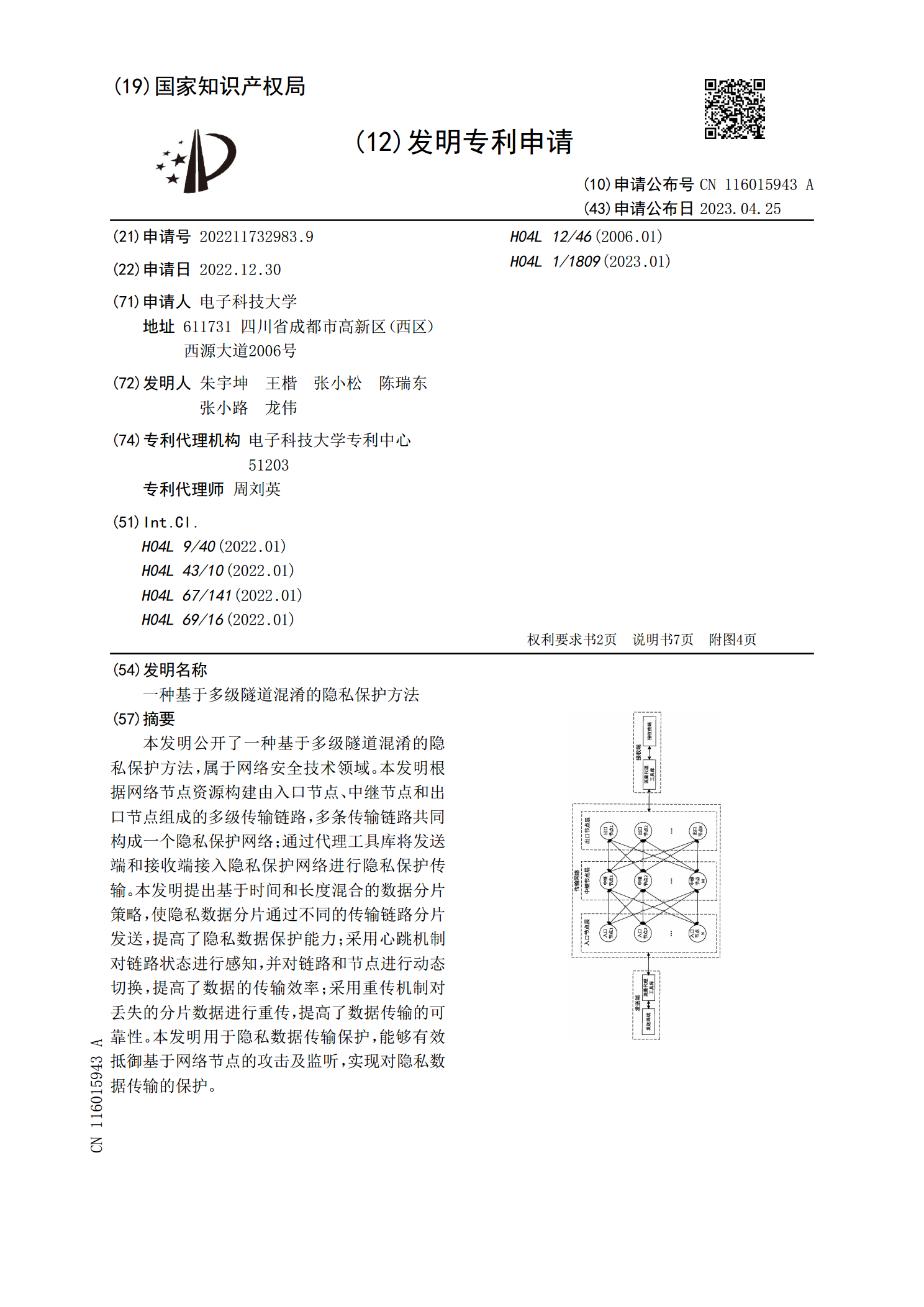

一种基于多级隧道混淆的隐私保护方法.pdf

本发明公开了一种基于多级隧道混淆的隐私保护方法,属于网络安全技术领域。本发明根据网络节点资源构建由入口节点、中继节点和出口节点组成的多级传输链路,多条传输链路共同构成一个隐私保护网络;通过代理工具库将发送端和接收端接入隐私保护网络进行隐私保护传输。本发明提出基于时间和长度混合的数据分片策略,使隐私数据分片通过不同的传输链路分片发送,提高了隐私数据保护能力;采用心跳机制对链路状态进行感知,并对链路和节点进行动态切换,提高了数据的传输效率;采用重传机制对丢失的分片数据进行重传,提高了数据传输的可靠性。本发明用

基于区块链技术的多源网络数据隐私保护方法.pptx

汇报人:目录PARTONEPARTTWO去中心化共识机制加密算法智能合约PARTTHREE数据泄露风险隐私保护标准跨平台隐私保护数据安全法规PARTFOUR分布式账本技术加密算法应用智能合约实现隐私保护多源数据整合与安全共享PARTFIVE技术实现流程案例分析:某区块链隐私保护平台案例分析:跨平台数据交易市场技术优缺点分析PARTSIX区块链技术在数据隐私保护领域的发展趋势面临的挑战与问题技术创新与突破方向政策法规对发展的影响PARTSEVEN结论总结对数据隐私保护行业的建议对未来研究的展望THANKYO

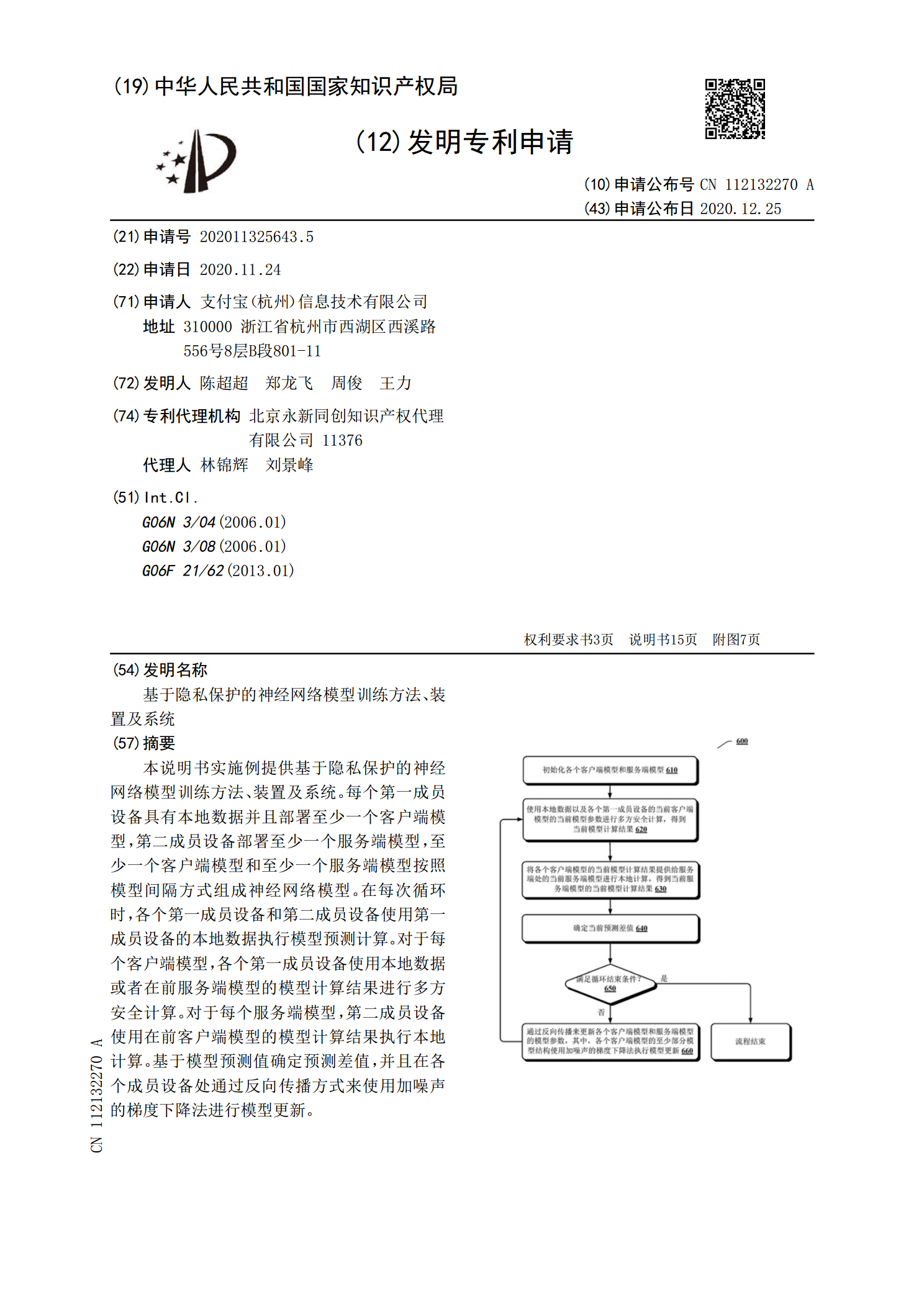

基于隐私保护的神经网络模型训练方法、装置及系统.pdf

本说明书实施例提供基于隐私保护的神经网络模型训练方法、装置及系统。每个第一成员设备具有本地数据并且部署至少一个客户端模型,第二成员设备部署至少一个服务端模型,至少一个客户端模型和至少一个服务端模型按照模型间隔方式组成神经网络模型。在每次循环时,各个第一成员设备和第二成员设备使用第一成员设备的本地数据执行模型预测计算。对于每个客户端模型,各个第一成员设备使用本地数据或者在前服务端模型的模型计算结果进行多方安全计算。对于每个服务端模型,第二成员设备使用在前客户端模型的模型计算结果执行本地计算。基于模型预测值确