一种基于多级隧道混淆的隐私保护方法.pdf

建英****66

亲,该文档总共14页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

一种基于多级隧道混淆的隐私保护方法.pdf

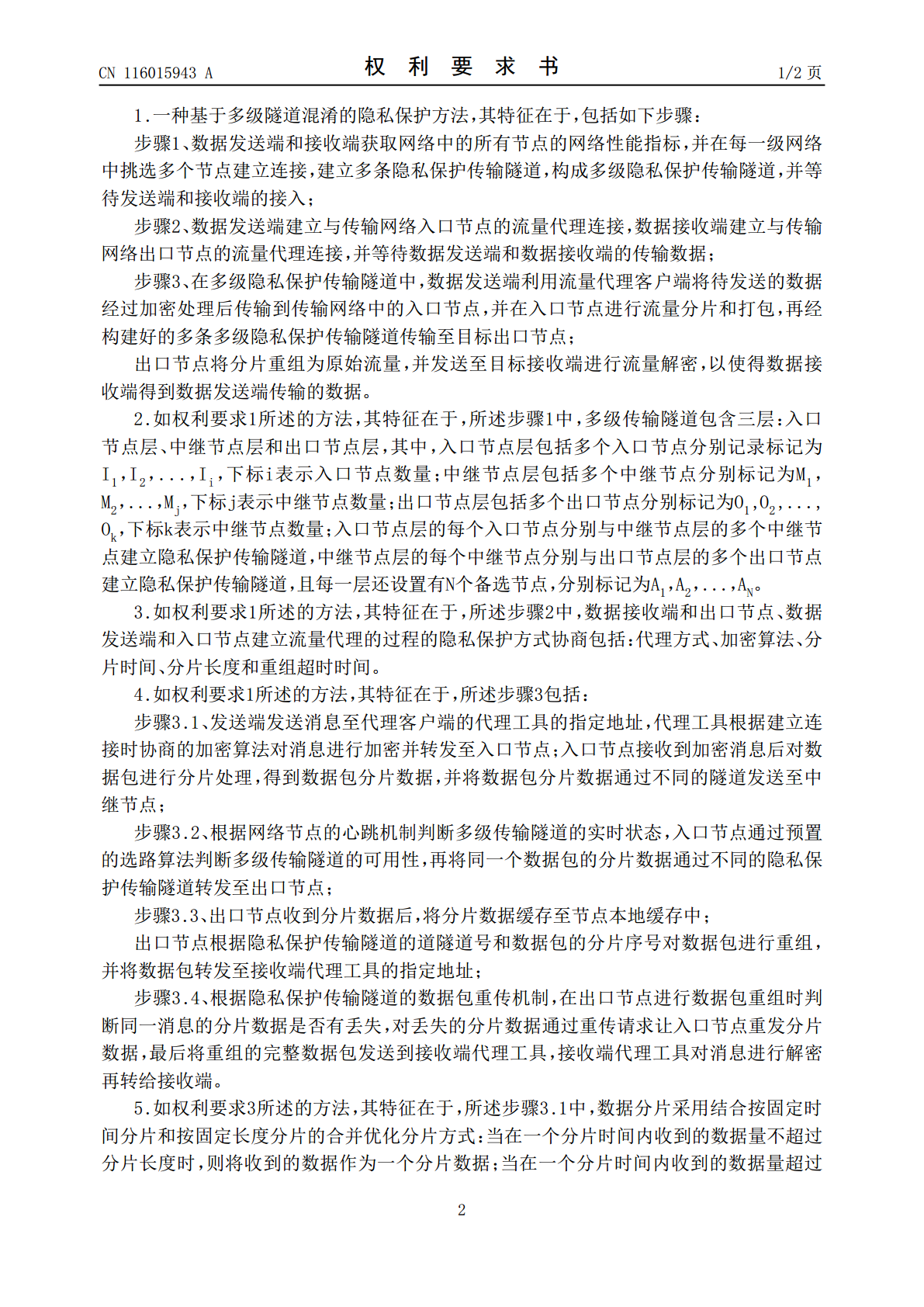

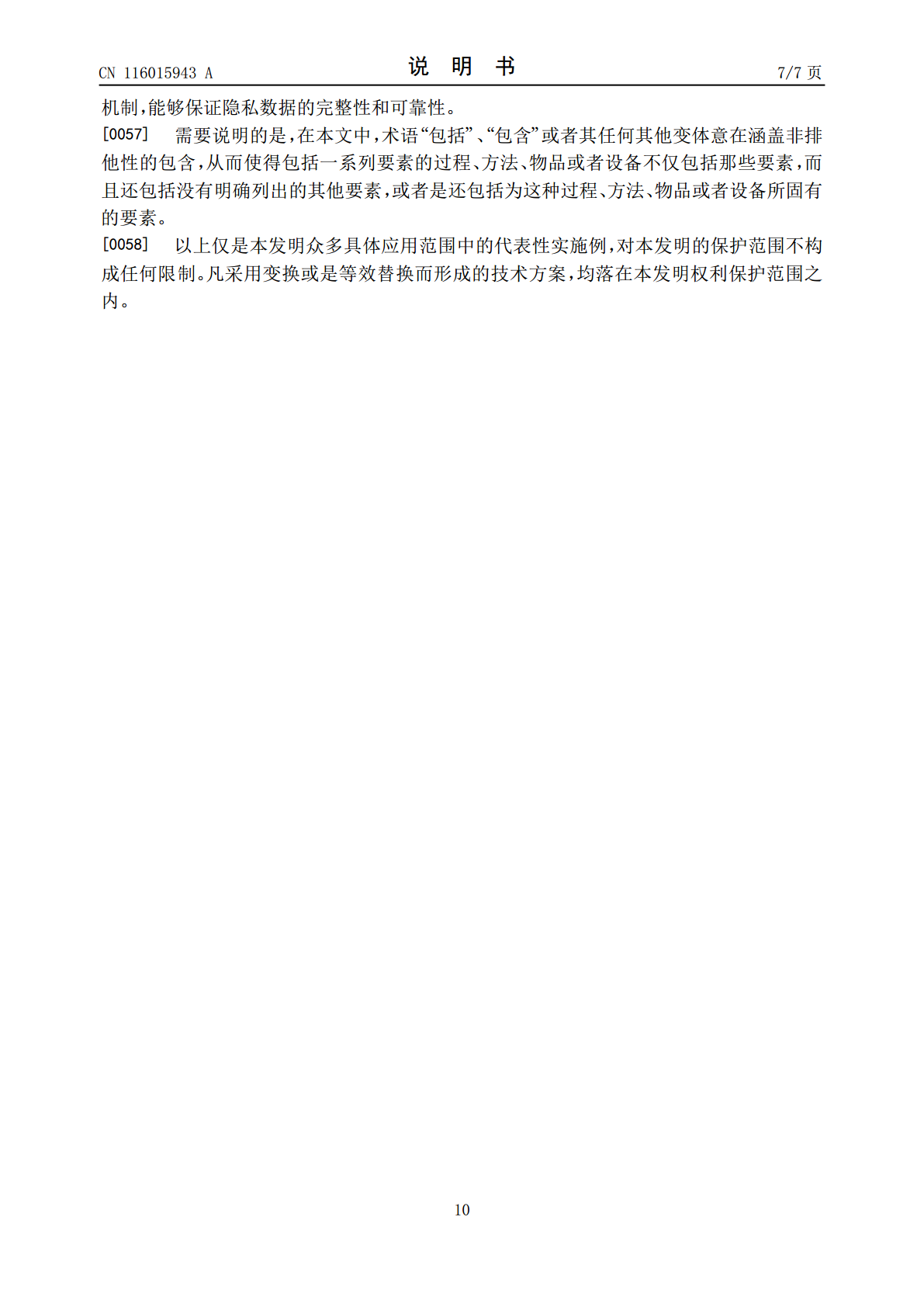

本发明公开了一种基于多级隧道混淆的隐私保护方法,属于网络安全技术领域。本发明根据网络节点资源构建由入口节点、中继节点和出口节点组成的多级传输链路,多条传输链路共同构成一个隐私保护网络;通过代理工具库将发送端和接收端接入隐私保护网络进行隐私保护传输。本发明提出基于时间和长度混合的数据分片策略,使隐私数据分片通过不同的传输链路分片发送,提高了隐私数据保护能力;采用心跳机制对链路状态进行感知,并对链路和节点进行动态切换,提高了数据的传输效率;采用重传机制对丢失的分片数据进行重传,提高了数据传输的可靠性。本发明用

一种基于C/S多级缓存的位置隐私保护方法.pdf

本发明公开了一种基于C/S多级缓存的位置隐私保护方法,其中,客户端可缓存多个可达的坐标位置;客户端形成查询请求时,随机在距离客户端半径为r的范围内找出k‑1个缓存坐标位置,对每个查询坐标使用哈希函数进行映射得到服务器集群对应编号的服务器,服务器集群匿名化处理后将请求发送给提供基于位置服务的LBS服务器,LBS服务器将处理请求并返回处理结果,处理结果经服务器集群转发后返回给客户端,服务器集群缓存返回结果,客户端保留需要的数据,丢弃不需要的数据;本发明所提出的方法能够有效保护用户的位置隐私,并降低用户与LBS

一种基于分块混淆的动态数据隐私保护系统及方法.pdf

本发明公开了一种基于分块混淆的动态数据隐私保护系统及方法;通过可信第三方对新插入和修改的数据进行缓存并在满足条件时将数据进行分组和存储;通过保留关键分片来保证删除操作中被删数据和剩余数据的隐私安全;通过伪造数据回收机制实现存储资源消耗的降低和应用性能的优化。实验证明,提出的动态数据隐私保护机制具有较好的可行性和实用性。

基于用户移动模式的多级存取位置隐私保护方法研究.docx

基于用户移动模式的多级存取位置隐私保护方法研究基于用户移动模式的多级存取位置隐私保护方法研究摘要:随着移动互联网的快速发展,人们在日常生活中越来越依赖于移动设备,同时也产生了大量的位置信息数据。然而,这些位置信息数据的滥用可能会导致用户的隐私泄露。为了保护用户的位置隐私,本文提出了一种基于用户移动模式的多级存取位置隐私保护方法。该方法基于用户移动模式的特征,采用多级存取的方式来提供位置隐私保护,即通过设置不同级别的位置信息存储和访问权限来控制用户的位置隐私。实验结果表明,该方法能够有效保护用户的位置隐私,

基于多维度指纹混淆的网络隐私保护方法及系统.pdf

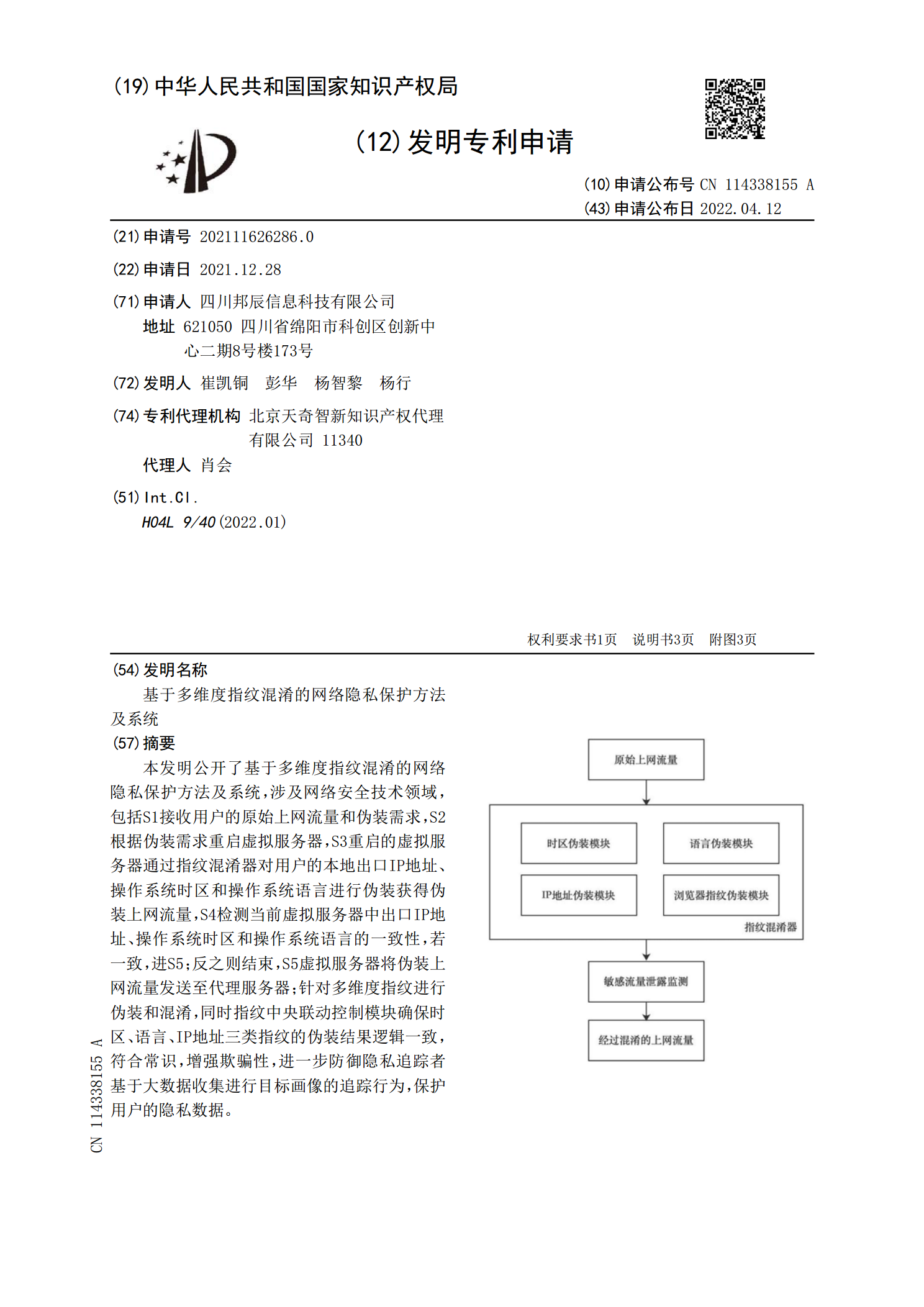

本发明公开了基于多维度指纹混淆的网络隐私保护方法及系统,涉及网络安全技术领域,包括S1接收用户的原始上网流量和伪装需求,S2根据伪装需求重启虚拟服务器,S3重启的虚拟服务器通过指纹混淆器对用户的本地出口IP地址、操作系统时区和操作系统语言进行伪装获得伪装上网流量,S4检测当前虚拟服务器中出口IP地址、操作系统时区和操作系统语言的一致性,若一致,进S5;反之则结束,S5虚拟服务器将伪装上网流量发送至代理服务器;针对多维度指纹进行伪装和混淆,同时指纹中央联动控制模块确保时区、语言、IP地址三类指纹的伪装结果逻