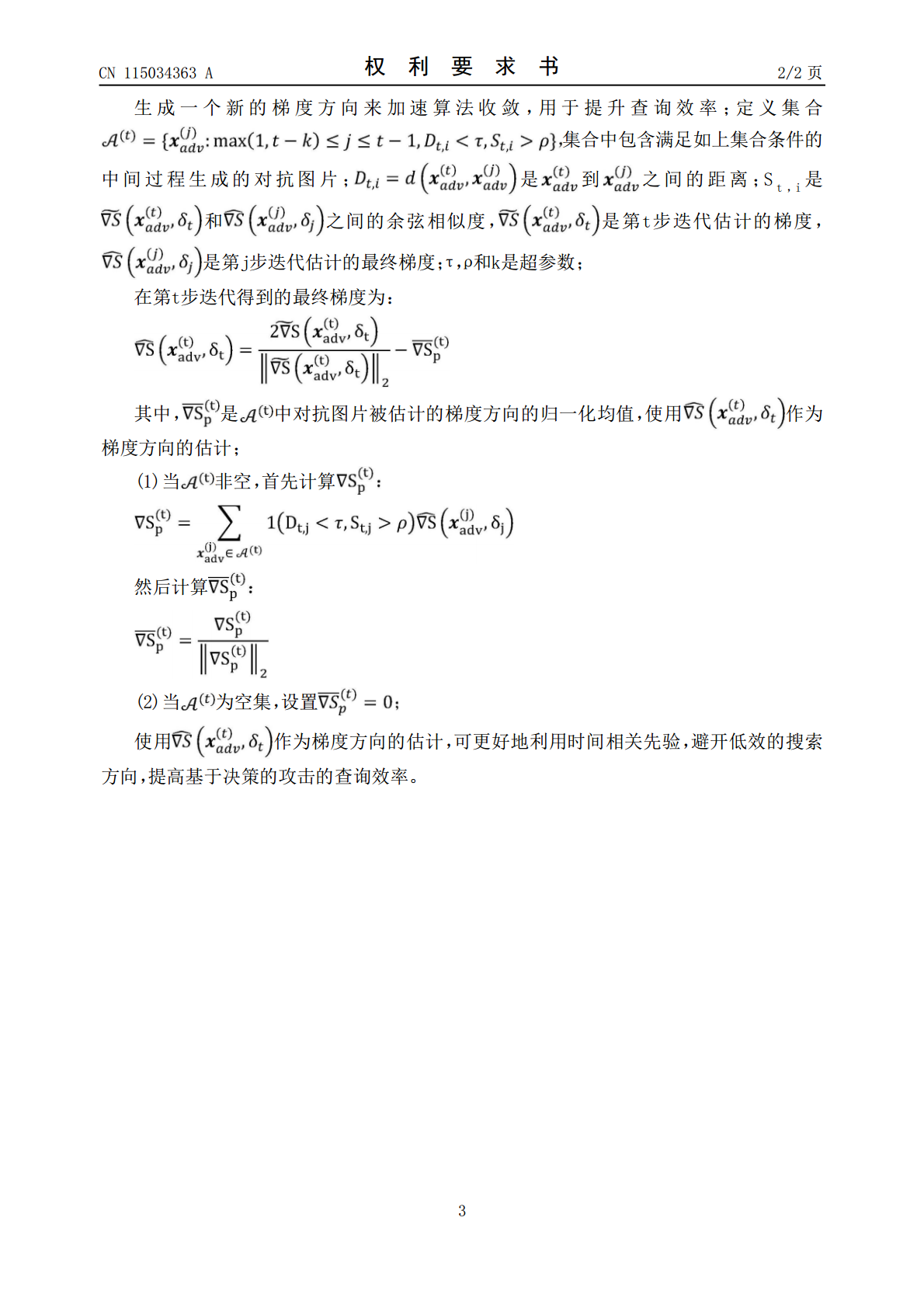

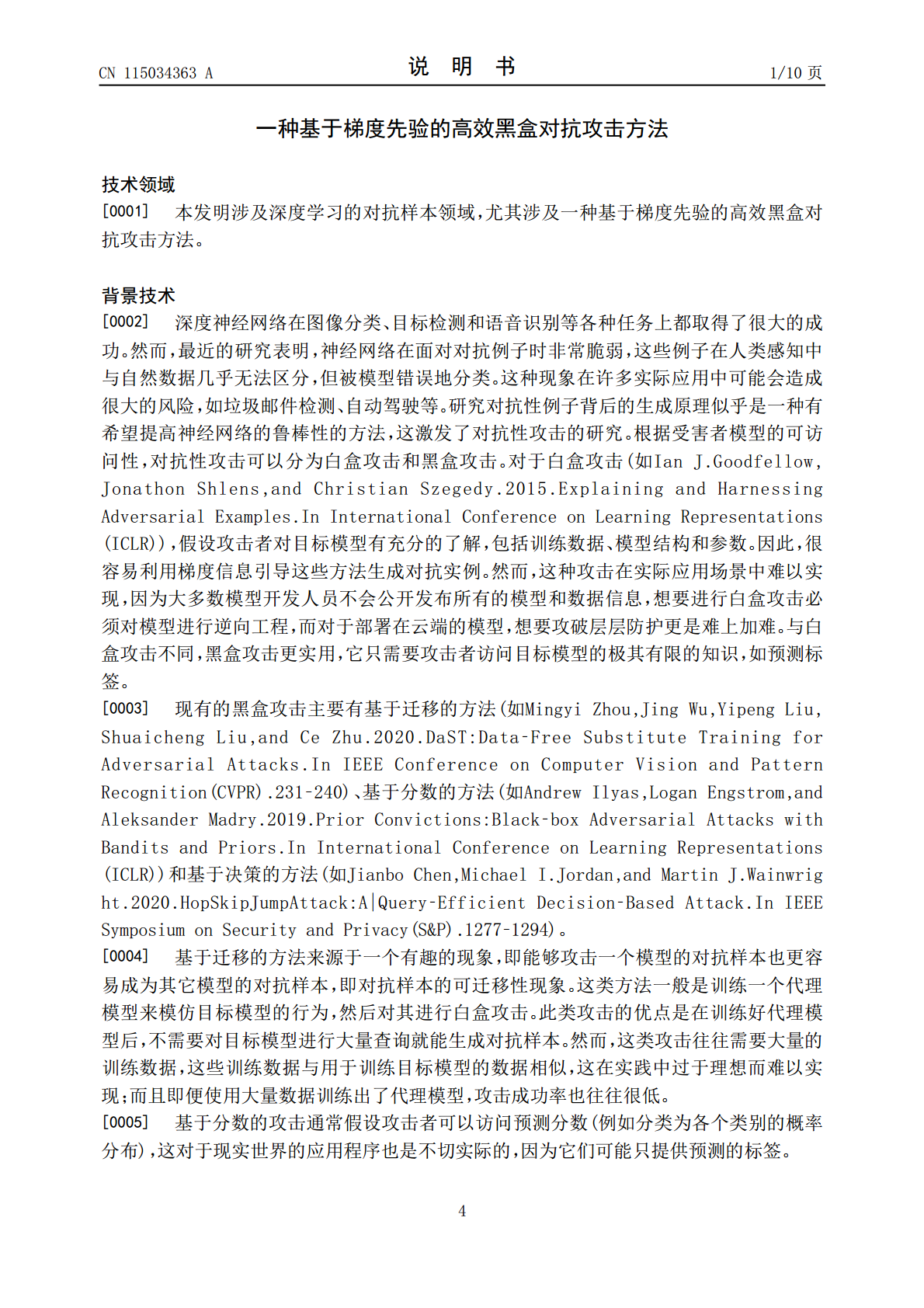

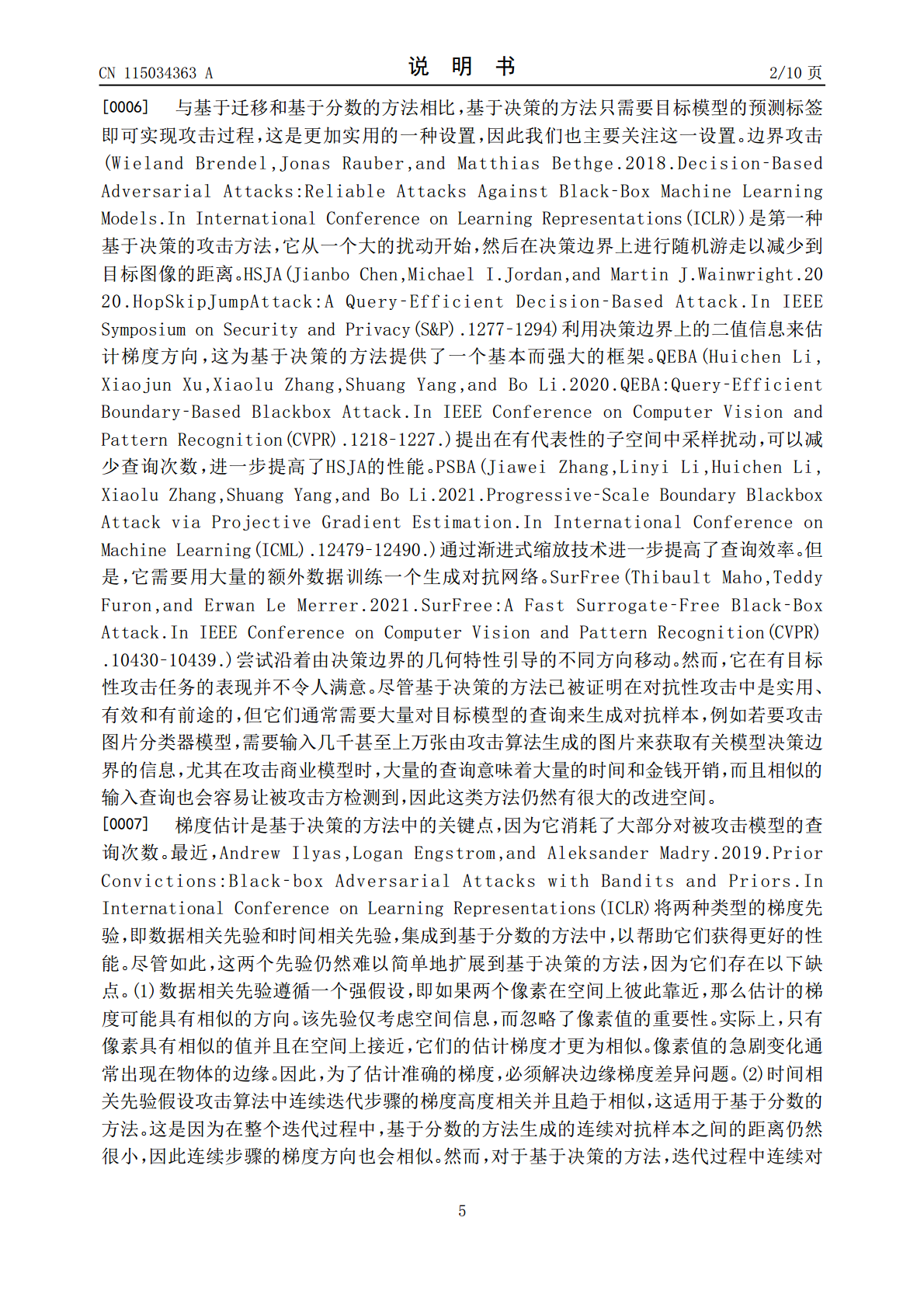

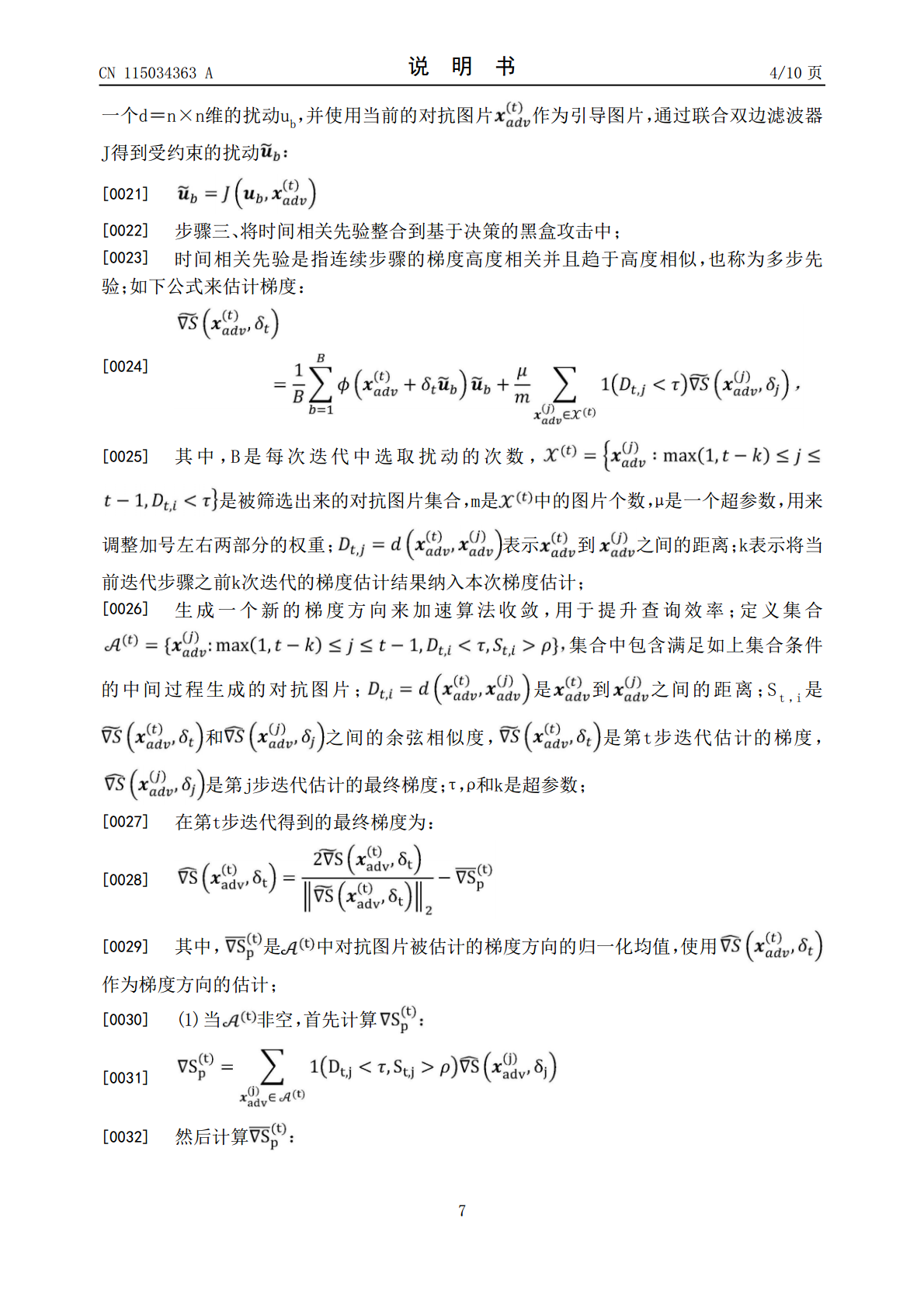

一种基于梯度先验的高效黑盒对抗攻击方法.pdf

是你****噩呀

亲,该文档总共17页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

一种基于梯度先验的高效黑盒对抗攻击方法.pdf

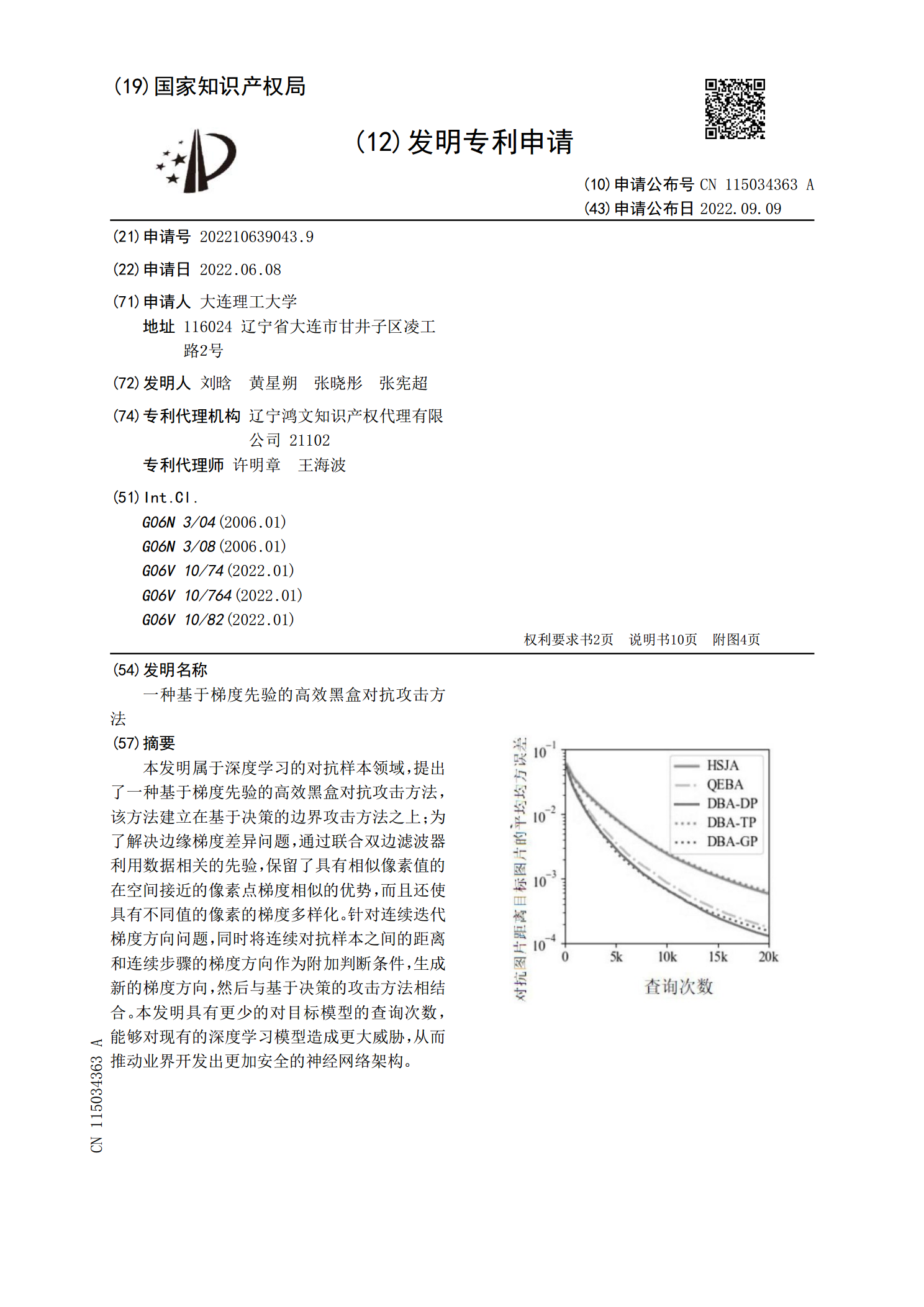

本发明属于深度学习的对抗样本领域,提出了一种基于梯度先验的高效黑盒对抗攻击方法,该方法建立在基于决策的边界攻击方法之上;为了解决边缘梯度差异问题,通过联合双边滤波器利用数据相关的先验,保留了具有相似像素值的在空间接近的像素点梯度相似的优势,而且还使具有不同值的像素的梯度多样化。针对连续迭代梯度方向问题,同时将连续对抗样本之间的距离和连续步骤的梯度方向作为附加判断条件,生成新的梯度方向,然后与基于决策的攻击方法相结合。本发明具有更少的对目标模型的查询次数,能够对现有的深度学习模型造成更大威胁,从而推动业界开

基于PSO的路牌识别模型黑盒对抗攻击方法.docx

基于PSO的路牌识别模型黑盒对抗攻击方法摘要在基于粒子群优化算法的路牌识别模型中,黑盒攻击是一种常见的攻击方式,它可以引起模型预测错误,从而导致识别错误的结果。本文介绍了黑盒攻击的原理及其对基于PSO的路牌识别模型的影响。接着,我们就如何避免黑盒攻击进行了探讨。最后,我们通过实验验证了我们提出的防御策略的有效性。关键词:黑盒对抗攻击;粒子群算法;路牌识别;防御策略;模型鲁棒性引言目前,深度学习技术在图像处理、自然语言处理、语音识别等领域中得到了广泛的应用。在这些领域中,卷积神经网络(Convolution

一种黑盒攻击对抗样本生成方法及系统.pdf

本发明公开了一种黑盒攻击对抗样本生成方法及系统,在原始测试图像上添加相同维度的随机扰动生成多个候选解集合并计算每个候选解的适应度值,选择适应度值最小的候选解作为当前最优解,根据当前最优解的适应度值与原始图像的正确类别置信度值的比值将候选解集合划分为两部分,对每一部分分别进行候选解计算,依据贪婪选择确定最终下一代的候选解并更新当前最优解,采用自适应最优引导局部寻优策略,本发明不需要攻击者了解模型的具体细节信息,并且无需要利用梯度信息或训练替代模型,就可以成功生成对抗样本,对图像分类模型进行规避攻击的情境,适

一种针对恶意代码检测系统的黑盒对抗攻击方法.pdf

本发明公开了一种针对恶意代码检测系统的黑盒对抗攻击方法,包括以下步骤:S1:收集训练数据;S2:对恶意代码和良性代码的功能区进行二进制提取;S3:训练数据,采用不同的模型架构进行对比实验,选出最优的模型作为攻击目标;S4:攻击实施;S5:进一步评估攻击效果;S6:采用特征压缩(FeatureSqueeze)技术和对抗训练(AdversarialTraining)探究本攻击方法在防御机制下的效果,利用颜色深度减少(ColorDepthReduce)和局部中值平滑窗口(LocalMe

一种针对快速梯度下降对抗攻击的防御方法.pptx

一种针对快速梯度下降对抗攻击的防御方法目录防御方法概述快速梯度下降对抗攻击的原理防御方法的必要性防御方法的总体思路防御方法的具体步骤数据预处理特征提取模型训练攻击检测与防御防御方法的优势与局限性优势分析局限性分析改进方向实验验证与结果分析实验设置实验结果结果分析与其他防御方法的比较与其他常见防御方法的对比与其他先进防御方法的对比优缺点分析实际应用与前景展望在不同场景下的应用可能性对对抗攻击防御领域的影响对未来研究的启示与展望THANKYOU