基于边缘计算的支持隐私保护的矩阵乘法任务外包方法.pdf

淑然****by

亲,该文档总共18页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

基于边缘计算的支持隐私保护的矩阵乘法任务外包方法.pdf

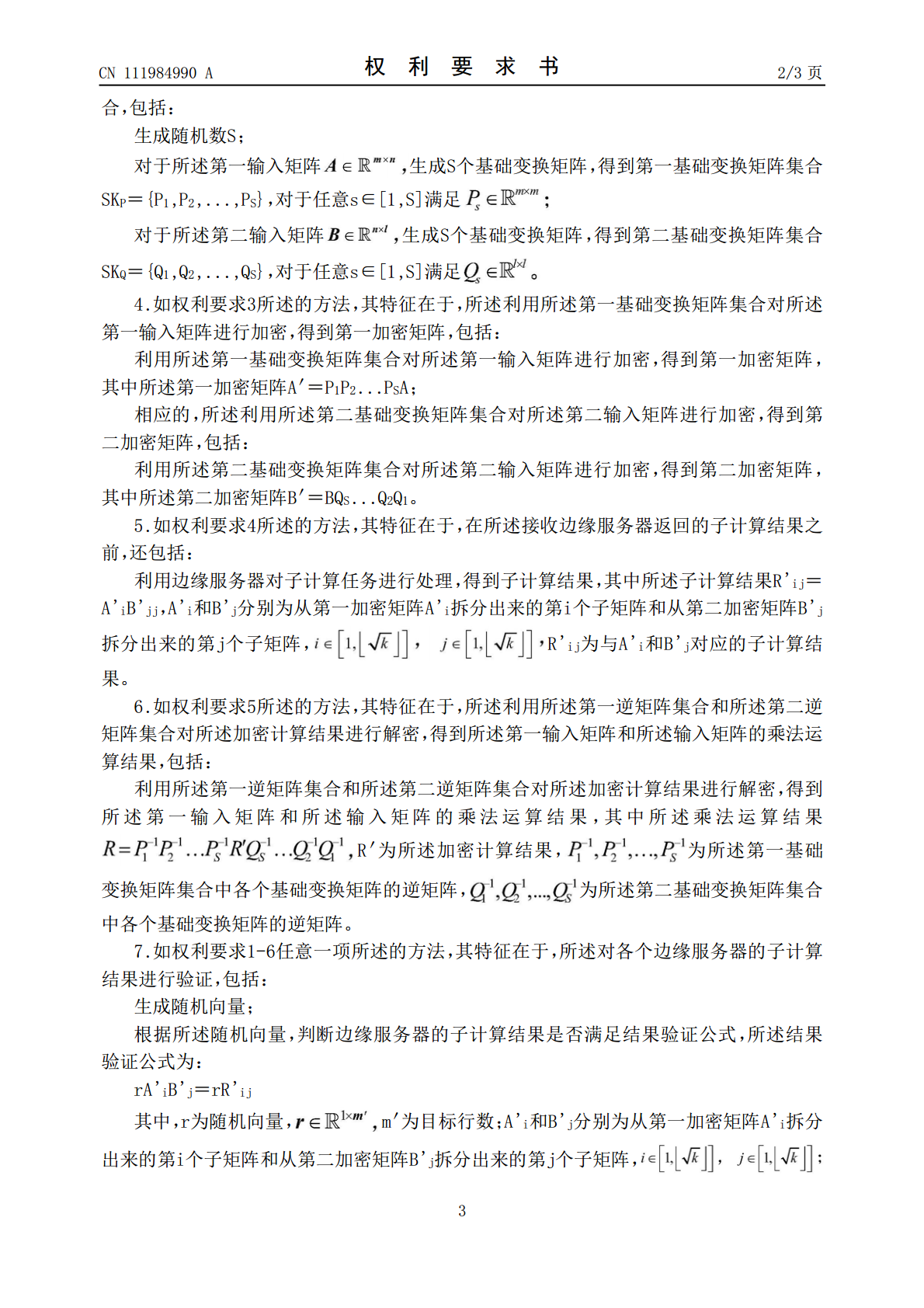

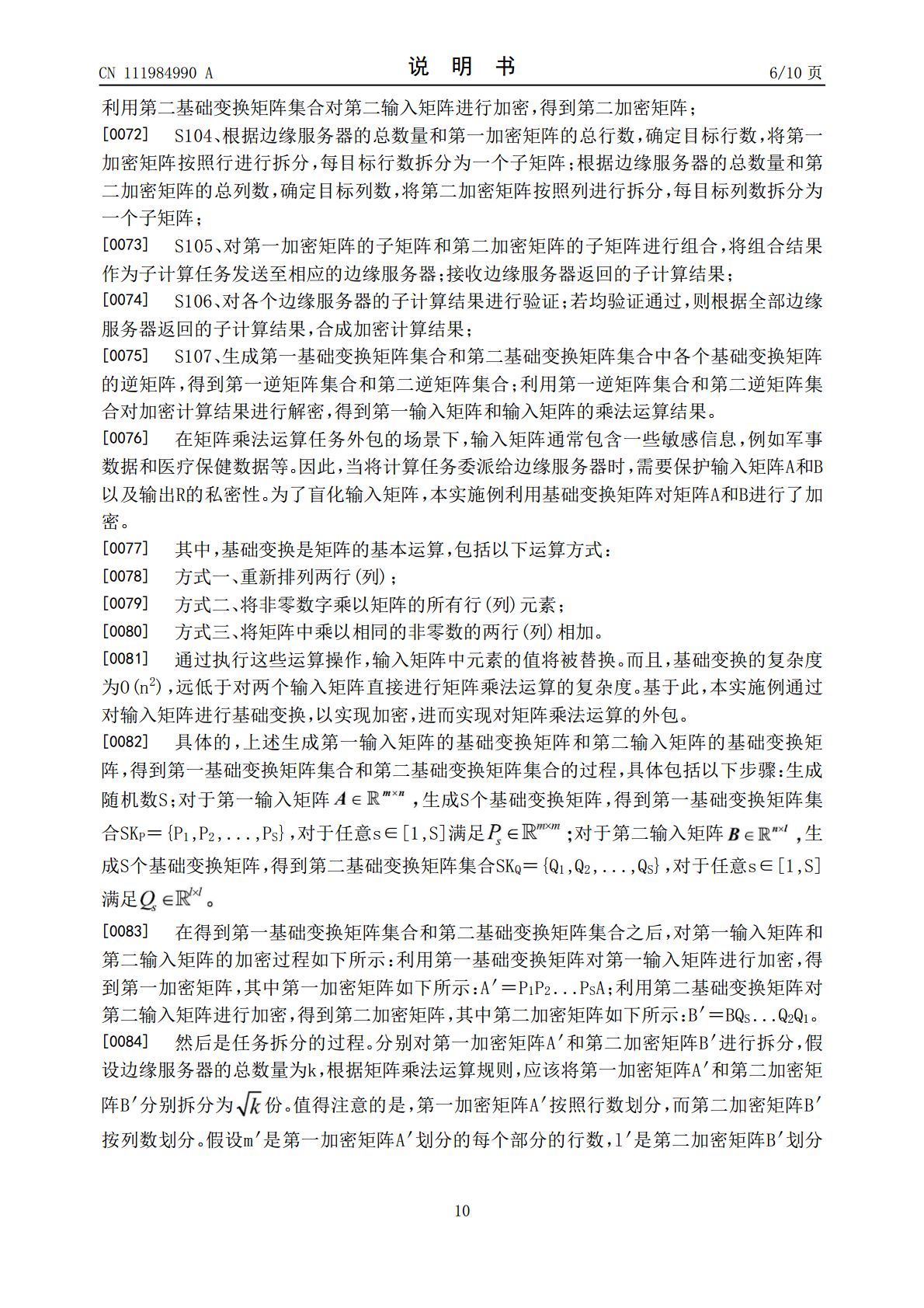

本申请公开了一种基于边缘计算的支持隐私保护的矩阵乘法运算任务外包方法,应用于物联网设备,能够将物联网设备上的矩阵乘法运算任务外包给一定数量的边缘服务器执行,降低了时间复杂度,减小了物联网设备的计算压力;而且利用基础变换矩阵对两个输入矩阵进行盲化加密,避免了信息泄露,提升数据安全性;最后能够对边缘服务器的子计算结果进行验证,避免得出错误的运算结果,提升外包方案的可靠性。此外,本申请还提供了一种基于边缘计算的支持隐私保护的矩阵乘法运算任务外包装置、物联网设备及可读存储介质,其技术效果与上述方法的技术效果相对应

基于边缘计算的支持隐私保护的模幂运算任务外包方法.pdf

本申请公开了一种基于边缘计算的支持隐私保护的模幂运算任务外包方法,应用于物联网设备,能够将物联网设备的模幂运算任务外包给一定数量的边缘服务器,每个边缘服务器承担部分计算任务,在减少物联网设备的计算压力的同时,缩短了计算时间,提升物联网设备的工作效率;通过随机数对模数、底数和指数进行盲化,避免了信息泄露的问题,提升了外包过程的安全性;最后还能够验证边缘服务器返回的子计算结果,避免得出错误的计算结果,提升模幂运算任务外包过程的可靠性。此外,本申请还提供了一种基于边缘计算的支持隐私保护的模幂运算任务外包装置、物

一种支持矩阵零元素隐私保护的安全矩阵乘法外包方法.pdf

本发明公开了一种支持矩阵零元素隐私保护的安全矩阵乘法外包方法,包括:步骤10,客户端生成用于矩阵转换的向量和稀疏矩阵;步骤20,客户端利用生成的向量和稀疏矩阵,对A矩阵和B矩阵进行转换得到盲化矩阵,其中,在对B矩阵进行转换前,需要将B矩阵分割成B

基于边缘计算的隐私保护信息查询设计.pptx

,目录PartOnePartTwo边缘计算的定义和作用边缘计算的应用场景边缘计算的发展趋势PartThree隐私泄露的危害隐私保护的必要性隐私保护的法律法规PartFour设计思路和原则数据加密技术分布式存储技术安全协议与算法PartFive系统架构设计数据采集模块数据处理模块数据存储模块数据查询模块安全审计模块PartSix系统开发环境与工具系统开发流程与步骤系统测试与评估系统优化与改进PartSeven案例一:智能家居中的隐私保护信息查询设计案例二:智慧医疗中的隐私保护信息查询设计案例三:智能交通中的

基于区块链云外包计算数据的隐私保护方法.pdf

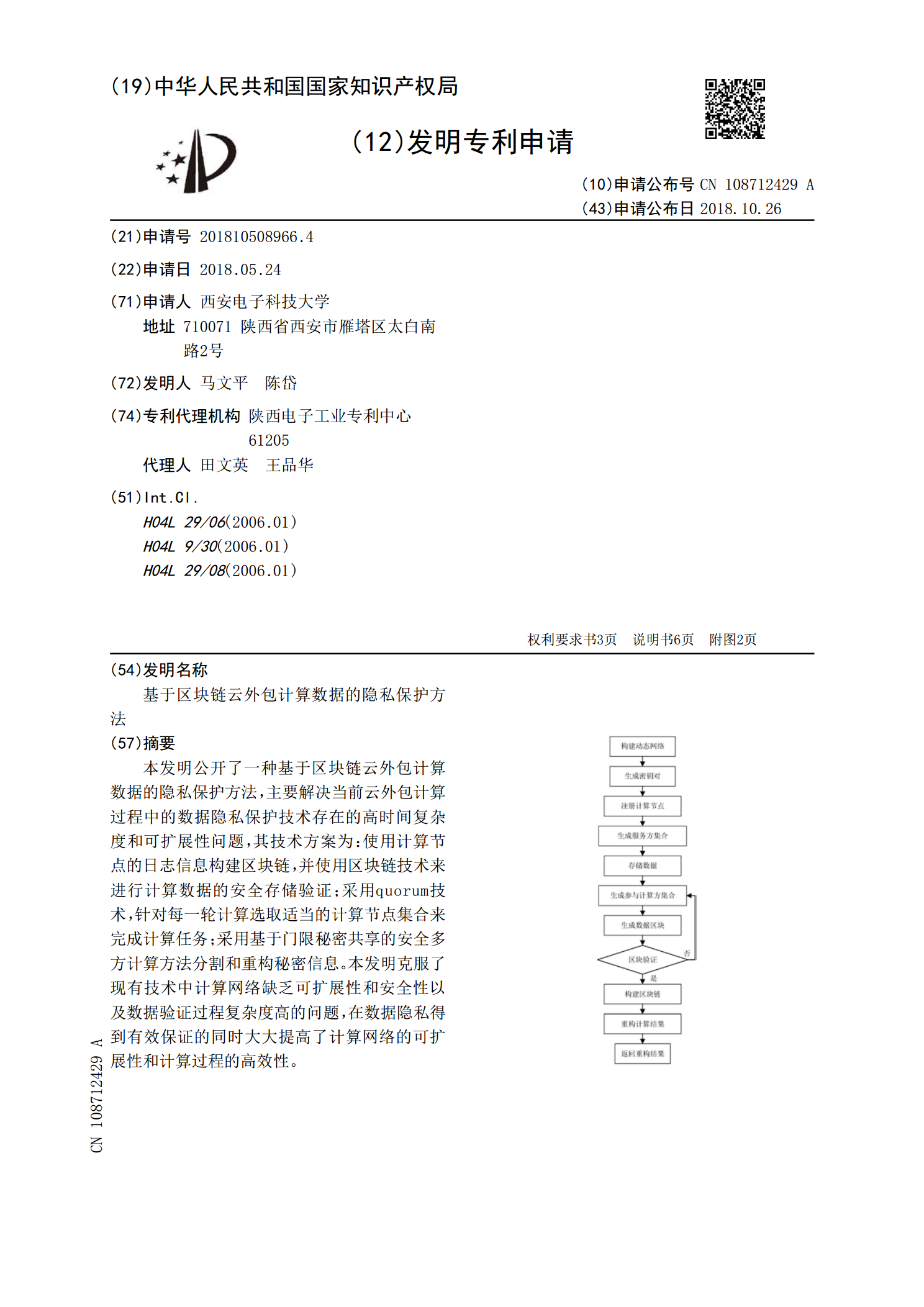

本发明公开了一种基于区块链云外包计算数据的隐私保护方法,主要解决当前云外包计算过程中的数据隐私保护技术存在的高时间复杂度和可扩展性问题,其技术方案为:使用计算节点的日志信息构建区块链,并使用区块链技术来进行计算数据的安全存储验证;采用quorum技术,针对每一轮计算选取适当的计算节点集合来完成计算任务;采用基于门限秘密共享的安全多方计算方法分割和重构秘密信息。本发明克服了现有技术中计算网络缺乏可扩展性和安全性以及数据验证过程复杂度高的问题,在数据隐私得到有效保证的同时大大提高了计算网络的可扩展性和计算过程