Internet技术与应用教程第二版》第9章.pptx

文库****品店

亲,该文档总共40页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

《Internet技术与应用教程(第二版)》-第10章.ppt

第十章网页制作语言第10章网页建立与维护10.1.1HTML语言的结构HTML(超文本标记语言)是一种描述文档结构的标注语言,它使用一些约定的标记对WWW上的各种信息进行标注。HTML的优点是其跨平台性。HTML文件是标准的ASCII文件,且其后缀名为htm或html的文件。从结构上讲,HTML文件由元素(element)组成。绝大多数元素是“容器”,即它有起始标记和结尾标记。元素的起始标记叫做起始链接签(starttag),元素结束标记叫做结尾链接签(endtag)。在起始链接签和结尾链接签中间的部分是

《Internet技术与应用教程(第二版)》-第9章.ppt

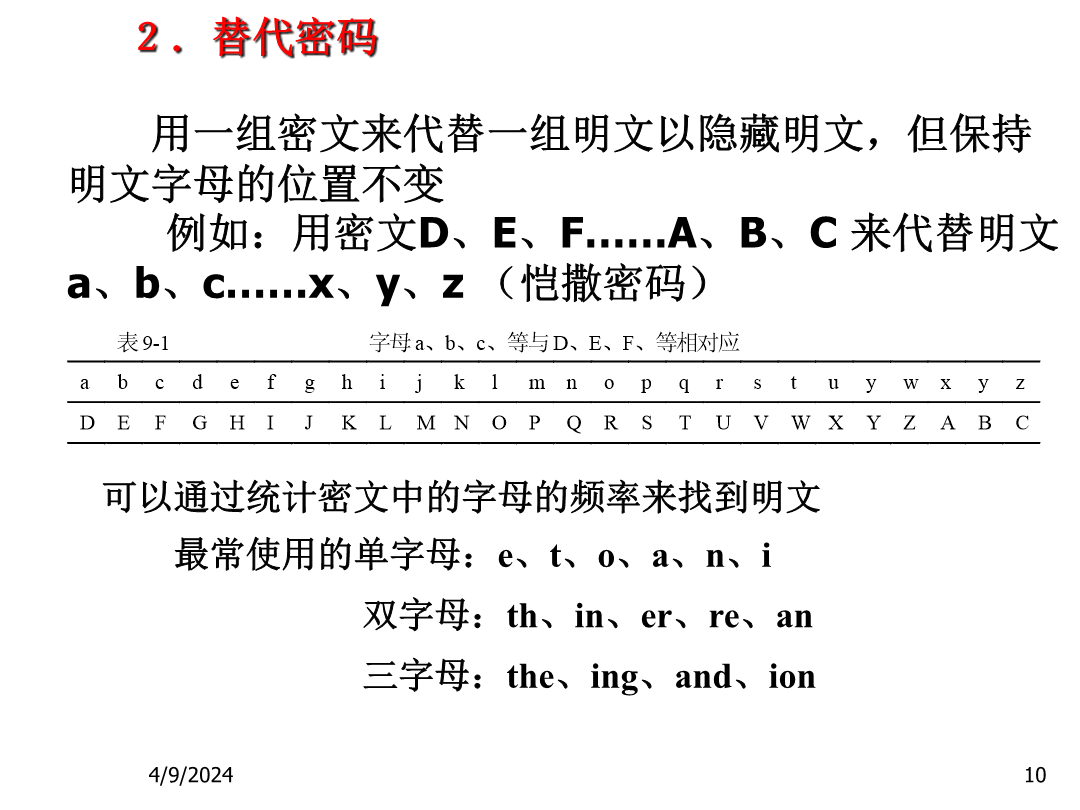

第9章Internet网络安全9.1计算机网络安全基础知识9.1计算机网络安全基础知识2网络安全的特征3网络安全的威胁4网络安全的关键技术9.1.2计算机网络面临的安全性威胁计算机网络上的通信面临以下的4种威胁。(1)截获(interception)(2)中断(interruption)(3)篡改(modification)(4)伪造(fabrication)上述四种威胁可划分为两大类,即被动攻击和主动攻击。在上述情况中,截获信息的攻击称为被动攻击,而更改信息和拒绝用户使用资源的攻击称为主动攻击。2024

Internet技术与应用教程第二版》第9章.pptx

第9章Internet网络安全9.1计算机网络安全基础知识9.1计算机网络安全基础知识3网络安全的威胁9.1.2计算机网络面临的安全性威胁计算机网络上的通信面临以下的4种威胁。(1)截获(interception)(2)中断(interruption)(3)篡改(modification)(4)伪造(fabrication)上述四种威胁可划分为两大类,即被动攻击和主动攻击。在上述情况中,截获信息的攻击称为被动攻击,而更改信息和拒绝用户使用资源的攻击称为主动攻击。2.恶意程序(1)计算机病毒(2)计算机蠕虫

Internet技术及其应用教程_第8章.ppt

第8章网页制作初步及网站的建立8.1网页制作软件之Dreamweaver4的简介1.菜单栏主菜单中包括“文件”、“编辑”、“查看”、“插入”、“修改”、“文字”、“命令”、“站点管理”、“窗口”、“帮助”十个选项。“文件”菜单里包含了对文件操作的各种命令。“编辑”菜单里包含复制、粘贴、撤消和重做等命令。“查看”菜单里包含查看不可见元素、标尺、网格和代码等网页设计组件命令。“插入”菜单包含了插入图像、表格及其他组件的命令。“修改”菜单包含了对网页中各种对象的修改工具。“文字”菜单集合各种处理文字的工具。“命

《Internet技术》第9章Internet的应用.ppt

第9章Internet的应用2.域名系统用户很少用二进制网络地址来访问主机,邮箱和其它资源。代替二进制数的是ASCII串。(1)域名系统来由当我们在浏览器URL处键入http://www.scnu.edu.cn后,它是如何寻找到目的主机呢?(2)域名和域名空间1)域名结构域名是从根到当前域所经过的所有的节点的标记名,从右到左排列,并用“.”进行分隔的标记名串,对于某个用户来说,域名名字的结构可能是:[主机].[部门].[网点名称].[公司名称].[国家]域名系统是与互联网的层次管理结构相对应的,域名由逐级