网络攻击步骤和常用工具.pptx

文库****品店

亲,该文档总共63页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络攻击步骤和常用工具.pptx

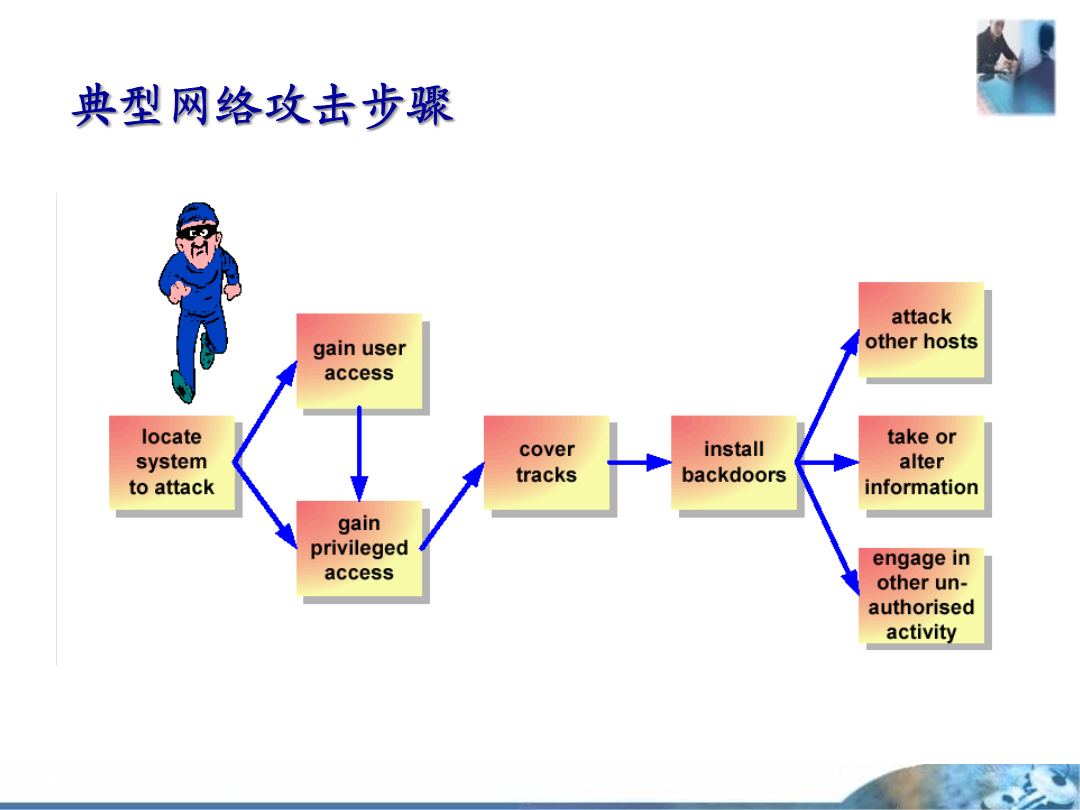

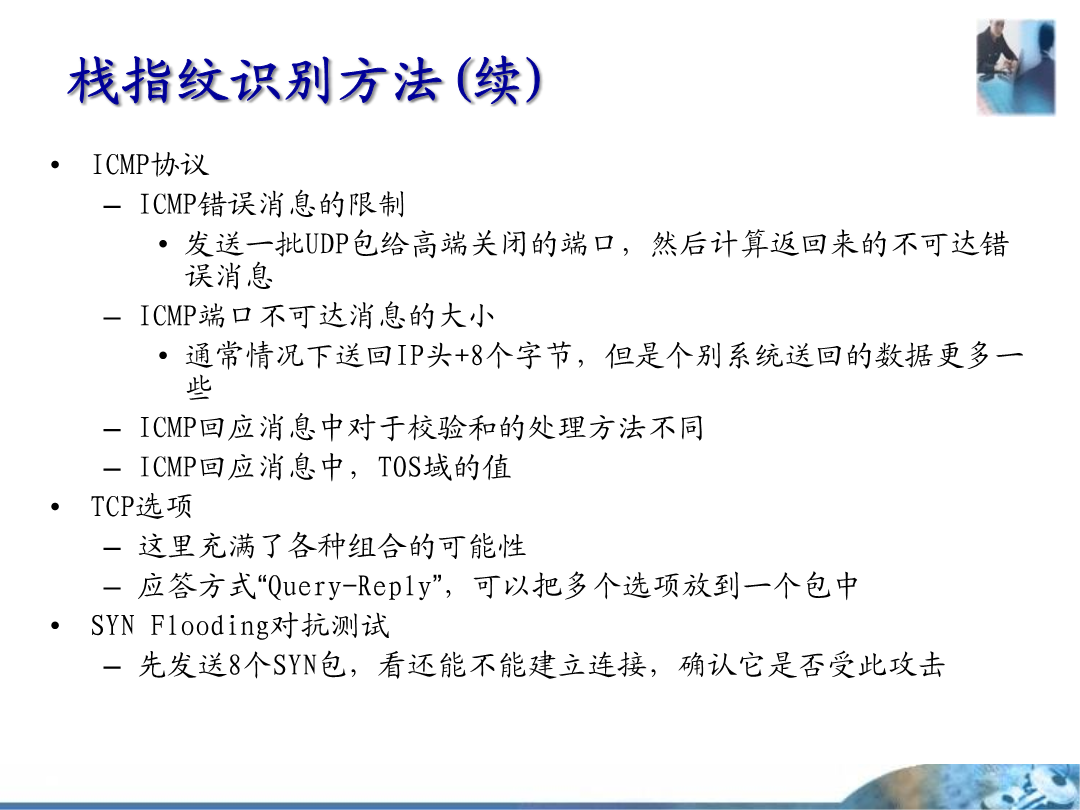

第五章网络攻击步骤和常用工具典型网络攻击步骤Whois数据库查找通用目标侦察工具非技术手段:社会工程学—使用社会技巧和人际关系,获取与安全相关的信息,内部的一些地址“建筑物里面有些什么”。偷听---垃圾搜寻,通过公告牌与聊天室交换信息(漏洞、使用的技术、相关目标的信息)利用软件开发商的一些文档了解产品的细节。攻击前奏---踩点扫描扫描方法漏洞扫描栈指纹识别技术栈指纹识别方法(续)例如FingerprintWindows2000ProfessionalTSeq(Class=RI)T1(DF=Y%W=2238

网络攻击步骤与原理..pdf

在网路这个不断更新的世界里,网络中的安全漏洞无处不在。即使旧的安全漏洞补上了,新的安全漏洞又将不断的涌现。网络攻击正是利用这些存在的漏洞和安全的隐患对系统和资源进行攻击。也许有人对网络安全抱有无所谓的态度,认为最多不过是盗用别人的帐号,造成不了多大的危害。他们只是认为“安全”只是对那些大公司的网站而言。其实,但从技术说,黑客入侵的动机是成为目主机的主人。只要他们获得了一台网络主机的超级用户的权限后,他们就有可能在主机上修改资源的配置、安置木马程序、隐藏跟踪、执行程序进程等等。我们谁又愿意别人在我们的机器上

网络攻击步骤与原理.doc

在网路这个不断更新的世界里,网络中的安全漏洞无处不在。即使旧的安全漏洞补上了,新的安全漏洞又将不断的涌现。网络攻击正是利用这些存在的漏洞和安全的隐患对系统和资源进行攻击。也许有人对网络安全抱有无所谓的态度,认为最多不过是盗用别人的帐号,造成不了多大的危害。他们只是认为“安全”只是对那些大公司的网站而言。其实,但从技术说,黑客入侵的动机是成为目主机的主人。只要他们获得了一台网络主机的超级用户的权限后,他们就有可能在主机上修改资源的配置、安置木马程序、隐藏跟踪、执行程序进程等等。我们谁又愿意别人在我们的机器上

网络攻击一般步骤的研究和检测.docx

网络攻击一般步骤的研究和检测网络攻击一般步骤的研究和检测毕业论文是每一个大学生都需要去完成的一项任务,这也是你能够拿到学位证书的重要一点。下面小编给大家提供计算机网络毕业论文范文一篇,欢迎阅读!【摘要】随着计算机技术的不断发展,网络安全问题变得越来越受人关注。而了解网络攻击的方法和技术对于维护网络安全有着重要的意义。本文对网络攻击的一般步骤做一个总结和提炼,针对各个步骤提出了相关检测的方法。【关键词】扫描权限后门信息网络和安全体系是信息化健康发展的基础和保障。但是,随着信息化应用的深入、认识的提高和技术的

网络攻击一般步骤的研究和检测.doc

网络攻击一般步骤的研究和检测[摘要]随着计算机技术的不断发展,网络安全问题变得越来越受人关注。而了解网络攻击的方法和技术对于维护网络安全有着重要的意义。本文对网络攻击的一般步骤做一个总结和提炼,针对各个步骤提出了相关检测的方法。[关键词]扫描权限后门信息网络和安全体系是信息化健康发展的基础和保障。但是,随着信息化应用的深入、认识的提高和技术的发展,现有信息网络系统的安全性建设已提上工作日程。入侵攻击有关方法,主要有完成攻击前的信息收集、完成主要的权限提升完成主要的后门留置等,下面仅就包括笔者根据近年来在网