ARP欺骗攻击和DDOS攻击解决专题方案.docx

胜利****实阿

亲,该文档总共24页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

ARP欺骗攻击和DDOS攻击解决专题方案.docx

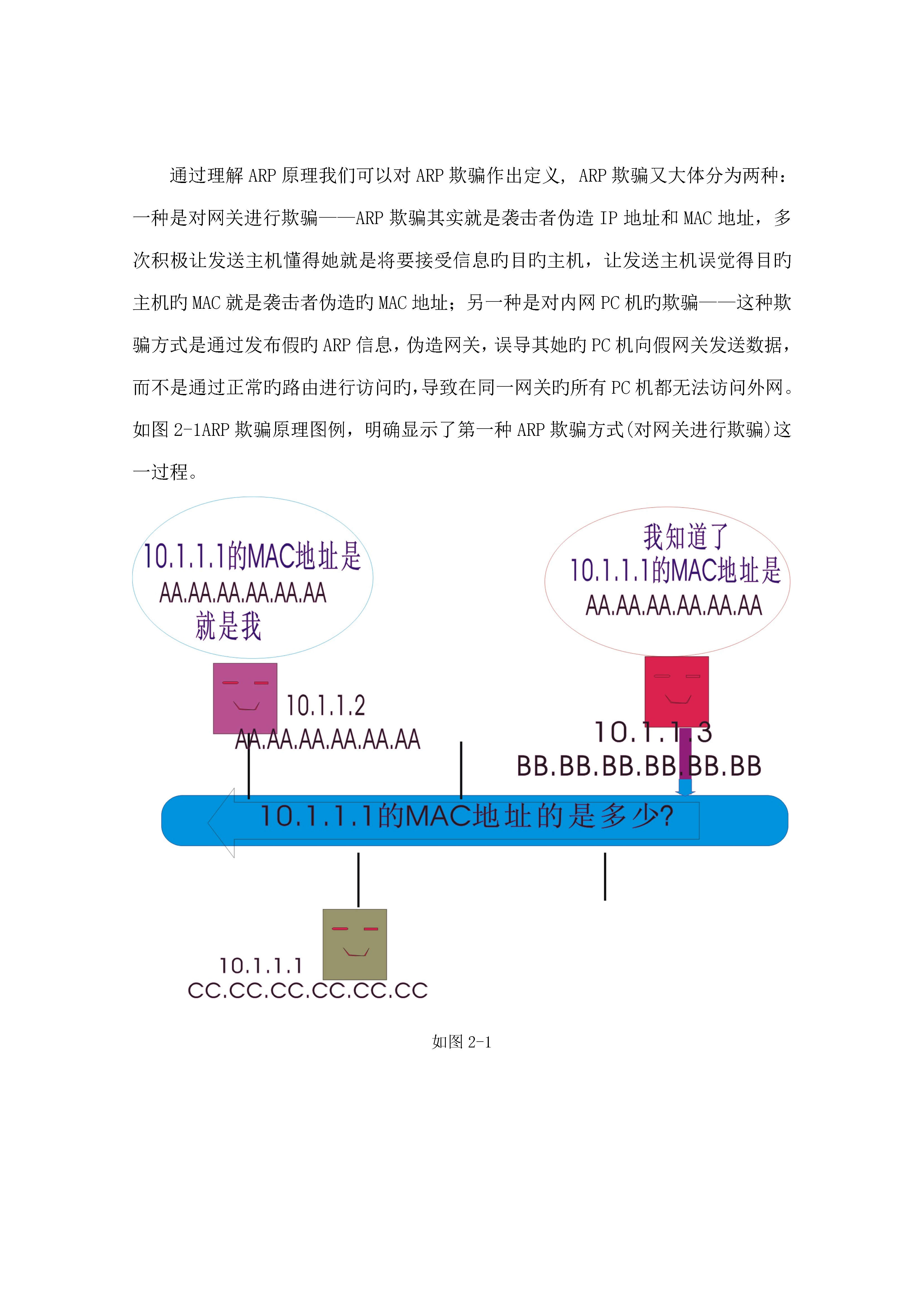

泸州职业技术学院毕业设计报告ARP欺骗袭击和DDOS袭击解决方案学生姓名王艳所在系电子信息工程系班级电05信息安全班专业信息安全技术指引教师赵菲(讲师)夏汛(助教)3月24日目录第一章选题根据11.1计算机网络安全旳基本概念11.1.1计算机网络安全旳定义11.1.2计算机网络安全威胁21.2计算机网络安全现状和存在重要旳问题31.2.1计算机网络安全现状31.2.2网络安全存在重要旳问题3第二章网络袭击技术52.1局域网中常用旳网络袭击技术52.1.1ARP欺骗技术原理52.2ARP欺骗技术62.2.1

ARP欺骗攻击和DDOS攻击解决专项方案.doc

泸州职业技术学院毕业设计汇报ARP欺骗攻击和DDOS攻击处理方案学生姓名王艳所在系电子信息工程系班级电05信息安全班专业信息安全技术指导老师赵菲(讲师)夏汛(助教)3月24日目录第一章选题依据11.1计算机网络安全基础概念11.1.1计算机网络安全定义11.1.2计算机网络安全威胁21.2计算机网络安全现实状况和存在关键问题31.2.1计算机网络安全现实状况31.2.2网络安全存在关键问题3第二章网络攻击技术52.1局域网中常见网络攻击技术52.1.1ARP欺骗技术原理52.2ARP欺骗技术62.2.1A

解决ARP欺骗和攻击的方法.docx

解决ARP欺骗和攻击的方法解决ARP欺骗和攻击的方法在局域网中,通信前必须通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)。ARP协议对网络安全具有重要的意义。通过伪造IP地址和MAC地址实现ARP欺骗,对网络的正常传输和安全都是一个很严峻的考验。“又掉线了!!!”每当听到客户的抱怨声一片响起,网管员就坐立不安。其实,此起彼伏的瞬间掉线或大面积的断网大都是ARP欺骗在作怪。ARP欺骗攻击已经成了破坏网吧经营的罪魁祸首,是网吧老板和网管员的心腹大患。目前知道的带有ARP欺骗功能的软件有“QQ

解决ARP欺骗和攻击的方法.docx

什么是网络瓶颈?如何克服网络瓶颈对网络整体性能的影响?网络瓶颈指的是影响网络传输性能及稳定性的一些相关因素如网络拓扑结构网线网卡服务器配置网络连接设备等下面我们逐一加以简单分析:1.组网前选择适当的网络拓扑结构是网络性能的重要保障这里有两个原则应该把握:一是应把性能较高的设备放在数据交换的最高层即交换机与集线器组成的网络应把交换机放在第一层并连接服务器二是尽可能减少网络的级数如四个交换机级联不要分为四级应把一个交换机做一级另三个同时级联在第一级做为第二级;2.网线的做法及质量也是影响网络性能的重要因素

解决ARP欺骗和攻击的方法.docx

什么是网络瓶颈?如何克服网络瓶颈对网络整体性能的影响?网络瓶颈指的是影响网络传输性能及稳定性的一些相关因素如网络拓扑结构网线网卡服务器配置网络连接设备等下面我们逐一加以简单分析:1.组网前选择适当的网络拓扑结构是网络性能的重要保障这里有两个原则应该把握:一是应把性能较高的设备放在数据交换的最高层即交换机与集线器组成的网络应把交换机放在第一层并连接服务器二是尽可能减少网络的级数如四个交换机级联不要分为四级应把一个交换机做一级另三个同时级联在第一级做为第二级;2.网线的做法及质量也是影响网络性能的重要因素