常见网络攻击手段.pptx

胜利****实阿

亲,该文档总共74页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

常见网络攻击手段.ppt

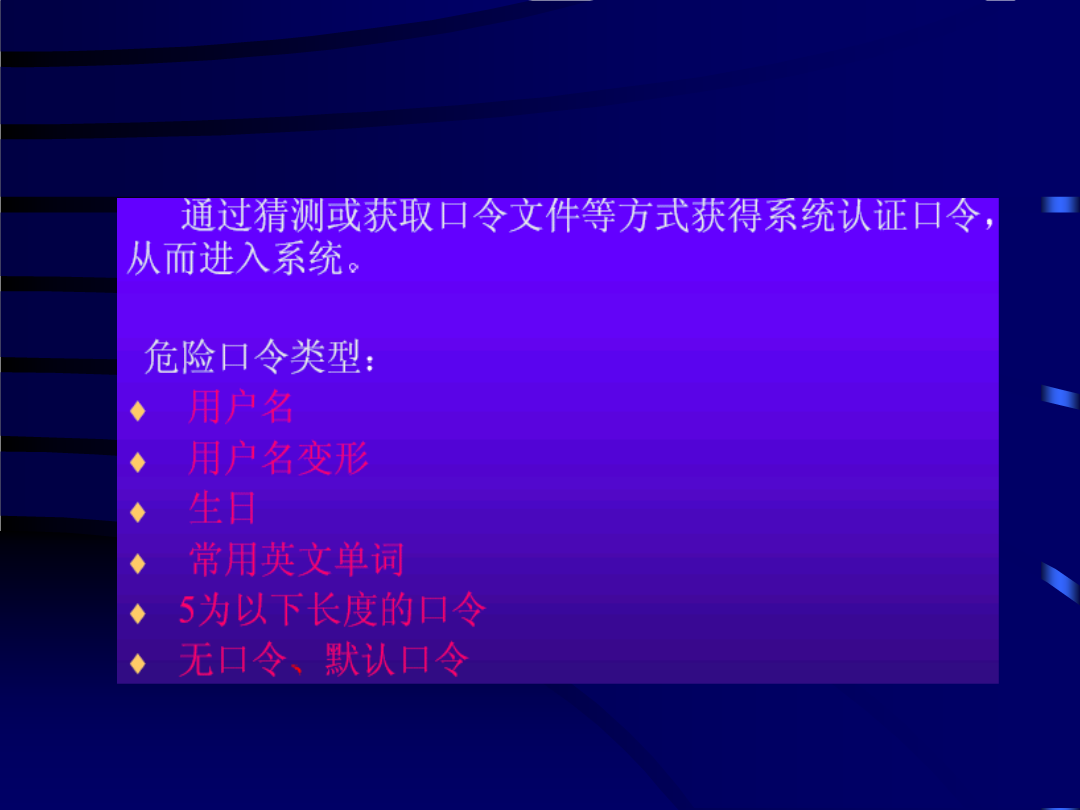

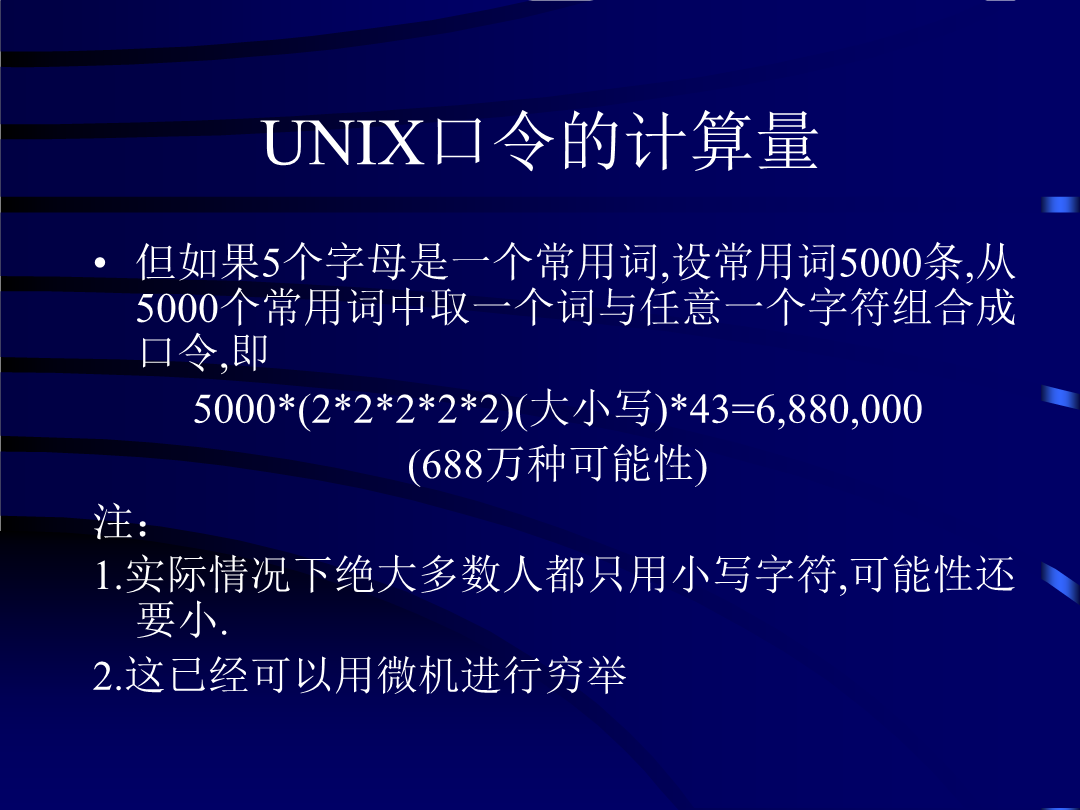

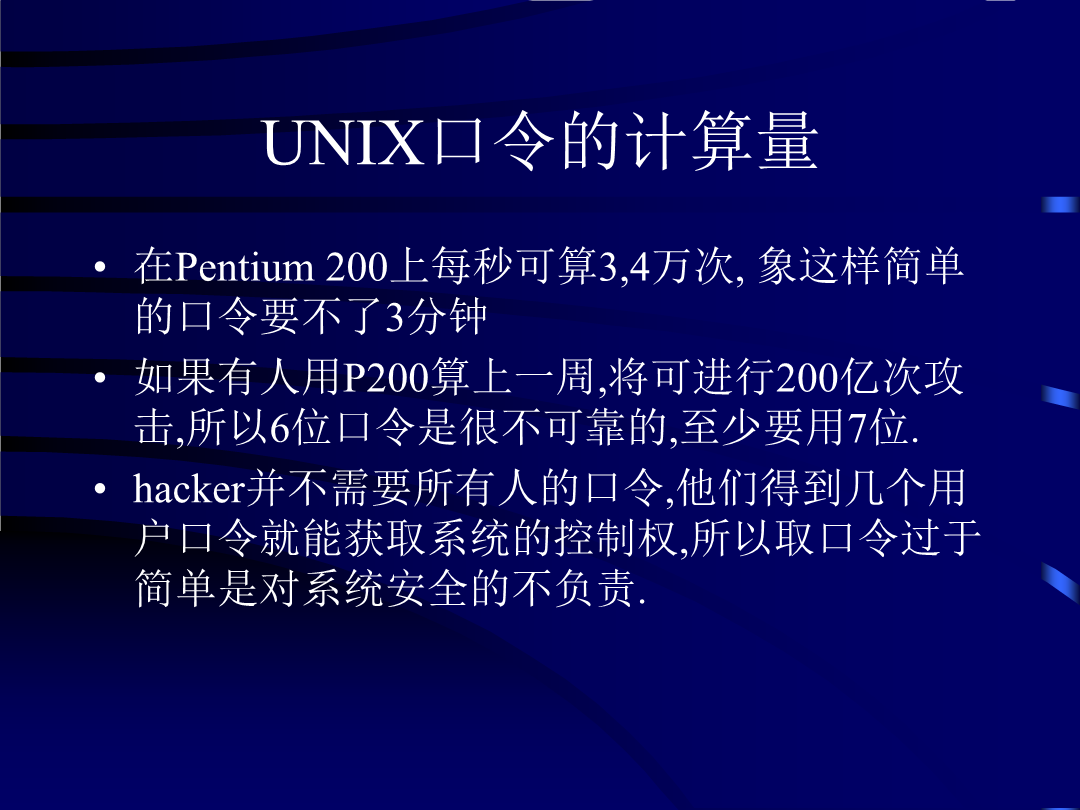

常用黑客攻击手段介绍目录一攻击口令的手段方法一网络猜测法黑客攻击目标是常常把破译普通用户的口令作为攻击的开始。先用“finger远端主机名”或其他方法找出主机上的用户帐号,然后就采用字典穷举法进行攻击。原理:根据网络上的用户常采用的一些英语单词或自己的姓氏作为口令的实际情况。通过一些程序,自动地从计算机字典中取出一个单词,作为用户口令输入给远端的主机,尝试进入系统。若口令错误,就按序取出下一个单词,进行下一个尝试,并且一直循环下去,直到找到正确的口令或直到找到正确的口令或字典的单词试完为止。利用一些端口,

常见网络攻击手段.ppt

常用黑客攻击手段介绍目录一攻击口令的手段方法一网络猜测法黑客攻击目标是常常把破译普通用户的口令作为攻击的开始。先用“finger远端主机名”或其他方法找出主机上的用户帐号,然后就采用字典穷举法进行攻击。原理:根据网络上的用户常采用的一些英语单词或自己的姓氏作为口令的实际情况。通过一些程序,自动地从计算机字典中取出一个单词,作为用户口令输入给远端的主机,尝试进入系统。若口令错误,就按序取出下一个单词,进行下一个尝试,并且一直循环下去,直到找到正确的口令或直到找到正确的口令或字典的单词试完为止。利用一些端口,

常见网络攻击手段.pptx

常用黑客攻击手段介绍目录一攻击口令的手段方法一网络猜测法黑客攻击目标是常常把破译普通用户的口令作为攻击的开始。先用“finger远端主机名”或其他方法找出主机上的用户帐号,然后就采用字典穷举法进行攻击。原理:根据网络上的用户常采用的一些英语单词或自己的姓氏作为口令的实际情况。通过一些程序,自动地从计算机字典中取出一个单词,作为用户口令输入给远端的主机,尝试进入系统。若口令错误,就按序取出下一个单词,进行下一个尝试,并且一直循环下去,直到找到正确的口令或直到找到正确的口令或字典的单词试完为止。利用一些端口,

常见网络攻击手段.ppt

常用黑客攻击手段介绍目录一攻击口令的手段方法一网络猜测法黑客攻击目标是常常把破译普通用户的口令作为攻击的开始。先用“finger远端主机名”或其他方法找出主机上的用户帐号,然后就采用字典穷举法进行攻击。原理:根据网络上的用户常采用的一些英语单词或自己的姓氏作为口令的实际情况。通过一些程序,自动地从计算机字典中取出一个单词,作为用户口令输入给远端的主机,尝试进入系统。若口令错误,就按序取出下一个单词,进行下一个尝试,并且一直循环下去,直到找到正确的口令或直到找到正确的口令或字典的单词试完为止。利用一些端口,

常见网络攻击手段(与“攻击”相关文档).ppt

常见网络攻击手段目录一攻击口令的手段方法一网络猜测法黑客攻击目标是常常把破译普通用户的口令作为攻击的开始。先用“finger远端主机名”或其他方法找出主机上的用户帐号,然后就采用字典穷举法进行攻击。原理:根据网络上的用户常采用的一些英语单词或自己的姓氏作为口令的实际情况。通过一些程序,自动地从计算机字典中取出一个单词,作为用户口令输入给远端的主机,尝试进入系统。若口令错误,就按序取出下一个单词,进行下一个尝试,并且一直循环下去,直到找到正确的口令或直到找到正确的口令或字典的单词试完为止。利用一些端口,如·