实验6-ICMP协议分析实验.doc

胜利****实阿

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

实验 IPICMP协议分析实验.docx

《计算机网络》实验指导书实验2IP/ICMP协议分析实验一、实验目的理解IP协议包格式;理解ICMP协议包格式。二、实验内容PING应用系统通信过程中ICMP协议、IP协议分析。三、实验原理、方法和手段(1)ICMP报文格式报文类型报文编码校验和field1field2field38bits8bits16bits16bits16bits32bits(2)IP报文格式四、实验条件(1)报文捕获工具Wireshark协议分析软件;(2)应用协议环境每个学生机的PC机(安装Windowsxp或者Windows2

实验6-ICMP协议分析实验.doc

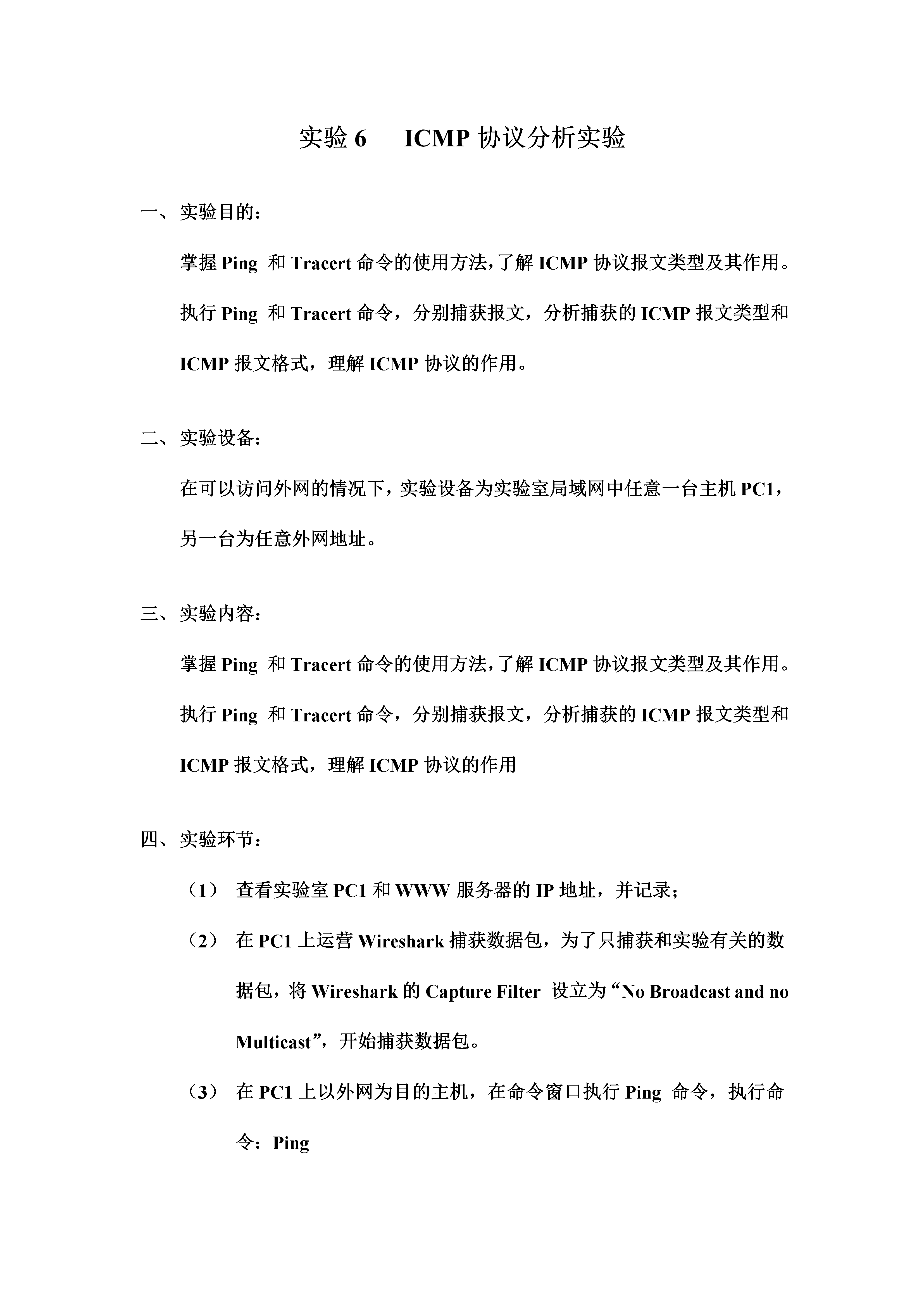

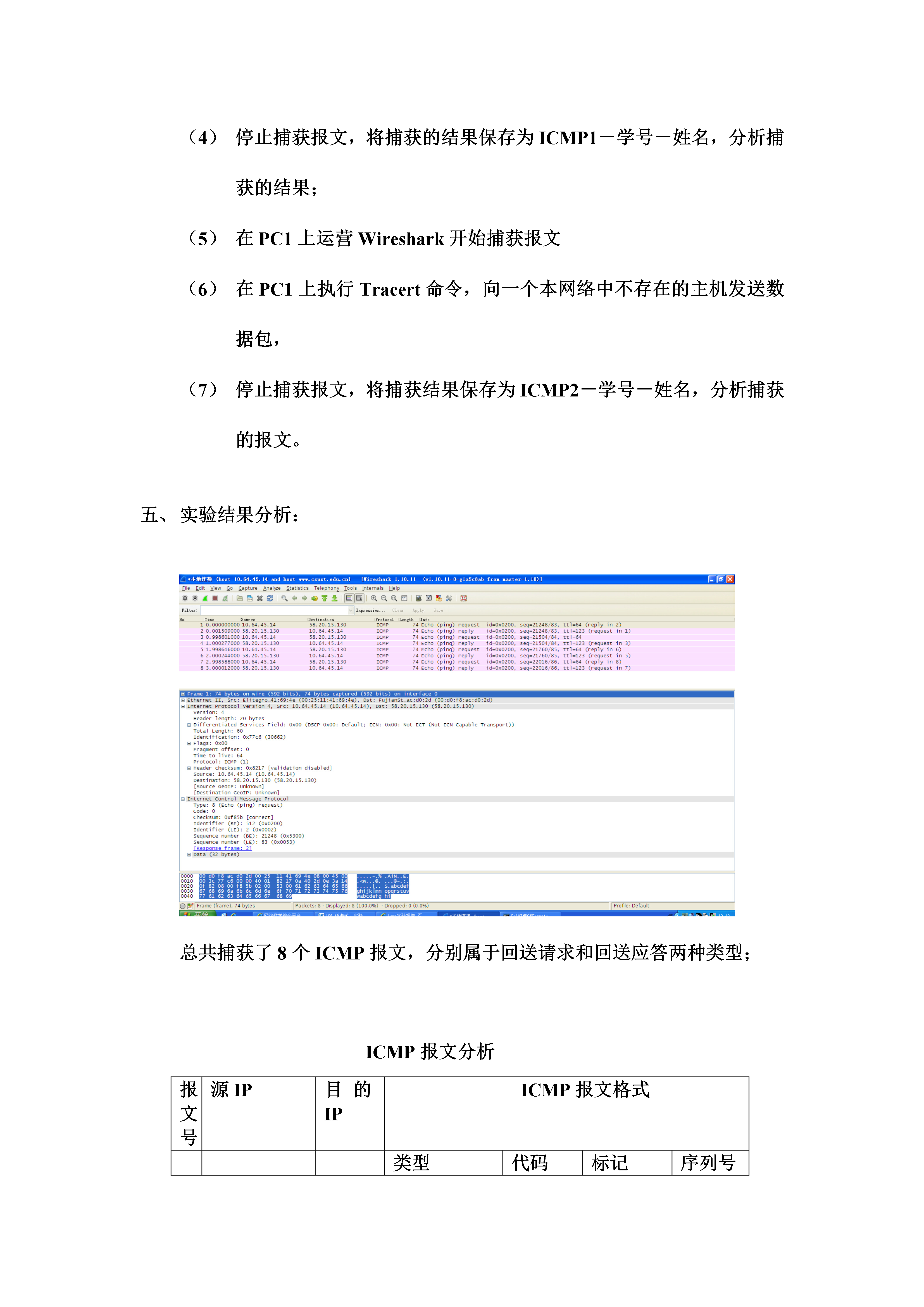

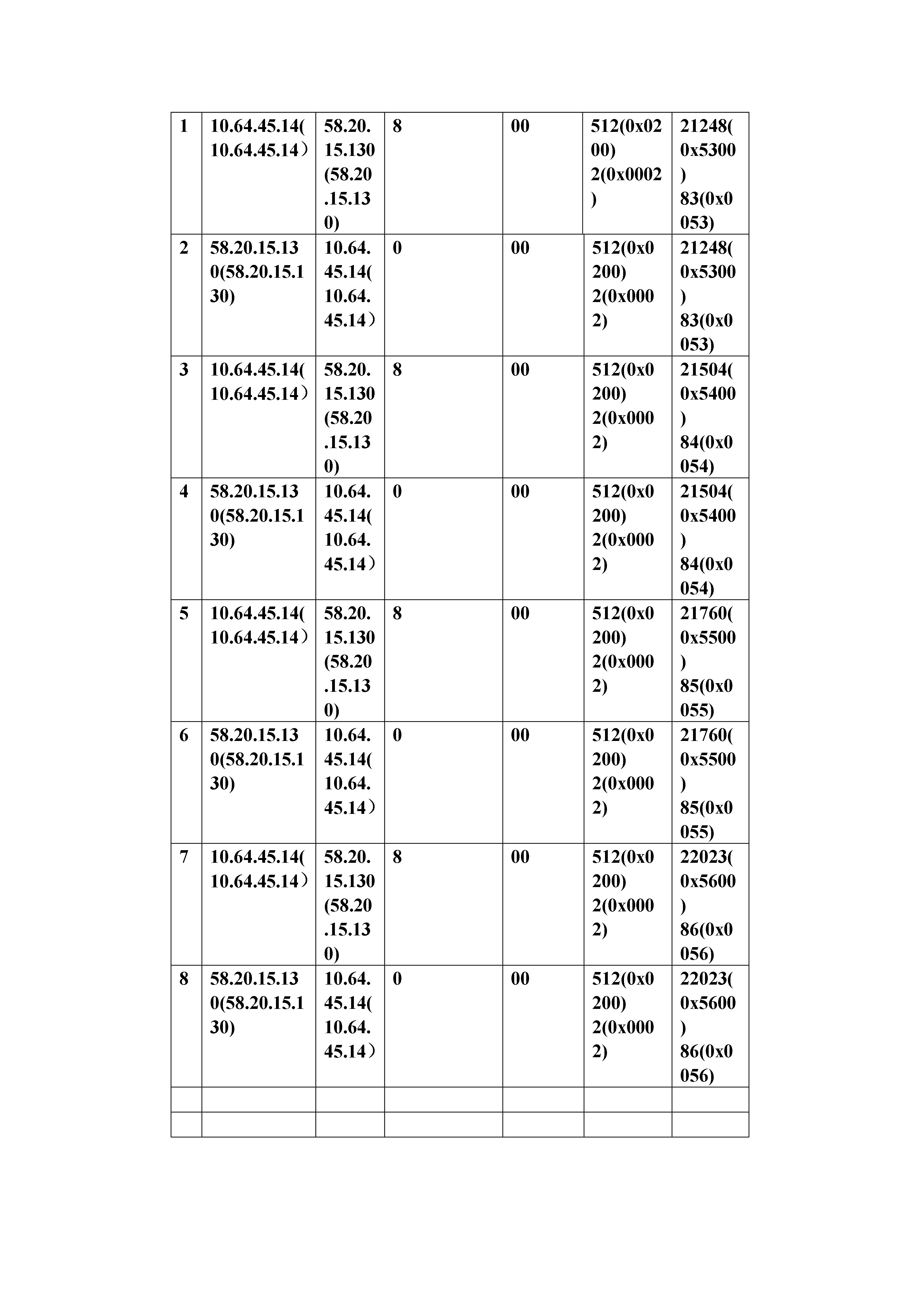

实验6ICMP协议分析实验实验目的:掌握Ping和Tracert命令的使用方法,了解ICMP协议报文类型及其作用。执行Ping和Tracert命令,分别捕获报文,分析捕获的ICMP报文类型和ICMP报文格式,理解ICMP协议的作用。实验设备:在可以访问外网的情况下,实验设备为实验室局域网中任意一台主机PC1,另一台为任意外网地址。实验内容:掌握Ping和Tracert命令的使用方法,了解ICMP协议报文类型及其作用。执行Ping和Tracert命令,分别捕获报文,分析捕获的ICMP报文类型和ICMP报文格

实验5RIP协议分析实验.doc

———————————————————————||第页||——————————————————————RIP协议分析实验实验目的掌握RIP协议在路由器上的配置;实验内容在路由器上配置RIP协议,然后用ping命令测试网络的连通性;实验课时本实验需3学时。(每4人一组,共同配置2台路由器)设备列表为了准备实验1,每小组需配置如下设备与辅材:1台华为QuidwayE026以太网交换机2台华为QuidwayAR2811路由器2台PC专用配置电缆2根,标准网线9根建立实验环境实验拓扑192.16

DNS协议分析实验.docx

吉林农业大学实验报告姓名:李洪爽学号:12145211专业:物联网工程第六次2016年5月16日实验七DNS协议分析实验目的1.学会客户端使用nslookup命令进行域名解析。2.通过协议分析软件掌握DNS协议的报文格式。二、实验原理DNS是域名系统(DomainNameSystem)的缩写,该系统用于命名组织到域层次结构中的计算机和网络服务。域名是由圆点分开一串单词或缩写组成的,每一个域名都对应一个惟一的IP地址,在Internet上域名与IP地址之间是一一对应的,DNS就是进行域名解析的服务器DNS命

ARP协议分析实验.docx

实验1ARP协议分析实验一、实验目的理解IP地址与MAC地址的对应关系;理解ARP协议报文格式;理解ARP协议的工作原理与通信过程。二、实验内容ARP请求报文与应答报文格式;同一子网内两台机器间的ARP协议的工作过程;不同子网上的两台机器间的ARP协议工作过程。三、实验原理、方法和手段(1)ARP请求报文与应答报文格式硬件类型协议类型硬件地址长度协议地址长度操作发送者硬件地址(0~3字节)发送者硬件地址(4~5字节)发送者IP地址(0~1字节)发送者IP地址(2~3字节)目的硬件地址(0~1字