用于检测恶意命令和控制通道的系统和方法.pdf

努力****弘毅

亲,该文档总共17页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

用于检测恶意命令和控制通道的系统和方法.pdf

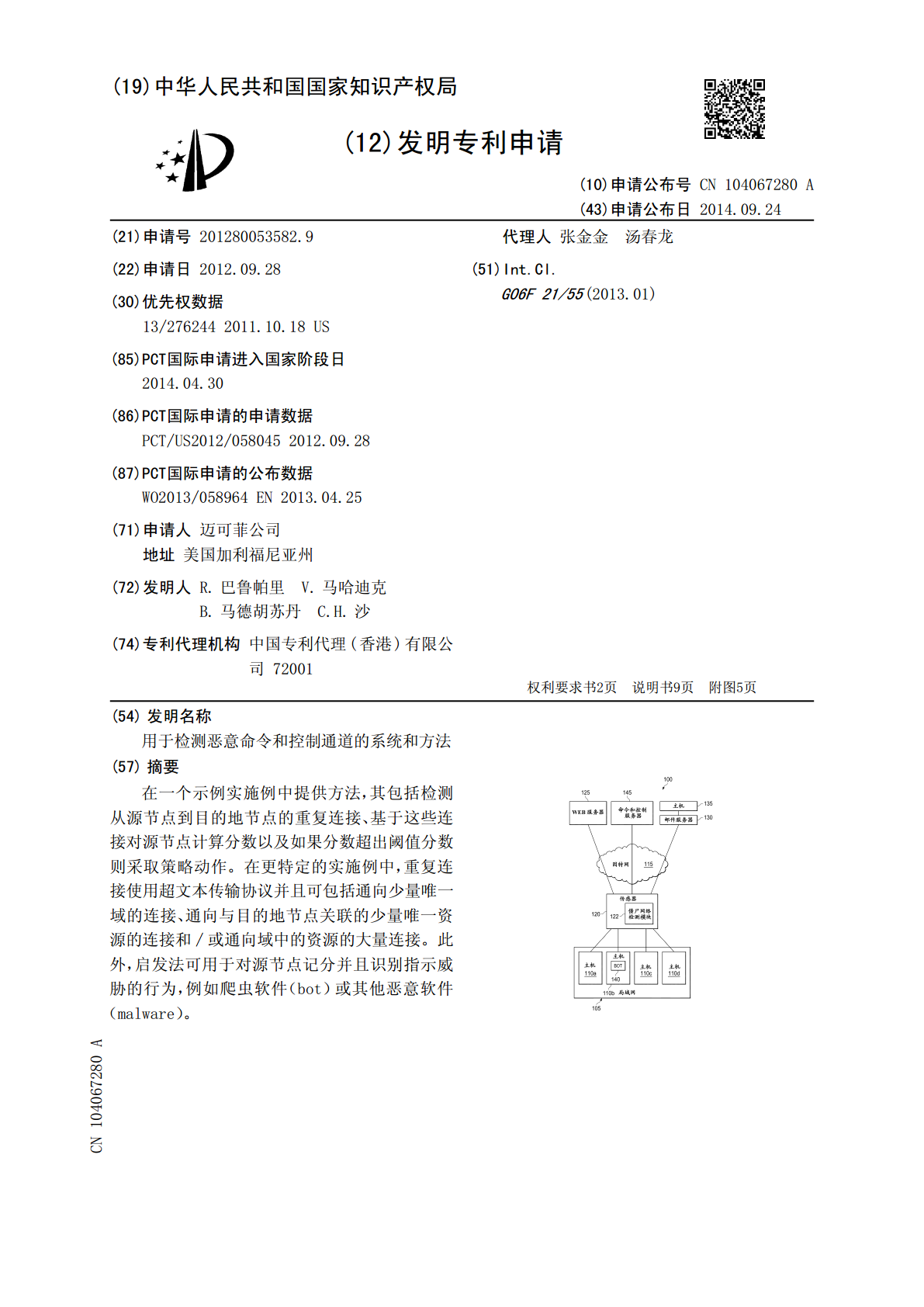

在一个示例实施例中提供方法,其包括检测从源节点到目的地节点的重复连接、基于这些连接对源节点计算分数以及如果分数超出阈值分数则采取策略动作。在更特定的实施例中,重复连接使用超文本传输协议并且可包括通向少量唯一域的连接、通向与目的地节点关联的少量唯一资源的连接和/或通向域中的资源的大量连接。此外,启发法可用于对源节点记分并且识别指示威胁的行为,例如爬虫软件(bot)或其他恶意软件(malware)。

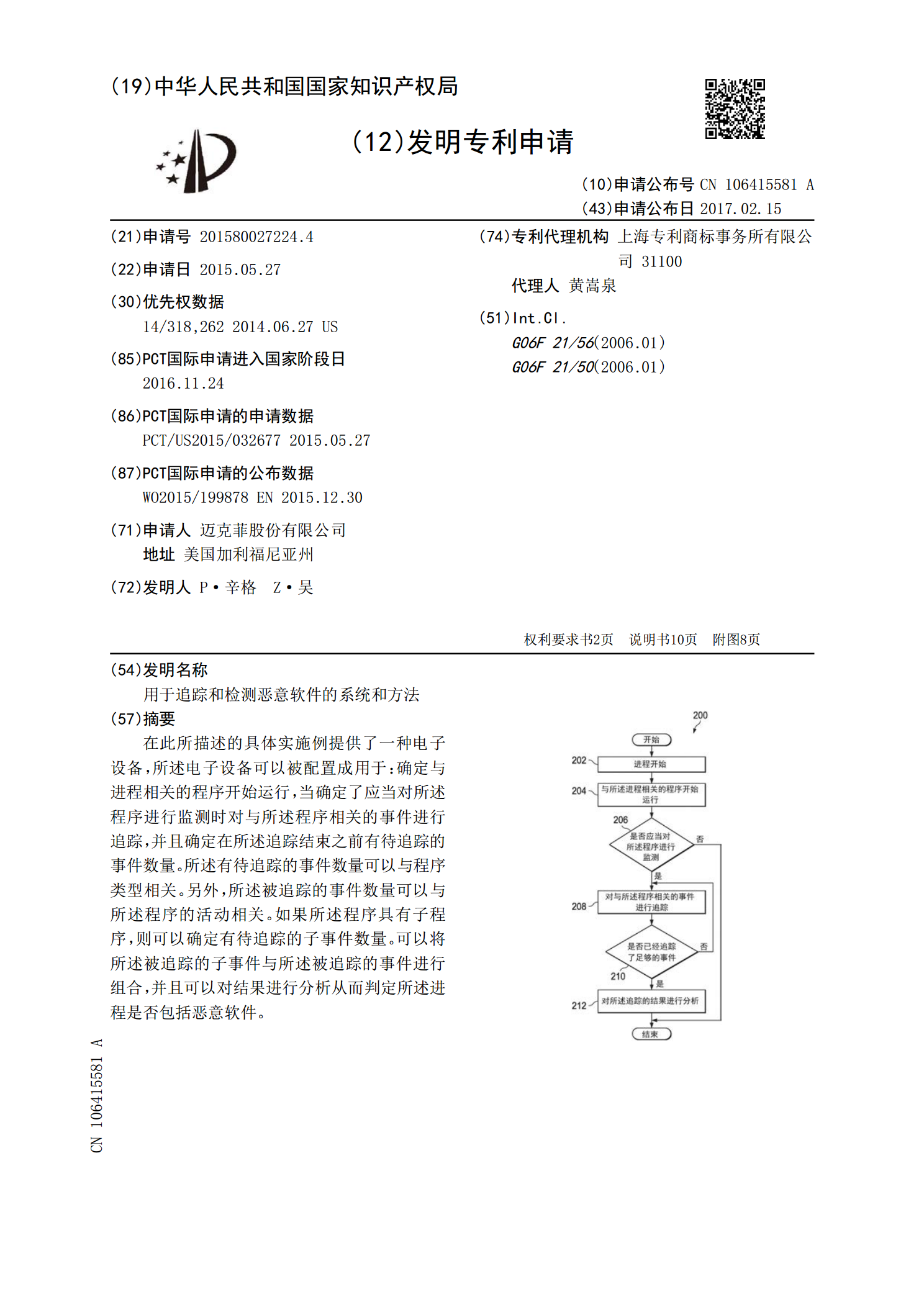

用于追踪和检测恶意软件的系统和方法.pdf

在此所描述的具体实施例提供了一种电子设备,所述电子设备可以被配置成用于:确定与进程相关的程序开始运行,当确定了应当对所述程序进行监测时对与所述程序相关的事件进行追踪,并且确定在所述追踪结束之前有待追踪的事件数量。所述有待追踪的事件数量可以与程序类型相关。另外,所述被追踪的事件数量可以与所述程序的活动相关。如果所述程序具有子程序,则可以确定有待追踪的子事件数量。可以将所述被追踪的子事件与所述被追踪的事件进行组合,并且可以对结果进行分析从而判定所述进程是否包括恶意软件。

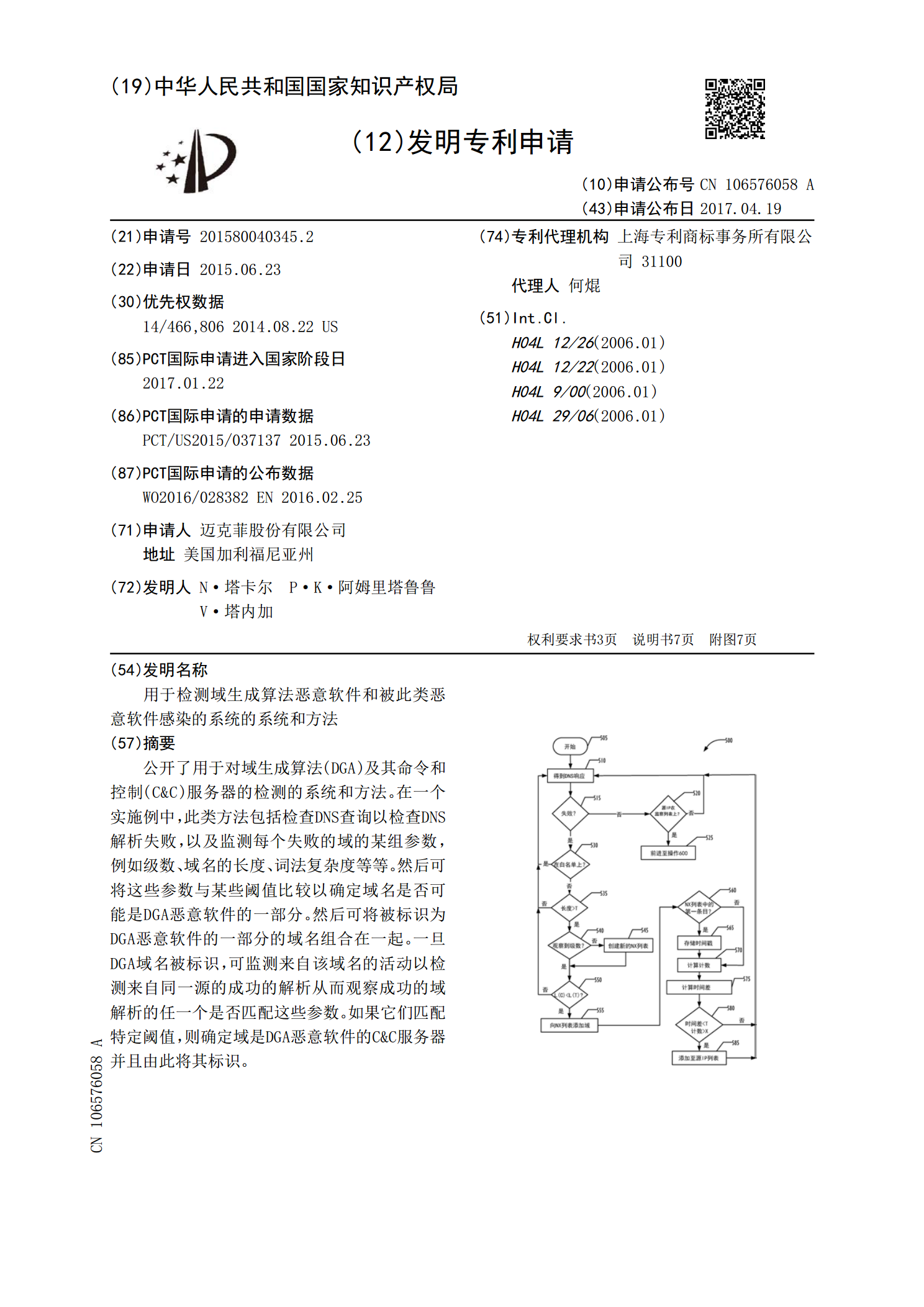

用于检测域生成算法恶意软件和被此类恶意软件感染的系统的系统和方法.pdf

公开了用于对域生成算法(DGA)及其命令和控制(C&C)服务器的检测的系统和方法。在一个实施例中,此类方法包括检查DNS查询以检查DNS解析失败,以及监测每个失败的域的某组参数,例如级数、域名的长度、词法复杂度等等。然后可将这些参数与某些阈值比较以确定域名是否可能是DGA恶意软件的一部分。然后可将被标识为DGA恶意软件的一部分的域名组合在一起。一旦DGA域名被标识,可监测来自该域名的活动以检测来自同一源的成功的解析从而观察成功的域解析的任一个是否匹配这些参数。如果它们匹配特定阈值,则确定域是DGA

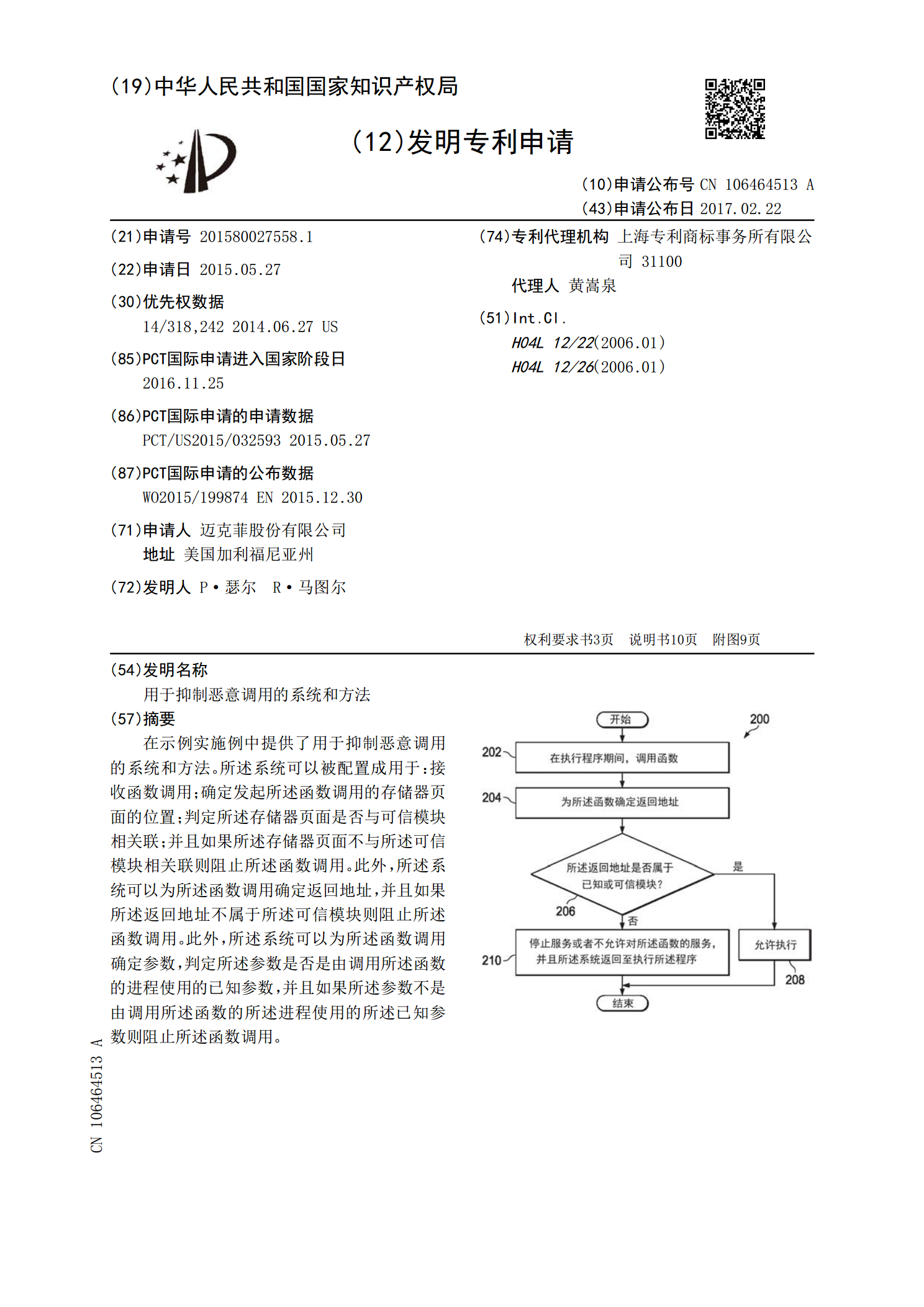

用于抑制恶意调用的系统和方法.pdf

在示例实施例中提供了用于抑制恶意调用的系统和方法。所述系统可以被配置成用于:接收函数调用;确定发起所述函数调用的存储器页面的位置;判定所述存储器页面是否与可信模块相关联;并且如果所述存储器页面不与所述可信模块相关联则阻止所述函数调用。此外,所述系统可以为所述函数调用确定返回地址,并且如果所述返回地址不属于所述可信模块则阻止所述函数调用。此外,所述系统可以为所述函数调用确定参数,判定所述参数是否是由调用所述函数的进程使用的已知参数,并且如果所述参数不是由调用所述函数的所述进程使用的所述已知参数则阻止所述函数

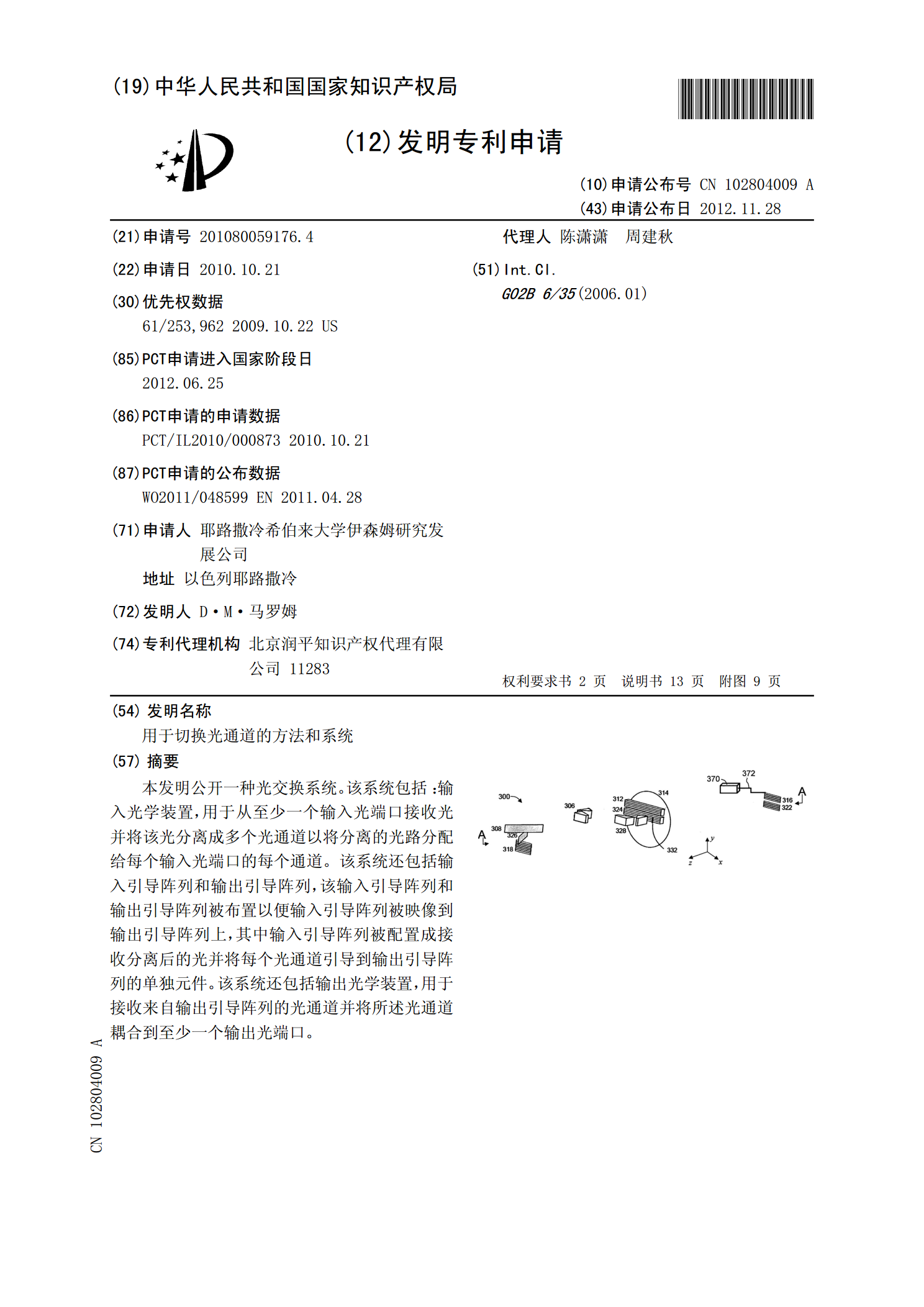

用于切换光通道的方法和系统.pdf

本发明公开一种光交换系统。该系统包括:输入光学装置,用于从至少一个输入光端口接收光并将该光分离成多个光通道以将分离的光路分配给每个输入光端口的每个通道。该系统还包括输入引导阵列和输出引导阵列,该输入引导阵列和输出引导阵列被布置以便输入引导阵列被映像到输出引导阵列上,其中输入引导阵列被配置成接收分离后的光并将每个光通道引导到输出引导阵列的单独元件。该系统还包括输出光学装置,用于接收来自输出引导阵列的光通道并将所述光通道耦合到至少一个输出光端口。