加密数据的方法.pdf

纪阳****公主

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

数据加密方法以及数据加密设备.pdf

本申请提供了一种数据加密方法以及数据加密设备,以保护产品中的核心数据不被第三方窃取。数据加密方法包括:获取目标数据流;对所述目标数据流进行分段处理,以获取目标字段序列;其中,所述目标字段序列包括N个目标字段;获取预设间隔字段;将所述预设间隔字段按照指定位置插入所述目标字段序列以生成第一加密字段序列;以及根据所述第一加密字段序列生成加密数据流。

数据加密方法.doc

数据加密方法据不完全统计,到目前为止,已经公开发表的各种加密算法多达数百种。下面我们将分别介绍简单加密方法、对称算法、公钥算法和PGP的应用。1.简单的加密方法:换位和置换换位和置换(transpositionandsubstitutionciphers)是两种主要的编码方法,是组成最简单的密码基础。换位很像是一种字母游戏,打乱字母的顺序,并设法用这些打乱的字母组成一个单词。在换位密码中,数据本身并没有改变,它只是被安排成另一种不同的格式,有许多种不同的置换密码,有一种是用凯撒大帝的名字JuliasCae

数据加密方法.pdf

本申请公开了一种数据加密方法。其中,该方法包括:启动USB传输通道;在检测到目标对象的物理环境不满足预设条件的情况下,启动USB传输通道的安全模式,对当前缓存区进行监测;在监测结果指示当前缓存区存在通过USB传输通道向终端传输待传输文件的情况下,确定待传输文件的类型,其中,文件的类型至少包括:可一次性进行复制粘贴的第一类型文件和不可一次性进行复制粘贴的第二类型文件;根据文件的类型确定加密策略;在完成对文件的加密后,将文件通过USB传输通道传输至终端。本申请解决了在VDI应用场景下,当USB通道打开后,基于

加密数据的方法.pdf

加密数据的方法包括以下步骤:创建一次性密码本;以及使用一次性密码本加密数据以产生输出数据,其中一次性密码本是使用所述数据来生成的。

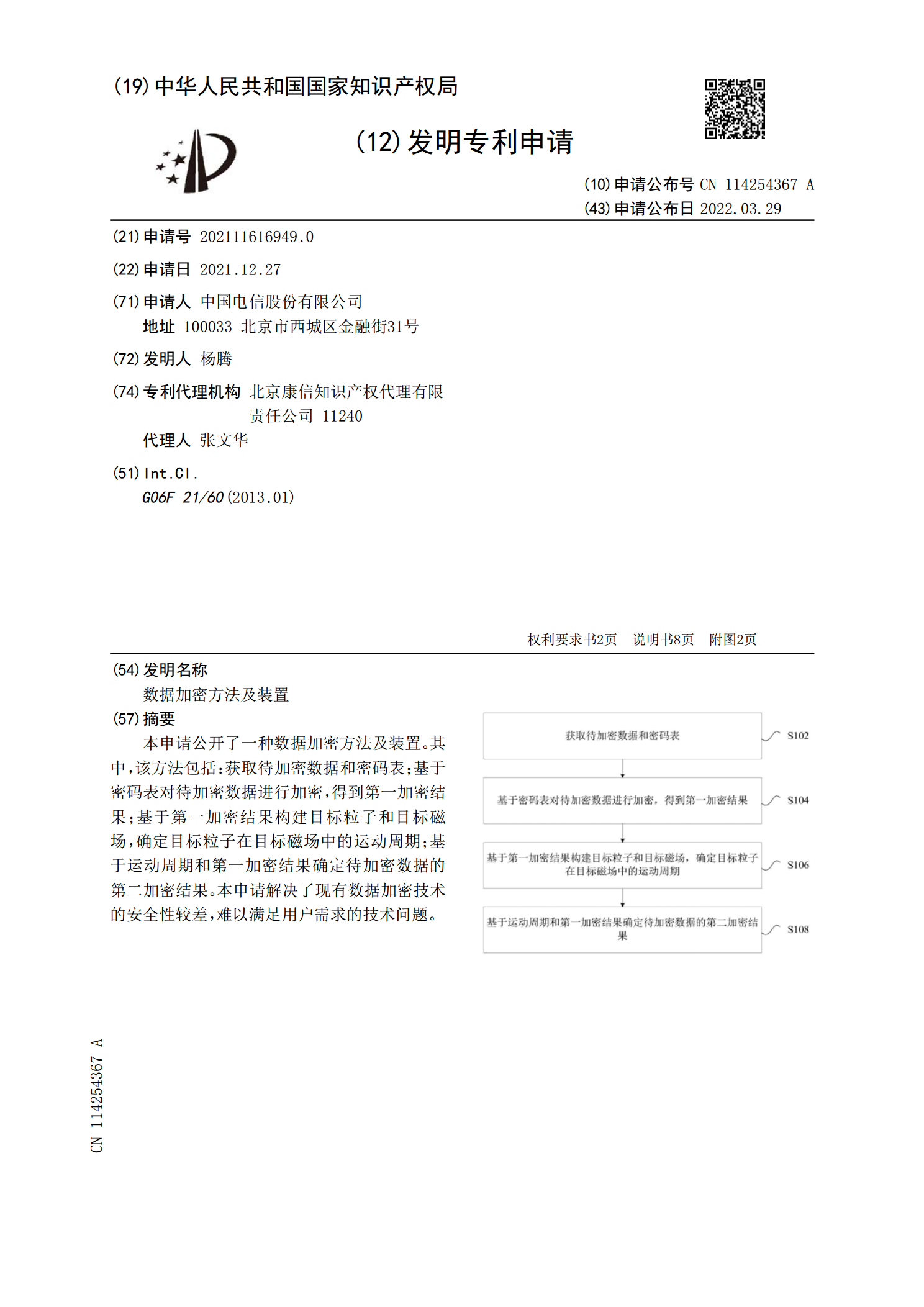

数据加密方法及装置.pdf

本申请公开了一种数据加密方法及装置。其中,该方法包括:获取待加密数据和密码表;基于密码表对待加密数据进行加密,得到第一加密结果;基于第一加密结果构建目标粒子和目标磁场,确定目标粒子在目标磁场中的运动周期;基于运动周期和第一加密结果确定待加密数据的第二加密结果。本申请解决了现有数据加密技术的安全性较差,难以满足用户需求的技术问题。