网络与内容安全-004密钥管理与PKI技术.ppt

青团****青吖

亲,该文档总共98页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络与内容安全-004密钥管理与PKI技术2.ppt

-1-安全体系解决方案如何解决电子通讯中的安全要素对称加密算法非对称加密算法非对称加密算法-3-网络通讯的四个安全要素-5--6--7--8--9--10--11--12--13-什么是数字证书?数字证书VS身份证-19-身份认证身份认证是鉴别资源的访问者的合法性的基础手段通常的认证方式:用户名+口令用户名+口令方式的脆弱性-安全隐患-口令破解技术的发展-管理因素安全隐患密码容易被无意中泄漏;黑客和木马工具层出不穷密码很容易被窃取;由于密码长度有限设置密码时没有进行强密码限制导致密码可能被猜测、穷举、

网络与内容安全-004密钥管理与PKI技术.ppt

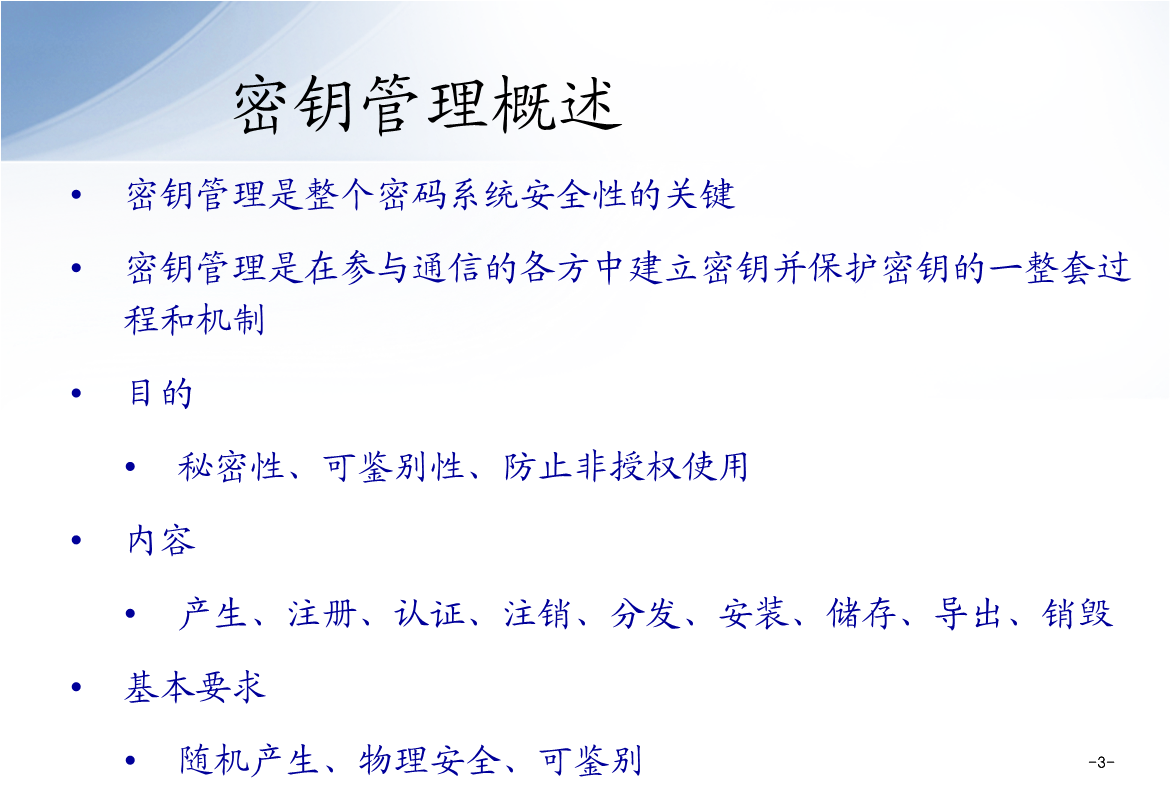

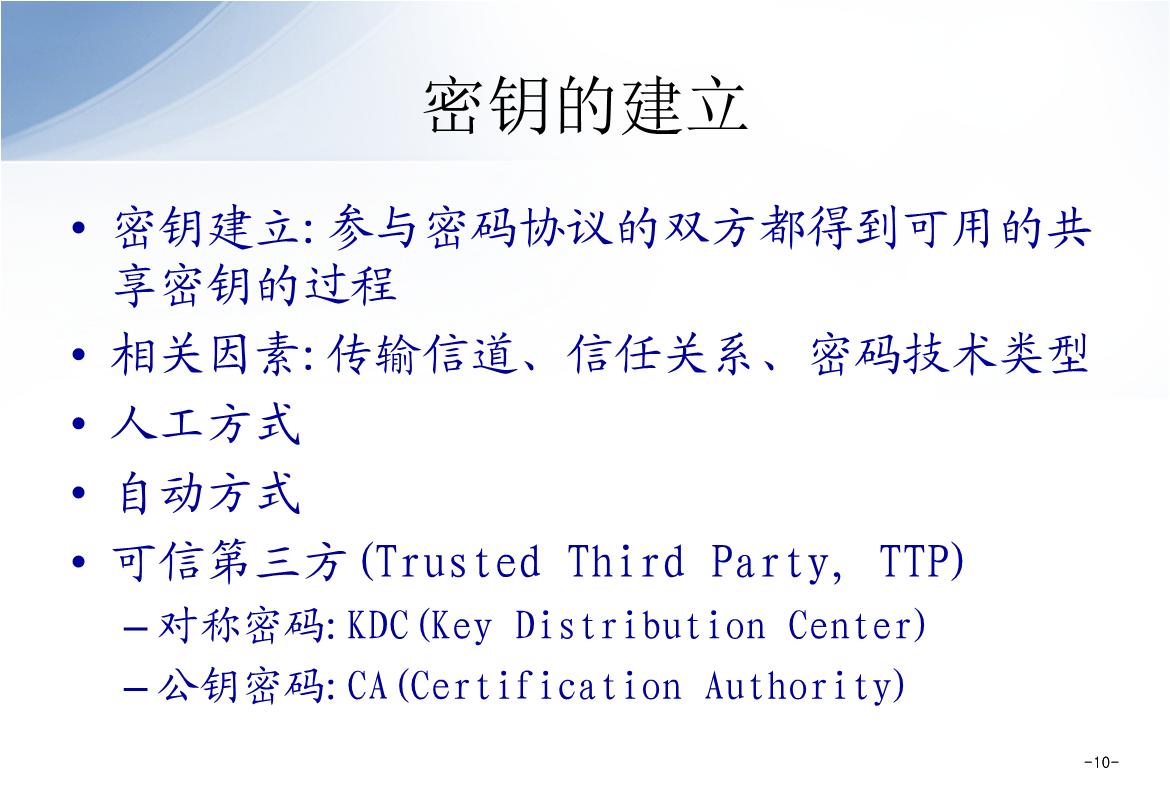

第四章密钥管理马占宇信息与通信工程学院密钥管理概述密钥分类密钥分类密钥主要状态密钥生命周期密钥的产生密钥的建立密钥建立技术需要满足的性质密钥的层次结构密钥的生命周期模型点对点密钥建立模型在同一信任域中的密钥建立模型在多个信任域中的密钥建立模型公钥传输机制鉴别树基于身份认证的系统密钥传输机制使用对称密码技术的密钥传输机制Shamir设计的3次传递协议使用对称密码技术和可信第三方的密钥传输机制使用公钥密码技术的点到点的密钥传输机制同时使用公钥密码技术和对称密码技术的密钥传输机制基本密钥导出可鉴别的密

密钥管理和PKI技术.ppt

密钥管理技术介绍密码学与信息安全密钥管理——密钥的安全性提纲——密钥管理技术密钥协商密钥协商协议密钥分发群组密钥管理提纲——密钥管理技术秘密分享经典Shamir秘密分享方案[34]秘密拆分和合成秘密分享——容错的机密性/可用性秘密分享的近年来研究进展基于访问结构AccessStructure可验证秘密分享VerifiableSecretSharing相关通信协议和攻击秘密分享——视觉秘密分享提纲——密钥管理技术无线网络密钥管理技术WSN密钥管理WSN密钥管理的近年进展MANET密钥管理提纲——密钥管理技术

基于PKI的电子商务安全密钥托管技术及协议研究.doc

基于PKI的电子商务安全密钥托管技术及协议研究摘要:随着互连网技术的飞速发展,电子商务安全问题引起日益关注,本文对基于PKI的电子商务安全密钥托管技术及协议进行了探讨,分析了电子商务中的安全密钥托管技术问题,说明了PKI在电子商务安全中的作用以及PKI的应用特点。关键字:PKI;电子商务;安全Title:BasedonPKIelectroniccommercesecuritykeytrusttechnologyandagreementresearchAbstract:Alongwithinterlocks

公共密钥体系通向因特网安全交易之路何为PKI技术?当今社.pdf

公共密钥体系通向因特网安全交易之路何为PKI技术?当今社会电子邮件及电子商务的蓬勃发展对人们提出了如何安全进行信息交换的巨大挑战而这又最终导致了构成PKI的部件以及相关程序将变得日益重要如数字签名或不同的加密机制。PKI一词被解释成为