可信安全体系.ppt

小忆****ng

亲,该文档总共42页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

可信安全体系.ppt

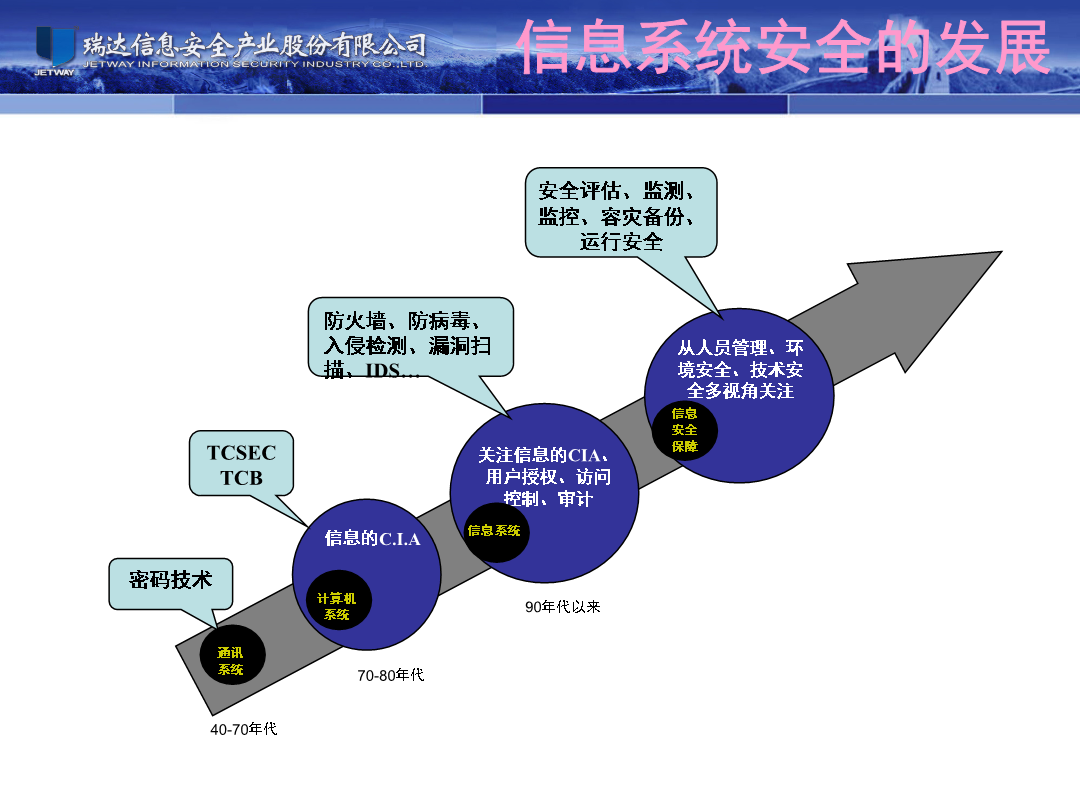

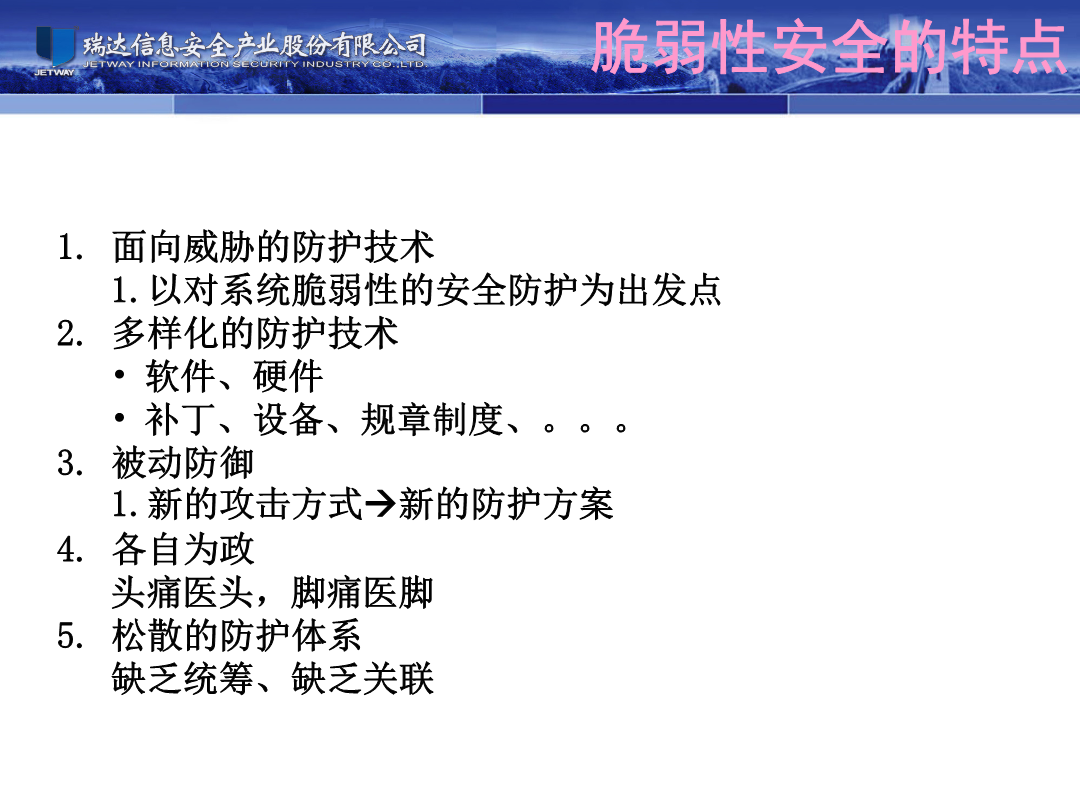

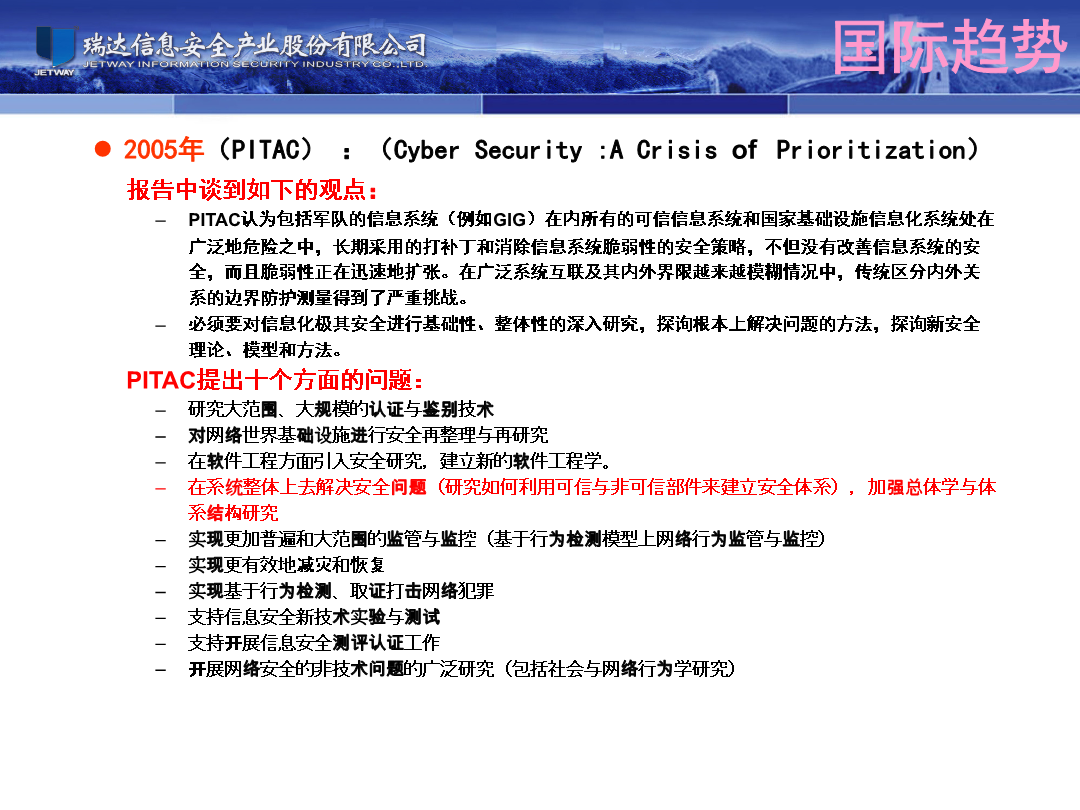

可信安全体系--结构性安全的基础和实践目录脆弱性安全防护体系脆弱性安全的特点a、被动式防御手段力不从心技术原因2005年(PITAC):(CyberSecurity:ACrisisofPrioritization)报告中谈到如下的观点:PITAC认为包括军队的信息系统(例如GIG)在内所有的可信信息系统和国家基础设施信息化系统处在广泛地危险之中长期采用的打补丁和消除信息系统脆弱性的安全策略不但没有改善信息系统的安全而且脆弱性正在迅速地扩张。在广泛系统互联及

可信安全体系架构原理与实践.pdf

万方数据可信安全体系架构原理与实践硼.陬喳酌皇宝技胗τ尚虐踩谌莺驮李毓才」瘸细钱钢牟李晓勇啦啃畔⒓际踔行谋本尚偶扑阕橹疶、富士通美国实验室暇┦Ψ洞笱Ы泄笛槭冶本本┙煌ù笱П本伎葡低中国缂际跤邢薰颈本摘要:本文介绍了可信安全理念和应用设计示例。可信安全简要概括为通过结构化的可信计算基、可信安全工程化等可信安全机制保证系统安全机制具有期望的功能以及来源的真实性、机制自身

太行安全BIOS可信体系结构与实现研究.docx

太行安全BIOS可信体系结构与实现研究太行安全BIOS可信体系结构与实现研究随着计算机的普及和网络技术的发展,信息安全问题越来越受到关注。BIOS是计算机系统中最底层的软件,是计算机硬件设备和操作系统之间的连接接口。由于其起到了启动系统的作用,安全性显得尤为重要。在保障BIOS安全的前提下,才能保证系统运行的可靠性和安全性。因此,太行安全BIOS可信体系结构与实现研究成为当前研究的热点之一。太行安全BIOS可信体系结构主要包括以下几个方面:1.安全启动安全启动是保障计算机系统安全的第一道关卡。太行安全BI

安全可信的电子印章体系与关键技术研究.docx

安全可信的电子印章体系与关键技术研究标题:安全可信的电子印章体系与关键技术研究摘要:随着信息化和数字化的快速发展,电子文档的使用越来越普遍,因此电子印章的安全可信性成为了一个重要的研究领域。本文就安全可信的电子印章体系与关键技术展开研究,并提出一种基于区块链技术的电子印章体系,以保证其安全可信性。通过对电子印章的安全验证、身份认证和数据隐私保护等关键技术的研究,确保电子印章系统的安全、可靠和合法性。1.引言随着信息时代的到来,越来越多的业务和交易都在电子环境下进行,而电子印章作为一种进行电子文档认证的重要

安全可信的电子印章体系与关键技术研究.pptx

安全可信的电子印章体系与关键技术研究目录添加目录项标题电子印章体系概述电子印章的定义与作用电子印章体系的发展历程电子印章体系的应用场景安全可信的电子印章体系安全可信的电子印章体系架构安全可信的电子印章体系关键技术安全可信的电子印章体系优势分析电子印章体系的关键技术研究电子印章的生成与验证技术电子印章的加密与解密技术电子印章的存储与传输技术电子印章的管理与更新技术安全可信的电子印章体系实践案例政府机构电子印章应用案例企业内部电子印章应用案例跨区域电子印章互认案例电子印章在电子商务中的应用案例安全可信的电子印