一种基于XGBoost的门级硬件木马识别方法.pdf

悠柔****找我

亲,该文档总共11页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

一种基于XGBoost的门级硬件木马识别方法.pdf

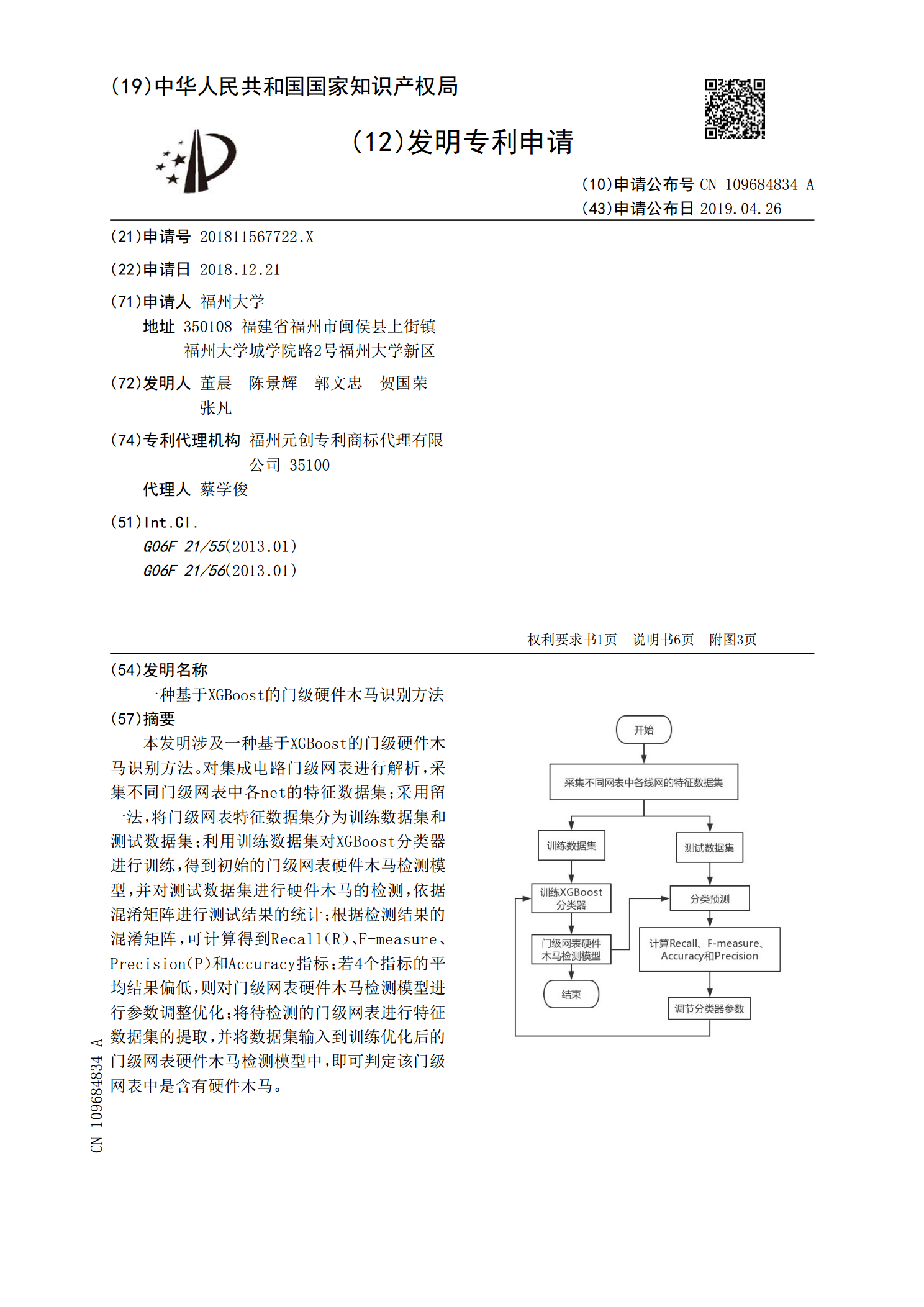

本发明涉及一种基于XGBoost的门级硬件木马识别方法。对集成电路门级网表进行解析,采集不同门级网表中各net的特征数据集;采用留一法,将门级网表特征数据集分为训练数据集和测试数据集;利用训练数据集对XGBoost分类器进行训练,得到初始的门级网表硬件木马检测模型,并对测试数据集进行硬件木马的检测,依据混淆矩阵进行测试结果的统计;根据检测结果的混淆矩阵,可计算得到Recall(R)、F‑measure、Precision(P)和Accuracy指标;若4个指标的平均结果偏低,则对门级网表硬件木马检测模型进

基于XGBoost的混合模式门级硬件木马检测方法.pptx

基于XGBoost的混合模式门级硬件木马检测方法目录添加目录项标题XGBoost算法介绍XGBoost算法原理XGBoost算法在硬件木马检测中的应用XGBoost算法的优势与局限性混合模式门级硬件木马检测方法混合模式门级硬件木马检测方法概述特征提取与选择基于XGBoost的分类器设计检测结果评估实验设计与结果分析实验环境与数据集实验过程与参数设置实验结果分析结果比较与讨论结论与展望基于XGBoost的混合模式门级硬件木马检测方法的优势与贡献未来研究方向与挑战感谢观看

基于XGBoost的硬件木马检测方法.pptx

基于XGBoost的硬件木马检测方法目录添加章节标题XGBoost算法介绍XGBoost算法原理XGBoost算法的优势XGBoost算法在硬件木马检测中的应用硬件木马检测方法硬件木马的危害硬件木马检测的重要性基于XGBoost的硬件木马检测方法流程实验设计与结果分析数据集介绍实验设置实验结果分析结果比较与讨论方法优缺点与改进方向基于XGBoost的硬件木马检测方法优点基于XGBoost的硬件木马检测方法缺点改进方向与未来展望结论总结研究成果对未来研究的建议THANKYOU

基于机器学习的门级硬件木马检测方法研究.docx

基于机器学习的门级硬件木马检测方法研究标题:基于机器学习的门级硬件木马检测方法研究摘要:随着现代计算系统和嵌入式设备的普及,硬件安全问题日益成为了人们关注的焦点之一。其中,硬件木马作为一种隐蔽、难以检测的恶意硬件,极大地威胁了计算设备的安全性。本文针对门级硬件木马的检测问题进行研究,提出了一种基于机器学习的方法,旨在有效地检测和防止门级硬件木马的攻击。关键词:硬件木马检测、门级硬件木马、机器学习、数据集、特征提取1.引言随着计算机技术的不断发展,硬件安全问题逐渐受到广泛关注。硬件木马作为一种恶意的硬件设计

基于机器学习的门级硬件木马检测方法研究的开题报告.docx

基于机器学习的门级硬件木马检测方法研究的开题报告一、选题背景与意义随着电子设备在各行各业中的广泛应用,安全问题逐渐成为悬在大家头上的“达摩克利斯之剑”。特别是受到网络攻击威胁的计算机和智能手机等设备,更是成为了黑客和黑客组织攻击的重要目标。为了保障大众的信息安全,及时有效地检测电子设备中存在的威胁,研究人员提出了一系列有利于保护设备的安全的方法。而“木马”作为一种非常隐蔽的恶意程序,常常被用于窃取机密信息或掌控设备,从而带来巨大的损失。因此,研究一种基于机器学习的门级硬件木马检测方法,可以帮助人们更好地识