一种基于端到端序列网络的加密流量分类方法.pdf

是你****优呀

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于端到端序列网络的加密流量分类方法.pdf

本发明提供了一种基于端到端序列网络的加密流量分类方法,主要思想是从加密流量的序列特性出发,借助循环神经网络可以保留一段时间内信息的特性,以从加密流量序列中深入挖掘有效上下文信息,并且结合有监督的分类和无监督的重构机制,增强产生特征的区分性。本发明还提供了一种计算机装置,该计算机可执行计算机程序,所述计算机程序执行本发明方法所述的各项步骤。本发明还提供一种计算机程序存储装置,该计算机程序执行本发明方法所述的各项步骤。本发明提供的上述方法及装置具有自动学习、一体化学习、关键信息留存及泛化性等优点。

一种通用邮件端到端加密方法.pdf

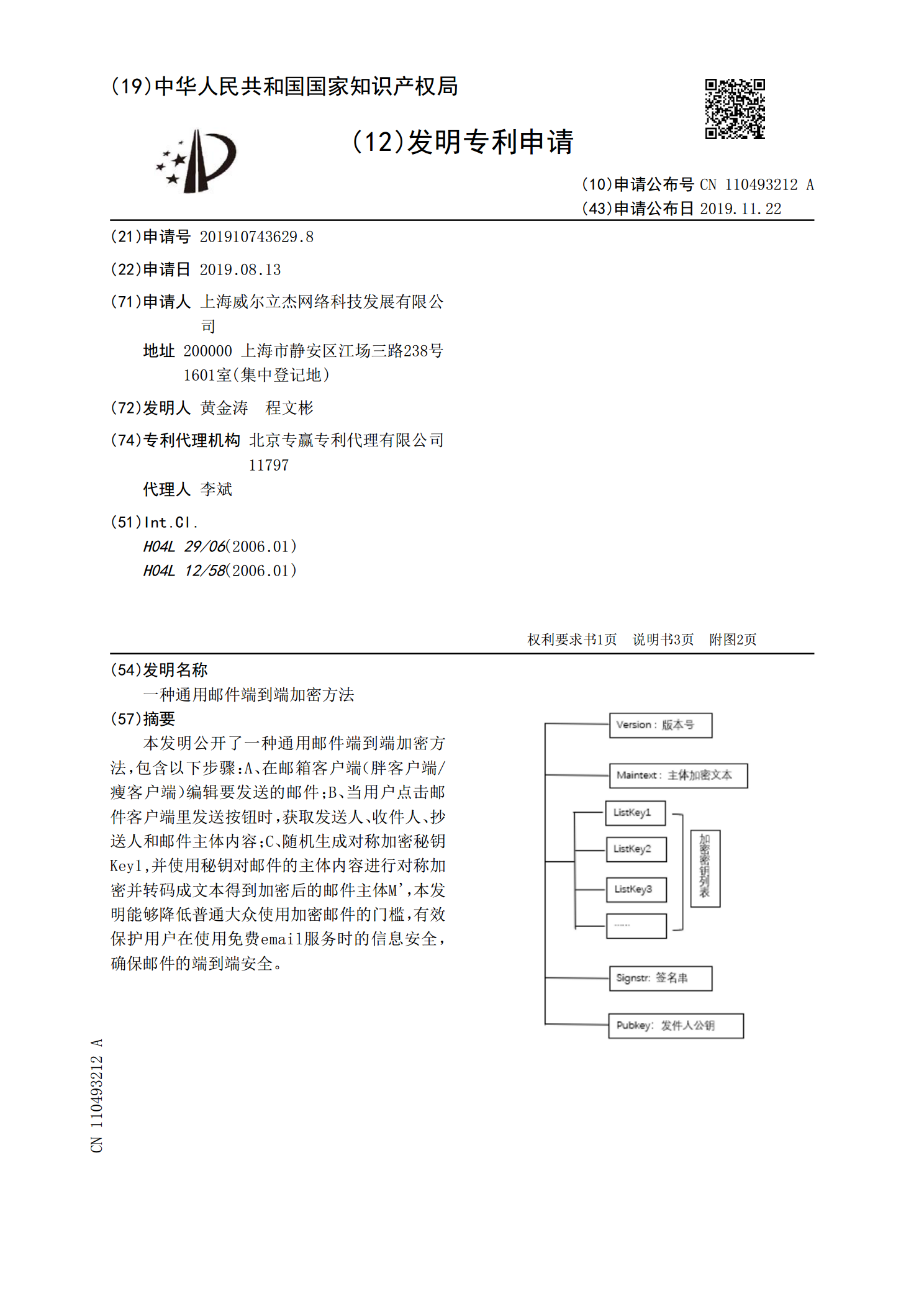

本发明公开了一种通用邮件端到端加密方法,包含以下步骤:A、在邮箱客户端(胖客户端/瘦客户端)编辑要发送的邮件;B、当用户点击邮件客户端里发送按钮时,获取发送人、收件人、抄送人和邮件主体内容;C、随机生成对称加密秘钥Key1,并使用秘钥对邮件的主体内容进行对称加密并转码成文本得到加密后的邮件主体M’,本发明能够降低普通大众使用加密邮件的门槛,有效保护用户在使用免费email服务时的信息安全,确保邮件的端到端安全。

多模态端到端加密网络流量识别系统设计与开发.docx

多模态端到端加密网络流量识别系统设计与开发多模态端到端加密网络流量识别系统设计与开发摘要:网络安全一直是当今互联网领域亟待解决的重要问题之一,而端到端加密技术成为保障网络传输安全和数据机密性的有效手段。然而,传统的网络流量识别技术往往难以处理被加密的网络流量,因此本论文设计并开发了一种多模态端到端加密网络流量识别系统,以解决这一问题。本系统结合了多种机器学习算法和特征提取技术,能够对加密网络流量进行实时识别和分类,提高网络安全防护水平。关键词:网络安全,加密网络流量,端到端加密,机器学习,特征提取1.引言

基于端到端的图片文字序列连续识别方法.pdf

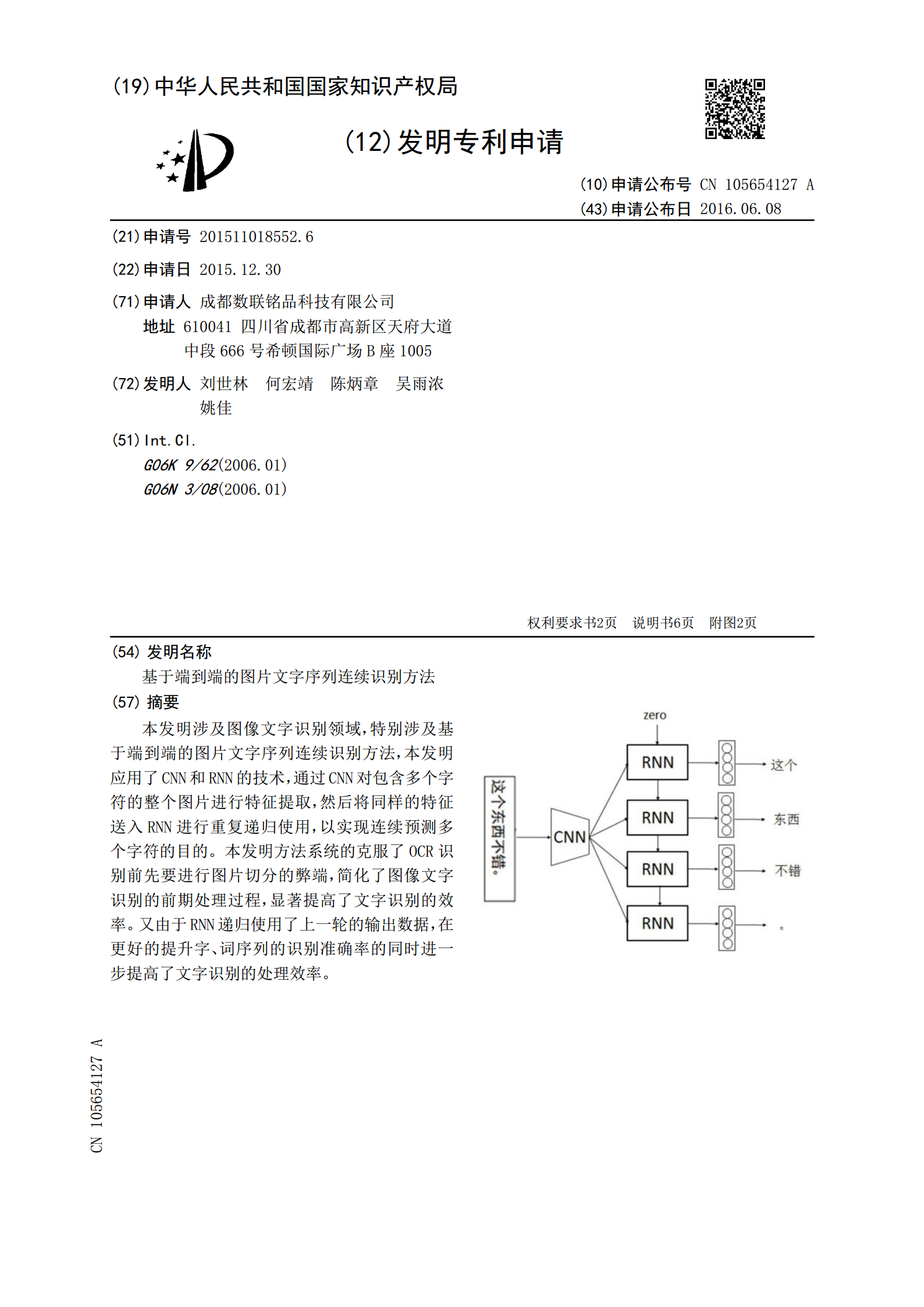

本发明涉及图像文字识别领域,特别涉及基于端到端的图片文字序列连续识别方法,本发明应用了CNN和RNN的技术,通过CNN对包含多个字符的整个图片进行特征提取,然后将同样的特征送入RNN进行重复递归使用,以实现连续预测多个字符的目的。本发明方法系统的克服了OCR识别前先要进行图片切分的弊端,简化了图像文字识别的前期处理过程,显著提高了文字识别的效率。又由于RNN递归使用了上一轮的输出数据,在更好的提升字、词序列的识别准确率的同时进一步提高了文字识别的处理效率。

基于压缩感知的端到端网络流量重构策略研究.docx

基于压缩感知的端到端网络流量重构策略研究基于压缩感知的端到端网络流量重构策略研究摘要:近年来,随着网络流量的不断增长和复杂性的提高,对于网络流量的可视化和分析变得越来越重要。然而,由于网络流量数据量庞大且带宽有限,传统的网络流量重构技术受到了一定的限制。为了解决这一问题,本文提出了一种基于压缩感知的端到端网络流量重构策略。该策略通过对网络流量进行稀疏表示和重建,有效地减小了网络流量数据量,提高了重构的效率和准确性。实验结果表明,该策略在网络流量重构方面具有很高的可行性和实用性。关键词:压缩感知、网络流量重