一种基于网络节点拓扑结构的对抗攻击检测方法和系统.pdf

子璇****君淑

亲,该文档总共17页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

一种基于网络节点拓扑结构的对抗攻击检测方法和系统.pdf

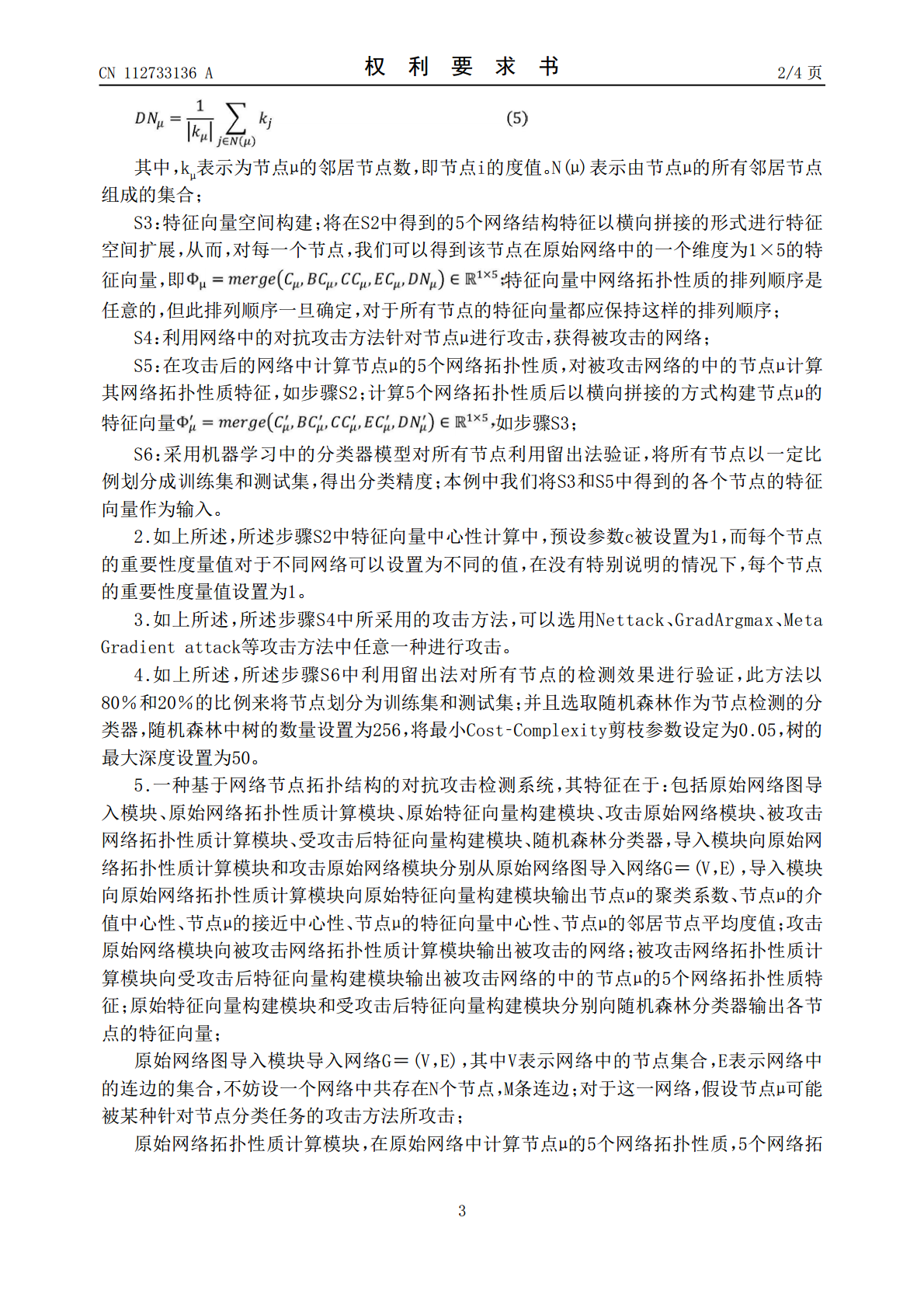

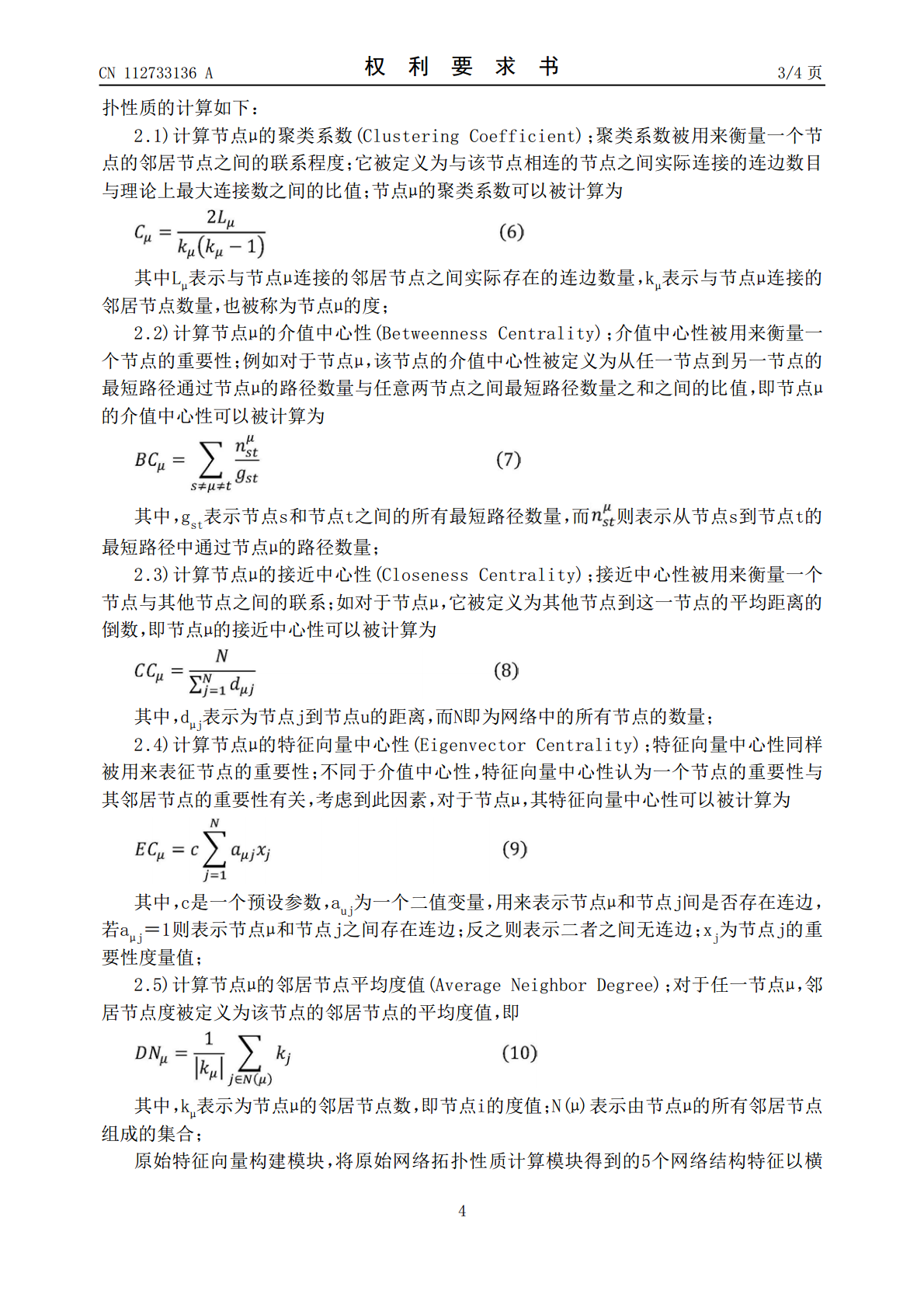

一种基于网络节点拓扑结构的对抗攻击检测方法,包括以下步骤:S1导入网络并选取节点作为攻击对象;S2计算5种网络拓扑性质:聚类系数、介数中心性、接近中心性、特征向量中心性以及邻居节点平均度值;S4特征向量空间构建;S5利用对抗攻击方法对网络进行攻击;S6在被攻击的网络中提取5种网络拓扑性质并构建向量空间;S7采用机器学习中的分类器模型随机森林,对S4和S6提取的特征向量采用留出法验证,得出分类精度。本发明还提供了基于网络节点拓扑结构的对抗攻击检测系统。本发明利用多种节点在网络中的拓扑性质来检测节点是否被某一

对抗攻击的检测方法和系统.pdf

本说明书提供的对抗攻击的检测方法和系统,在获取目标用户的生物特征的多个模态的原始图像,并对多个模态的原始图像进行扰动,得到扰动图像后,将原始图像和扰动图像输入至多模态检测模型,以得到特征比对信息,该特征对比信息包括原始图像相对于扰动图像的图像特征变化的信息,以及基于特征比对信息,确定目标用户的对抗攻击检测结果,并输出所述对抗攻击结果;该方案可以提升对抗攻击的检测准确率。

对抗攻击的检测方法和系统.pdf

本说明书提供的对抗攻击的检测方法和系统,在获取目标用户在多种颜色的光照下的面部视频后,采用对抗攻击检测模型对面部视频的多帧面部图像帧中每一面部图像帧的像素进行材质分类,得到每一像素的像素材质类别,以及基于像素材质类别,确定目标用户的对抗攻击检测结果,并输出对抗攻击检测结果;该方案可以提升对抗攻击的检测精度。

对抗攻击的检测方法和系统.pdf

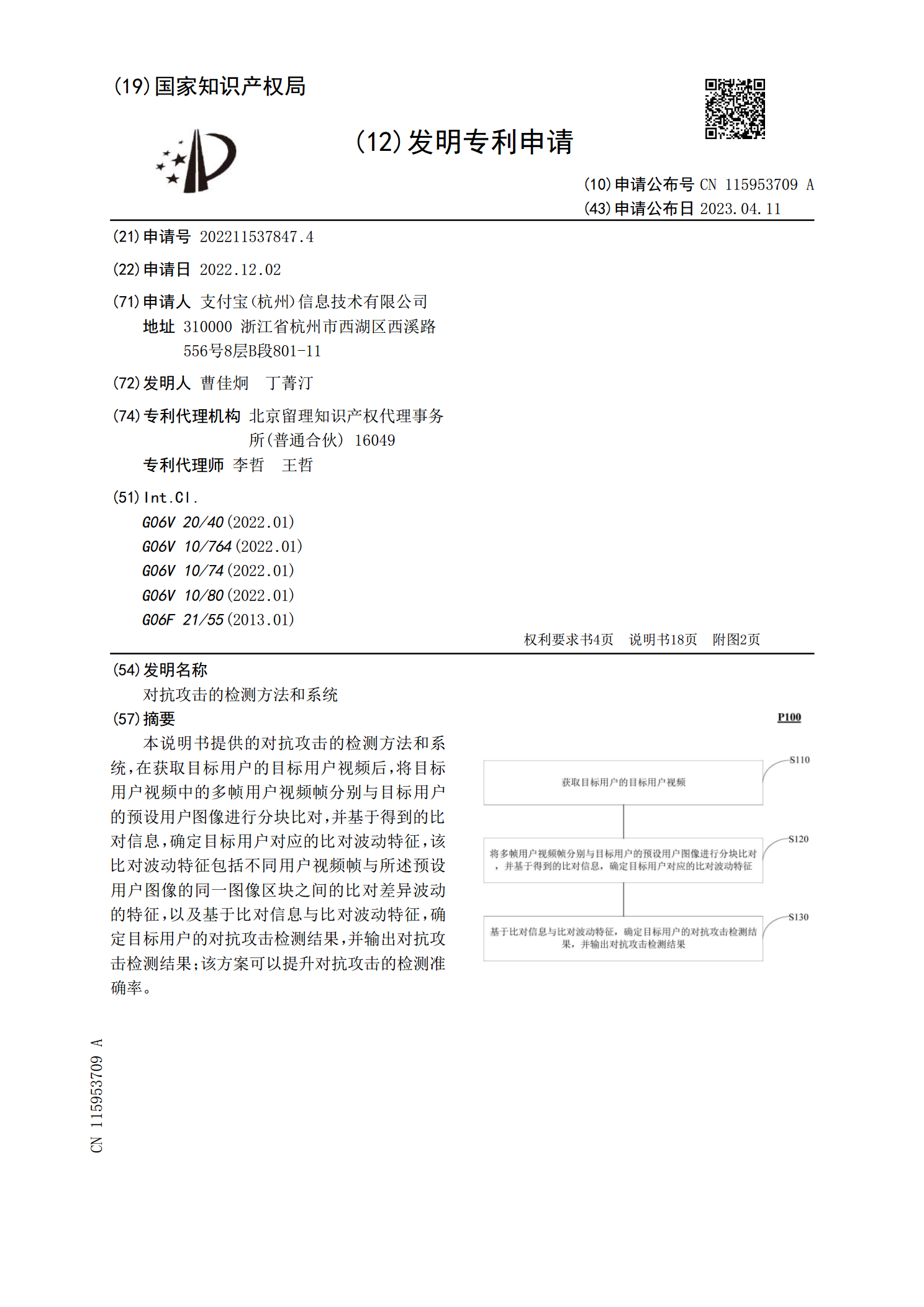

本说明书提供的对抗攻击的检测方法和系统,在获取目标用户的目标用户视频后,将目标用户视频中的多帧用户视频帧分别与目标用户的预设用户图像进行分块比对,并基于得到的比对信息,确定目标用户对应的比对波动特征,该比对波动特征包括不同用户视频帧与所述预设用户图像的同一图像区块之间的比对差异波动的特征,以及基于比对信息与比对波动特征,确定目标用户的对抗攻击检测结果,并输出对抗攻击检测结果;该方案可以提升对抗攻击的检测准确率。

检测对抗攻击的方法和训练对抗攻击检测模型的方法.pdf

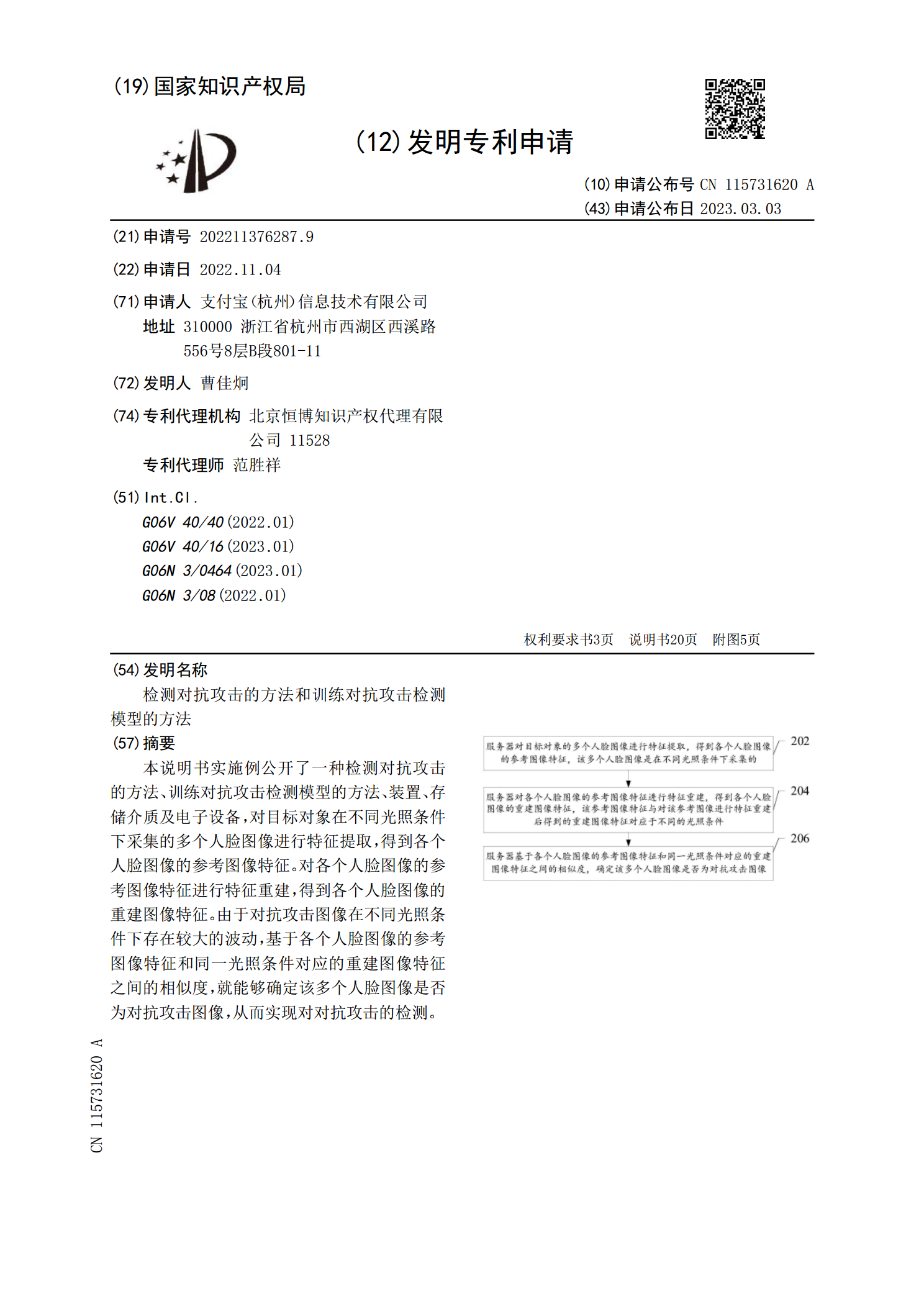

本说明书实施例公开了一种检测对抗攻击的方法、训练对抗攻击检测模型的方法、装置、存储介质及电子设备,对目标对象在不同光照条件下采集的多个人脸图像进行特征提取,得到各个人脸图像的参考图像特征。对各个人脸图像的参考图像特征进行特征重建,得到各个人脸图像的重建图像特征。由于对抗攻击图像在不同光照条件下存在较大的波动,基于各个人脸图像的参考图像特征和同一光照条件对应的重建图像特征之间的相似度,就能够确定该多个人脸图像是否为对抗攻击图像,从而实现对对抗攻击的检测。