网络安全复习要点.doc

一吃****海逸

亲,该文档总共29页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络安全复习要点.doc

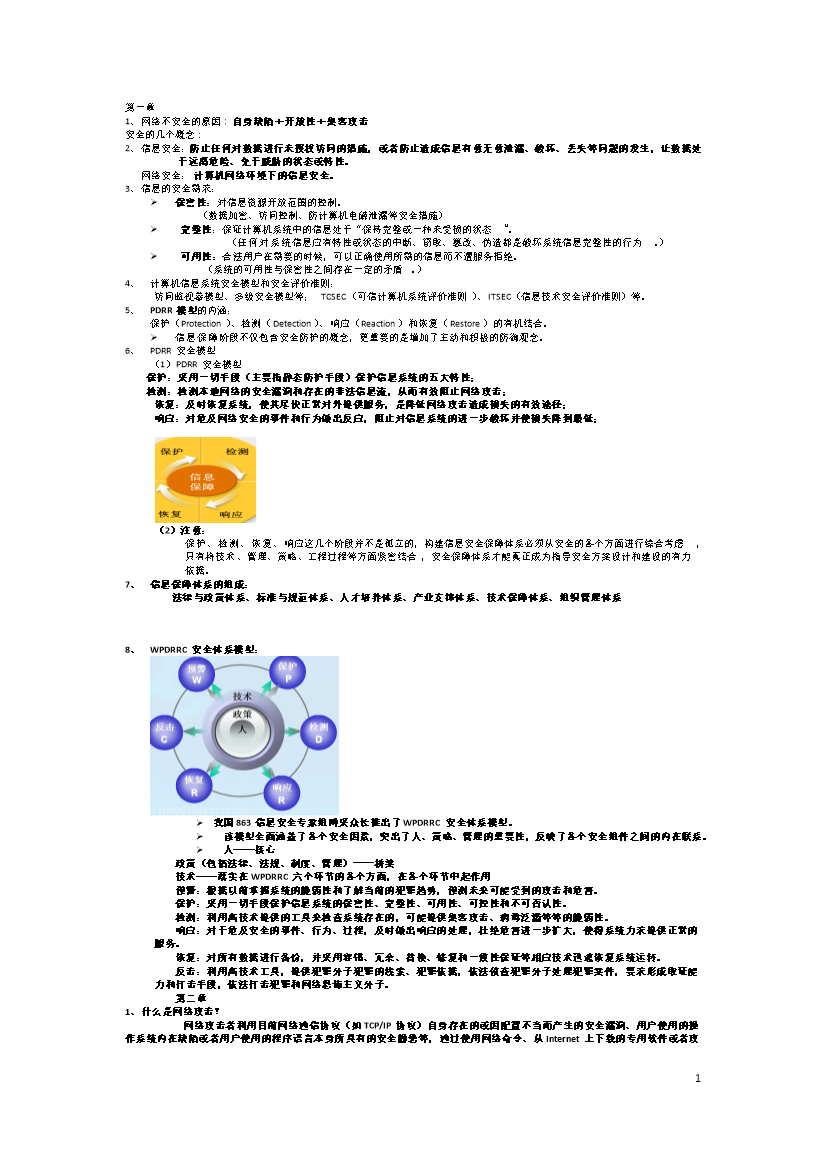

29第一章1、网络不安全的原因:自身缺陷+开放性+黑客攻击安全的几个概念:2、信息安全:防止任何对数据进行未授权访问的措施或者防止造成信息有意无意泄漏、破坏、丢失等问题的发生让数据处于远离危险、免于威胁的状态或特性。网络安全:计算机网络环境下的信息安全。3、信息的安全需求:保密性:对信息资源开放范围的控制。(数据加密、访问控制、防计算机电磁泄漏等安全措施)完整性:保证计算机系统中的信息处于“保持完整或一种未受损的状态”。(任何对系统信息应有特性或状态的中断、窃取、篡改、伪造都是破坏系统信息完整性的行

网络安全知识要点(2024).pdf

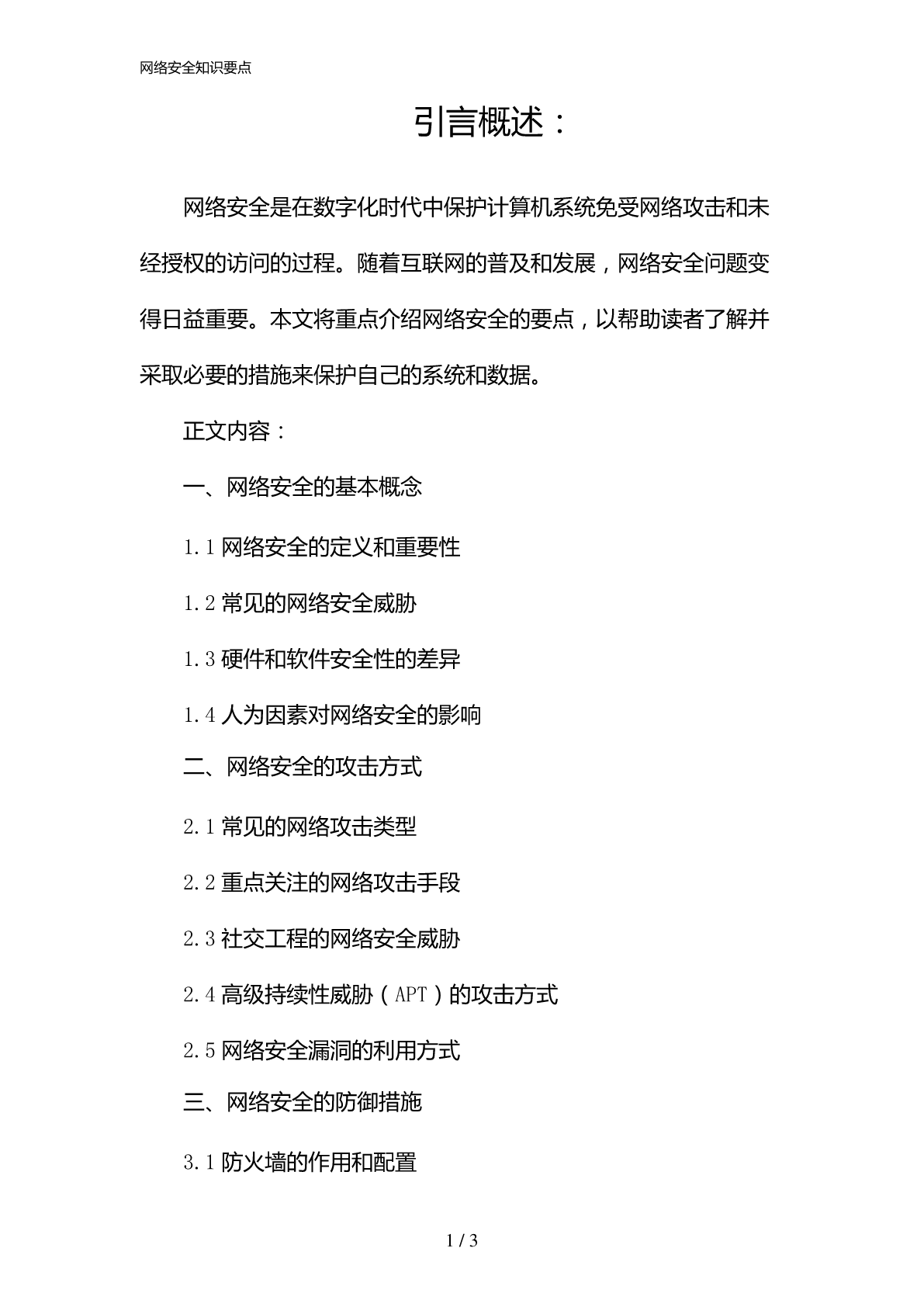

网络安全知识要点引言概述:网络安全是在数字化时代中保护计算机系统免受网络攻击和未经授权的访问的过程。随着互联网的普及和发展,网络安全问题变得日益重要。本文将重点介绍网络安全的要点,以帮助读者了解并采取必要的措施来保护自己的系统和数据。正文内容:一、网络安全的基本概念1.1网络安全的定义和重要性1.2常见的网络安全威胁1.3硬件和软件安全性的差异1.4人为因素对网络安全的影响二、网络安全的攻击方式2.1常见的网络攻击类型2.2重点关注的网络攻击手段2.3社交工程的网络安全威胁2.4高级持续性威胁(APT)的

网络安全概述要点.ppt

1.1网络安全概念1.1.1网络安全的概念网络安全的特征1.2网络面临的安全威胁网络安全现状1.2.2安全威胁分析1.3网络安全体系结构1.3.1网络安全模型1.3.2OSI安全体系结构1.3.3P2DR模型1.4网络安全管理1.4.1网络安全管理的法律法规1.4.2网络安全评价标准1.1网络安全的概念1.1.2网络安全的特征1.2网络面临的安全威胁网络安全现状网络安全现状1.2.2安全威胁分析1.2.2安全威胁分析1.2.2安全威胁分析1.2.2安全威胁分析1.3网络安全体系结构1.3.2OSI安全体系

思科网络安全运营考试要点.docx

思科网络安全运营考试要点思科网络安全运营考试要点实施思科网络安全运营(210-225)考试说明实施思科网络安全运营(210-255SECOPS)考试时间为1.5小时,有50-60道与思科CCNA网络安全运营认证相关的考题。考生可以通过参加培训课程ImplementingCiscoCybersecurityOperationsv1.0(SECOPS)来准备考试。210-255SECOPS考试检验考生是否具备成功解决在网络安全运营中心(SOC)初级网络工程师安全分析师岗位中处理任务和职责所需的知识和技能。闭卷

思科网络安全运营考试要点.docx

思科网络安全运营考试要点思科网络安全运营考试要点实施思科网络安全运营(210-225)考试说明实施思科网络安全运营(210-255SECOPS)考试时间为1.5小时,有50-60道与思科CCNA网络安全运营认证相关的考题。考生可以通过参加培训课程ImplementingCiscoCybersecurityOperationsv1.0(SECOPS)来准备考试。210-255SECOPS考试检验考生是否具备成功解决在网络安全运营中心(SOC)初级网络工程师安全分析师岗位中处理任务和职责所需的知识和技能。闭卷