安全通信协议.ppt

YY****。。

亲,该文档总共96页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

安全通信协议.ppt

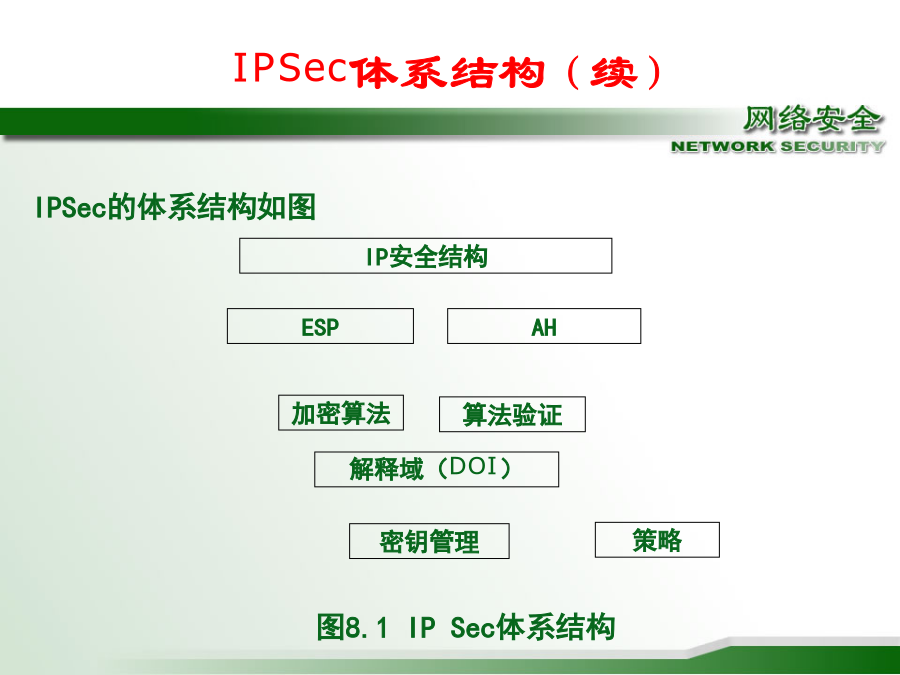

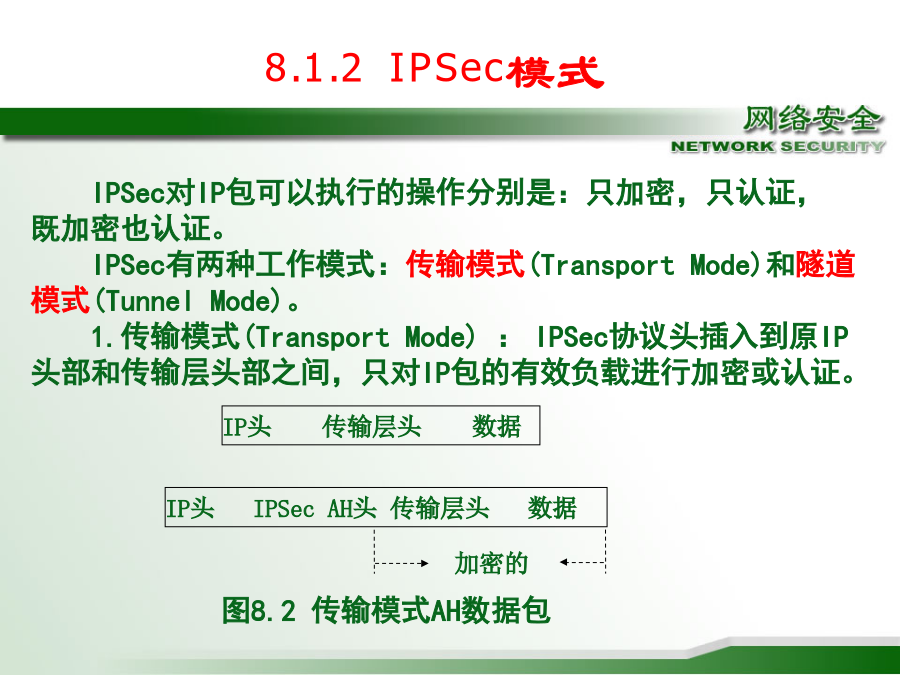

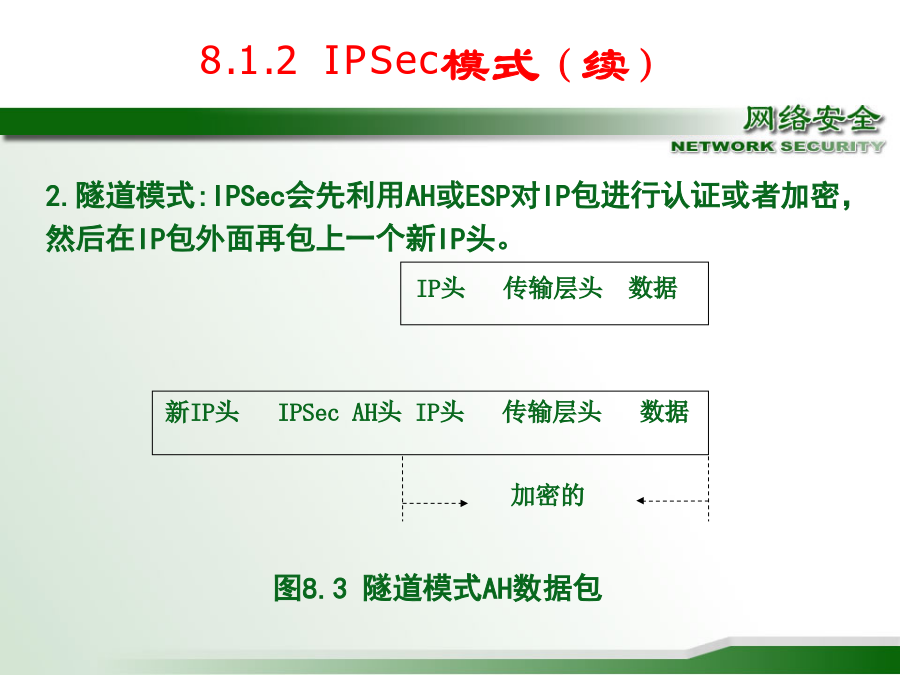

第八章安全通信协议第八章安全通信协议8.1IP安全协议IPSec8.1.1IPSec体系结构IPSec体系结构(续)8.1.1IPSec体系结构(续)8.1.2IPSec模式8.1.2IPSec模式(续)8.1.3IPSec的安全策略8.1.3IPSec的安全策略(续)8.1.3IPSec的安全策略(续)8.1.3IPSec的安全策略(续)8.1.3IPSec的安全策略(续)8.1.4IPSec认证与加密8.1.4IPSec认证与加密(续)2.IP封装安全负载ESPESP为IP包提供完整性检查、认证和加密

物联网通信协议的安全研究.pptx

物联网通信协议的安全研究目录添加目录项标题物联网通信协议概述物联网通信协议的定义和作用物联网通信协议的分类和特点物联网通信协议的安全威胁和挑战常见的安全威胁和攻击方式物联网通信协议面临的安全挑战物联网通信协议的安全机制和防护措施加密和认证机制安全协议和标准安全防护技术和策略物联网通信协议的未来发展和安全趋势物联网通信协议的发展方向和趋势安全技术的发展和趋势未来物联网通信协议的安全挑战和应对策略物联网通信协议的安全实践和建议安全实践的案例和经验分享对物联网通信协议安全发展的建议和展望感谢观看

CBTC系统安全通信协议的研究.docx

CBTC系统安全通信协议的研究CBTC系统(CommunicationBasedTrainControlSystem)是一种基于通信的列车控制系统,它利用现代通信技术和信号处理算法,实现了列车之间、列车与基础设施之间的实时通信,从而实现了列车运行的安全与高效。随着现代交通系统的发展和技术的进步,CBTC系统的应用越来越广泛。然而,CBTC系统的安全问题一直备受关注。本文将针对CBTC系统的安全通信协议进行研究和探讨。首先,CBTC系统的安全通信协议对于保障列车运行的安全至关重要。安全通信协议一般包括认证、

安全接入系统的安全通信协议的研究与实现的中期报告.docx

安全接入系统的安全通信协议的研究与实现的中期报告一、研究背景随着计算机网络的发展和应用领域的不断扩展,网络安全问题愈发严重。安全接入系统是一个应用范畴非常广泛的系统,用于对网络进行安全的访问控制和认证。该系统的安全通信协议是保证其正常运行和数据安全的重要保障。因此,研究安全接入系统的安全通信协议具有重要的理论和实践意义。二、研究目的本次研究的目的是实现一个安全接入系统的安全通信协议,旨在保障网络数据的安全和系统的可靠性。具体的研究目标如下:1.确立安全接入系统的安全通信协议模型,并确定协议所需实现的功能。

电子商务安全之安全通信协议与交易协议.pptx