网络管理与网络安全技术.ppt

YY****。。

亲,该文档总共84页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络安全与网络管理技术.ppt

互联网体系结构第9章网络安全与网络管理技术本章学习要求:9.1网络安全研究的主要问题9.1.1网络安全的重要性9.1.2网络安全技术研究的主要问题1.网络防攻击技术网络防攻击主要问题需要研究的几个问题2.网络安全漏洞与对策的研究3.网络中的信息安全问题信息传输安全问题的四种基本类型4.防抵赖问题5.网络内部安全防范6.网络防病毒7.网络数据备份与恢复、灾难恢复问题9.1.3网络安全服务与安全标准网络安全服务应该提供以下基本的服务功能:网络安全标准可信计算机系统评估准则TC-SEC-NCSC是1983年公布

网络管理与网络安全技术.ppt

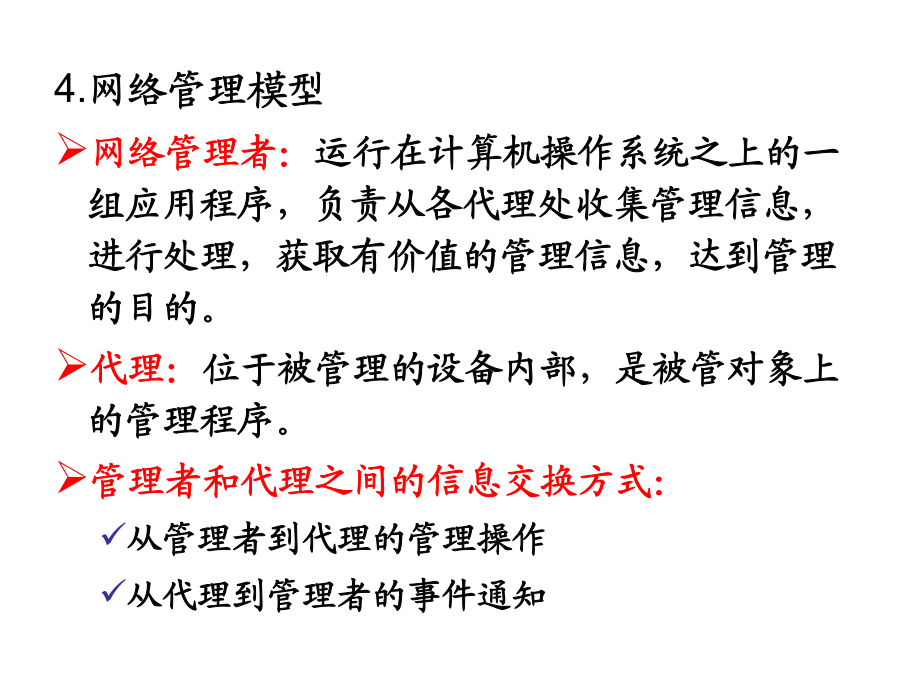

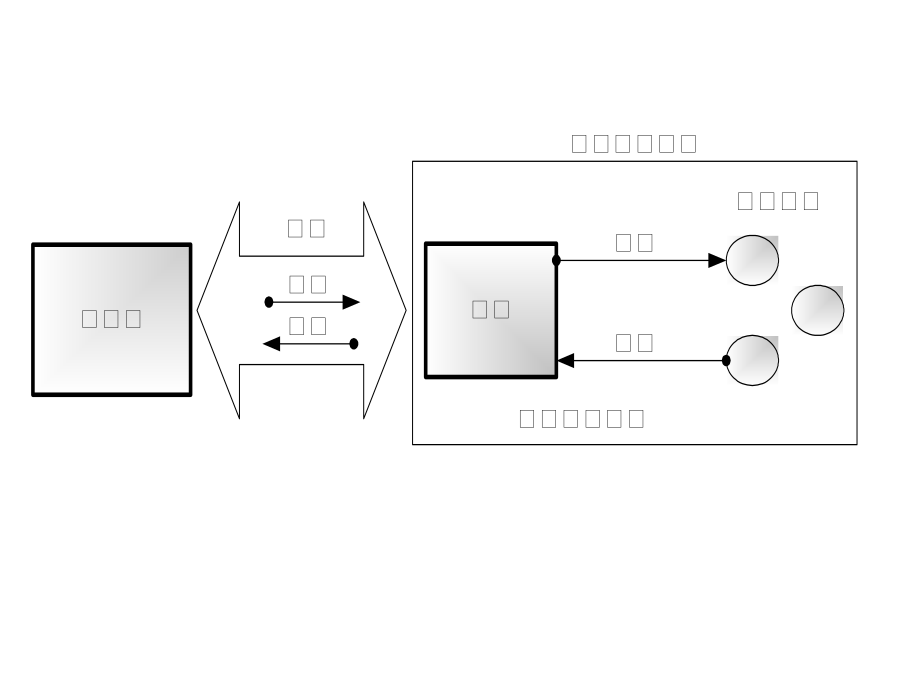

第六讲网络管理与网络安全技术6.1网络管理2.网络管理的目标减少停机时间,改进响应时间,提高设备利用率;减少运行费用,提高效率;减少或消除网络瓶颈;使网络更容易使用;增强网络安全。答案:安全性3.网络管理员的职责网络管理过程包括数据收集、数据处理、数据分析和报告生成,这一过程可以是自动的,也可以是管理员的手工劳动。网络管理员职责担负着网络的规划、建设、维护、扩展、优化和故障检修等任务答案:D4.网络管理模型答案:C6.1.2网络管理功能1.配置管理2.故障管理故障管理的步骤:发现故障判断故障症状隔离故障修

网络安全和网络管理技术.ppt

06十一月2024学习内容:9.1网络安全研究的主要问题网络安全的重要性网络安全技术研究的主要问题1.网络防攻击技术网络防攻击主要问题需要研究的几个问题2.网络安全漏洞与对策的研究3.网络中的信息安全问题信息传输安全问题的四种基本类型解决网络中的信息安全问题的方法4.防抵赖问题5.网络内部安全防范6.网络防病毒微软的应对病毒监控:网上传播的大量文件都携带有病毒。上网同时最好实时运行病毒检测程序。下载的软件在运行之前要先杀一次毒。新病毒不断出现,病毒库要经常更新。不要打开来历不明带附件的电子邮件。建议:只装

网络安全和网络管理技术.pptx

第9章网络安全与网络管理技术学习内容:9.1网络安全研究的主要问题网络安全的重要性网络安全技术研究的主要问题1.网络防攻击技术网络防攻击主要问题需要研究的几个问题2.网络安全漏洞与对策的研究3.网络中的信息安全问题信息传输安全问题的四种基本类型解决网络中的信息安全问题的方法4.防抵赖问题5.网络内部安全防范6.网络防病毒微软的应对病毒监控:网上传播的大量文件都携带有病毒。上网同时最好实时运行病毒检测程序。下载的软件在运行之前要先杀一次毒。新病毒不断出现,病毒库要经常更新。不要打开来历不明带附件的电子邮件。

网络安全和网络管理技术.ppt

第9章网络安全与网络管理技术学习内容:9.1网络安全研究的主要问题网络安全的重要性网络安全技术研究的主要问题1.网络防攻击技术网络防攻击主要问题需要研究的几个问题2.网络安全漏洞与对策的研究3.网络中的信息安全问题信息传输安全问题的四种基本类型解决网络中的信息安全问题的方法4.防抵赖问题5.网络内部安全防范6.网络防病毒微软的应对病毒监控:网上传播的大量文件都携带有病毒。上网同时最好实时运行病毒检测程序。下载的软件在运行之前要先杀一次毒。新病毒不断出现病毒库要经常更新。不要打开来历不明带附件的电子