一种防止基于功耗分析的DES算法攻击的方法及测试电路.pdf

茂学****23

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种防止基于功耗分析的DES算法攻击的方法及测试电路.pdf

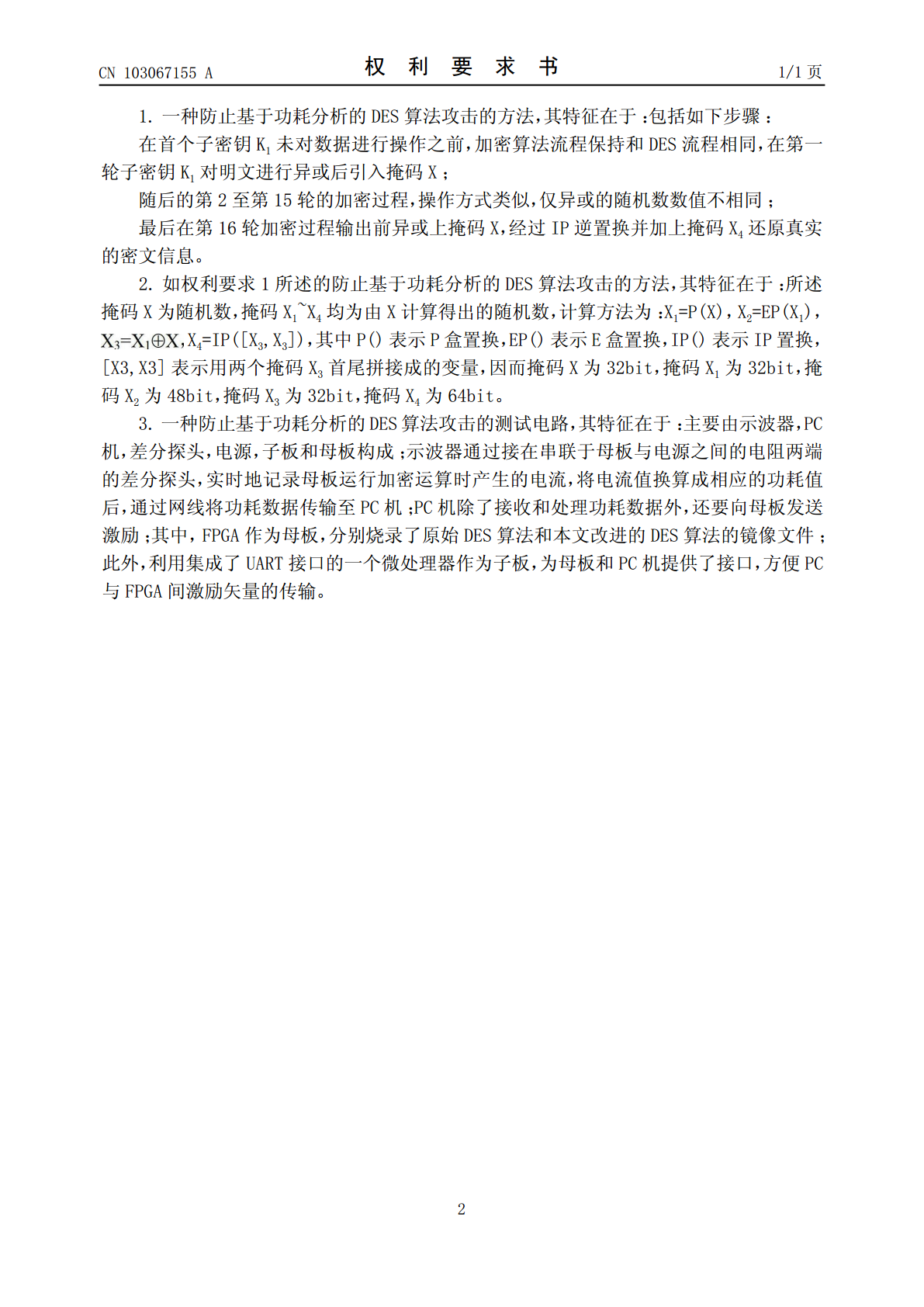

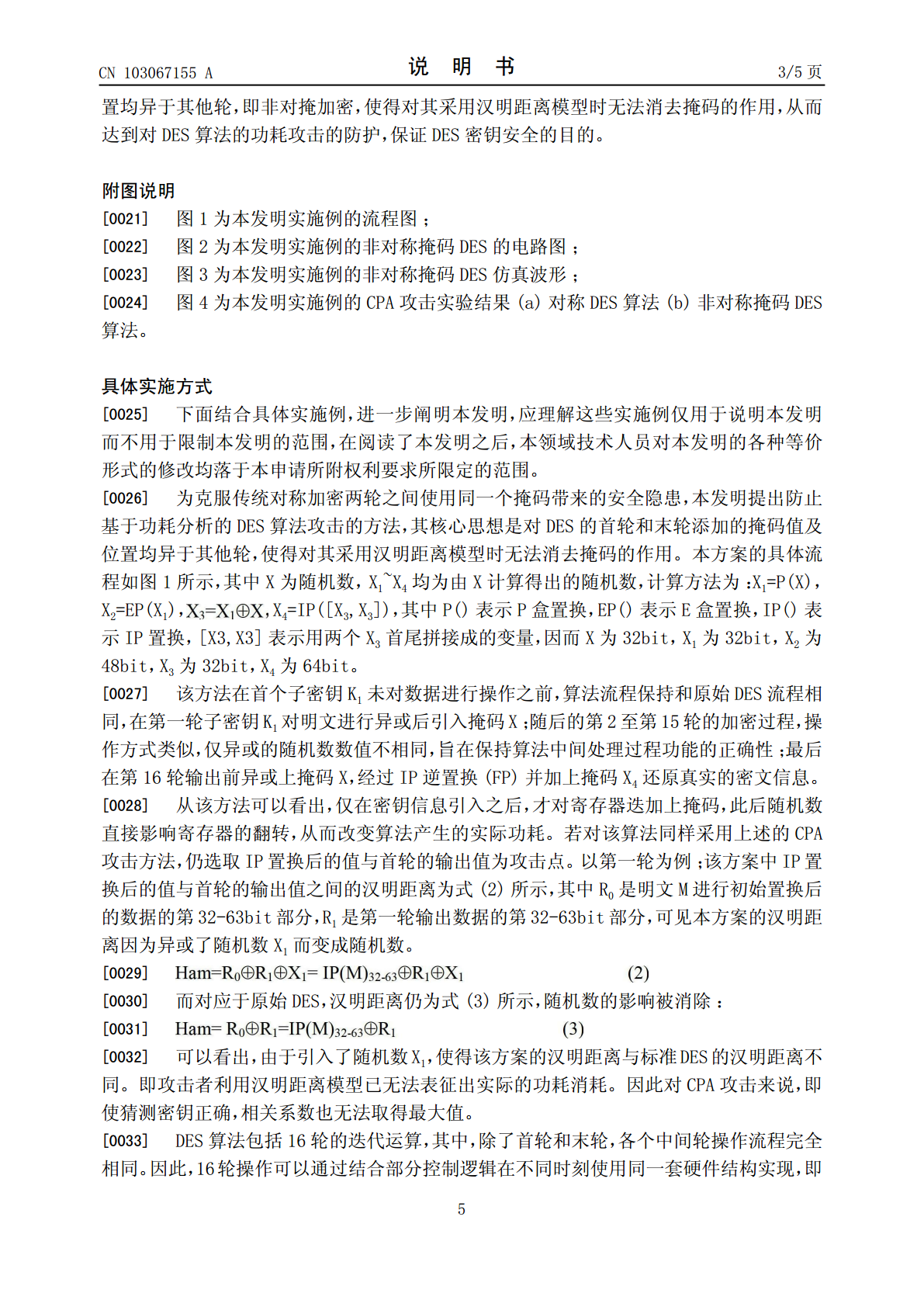

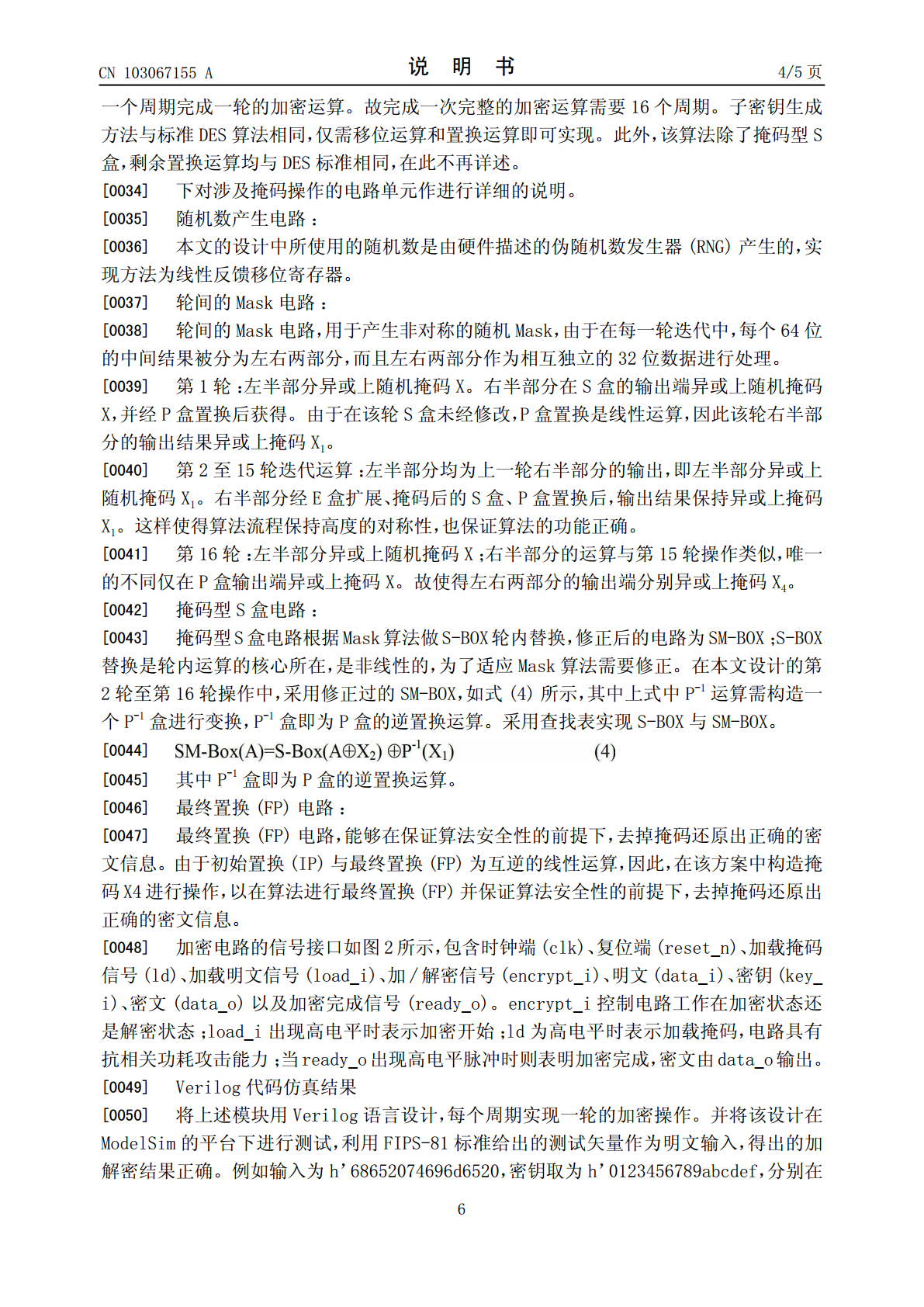

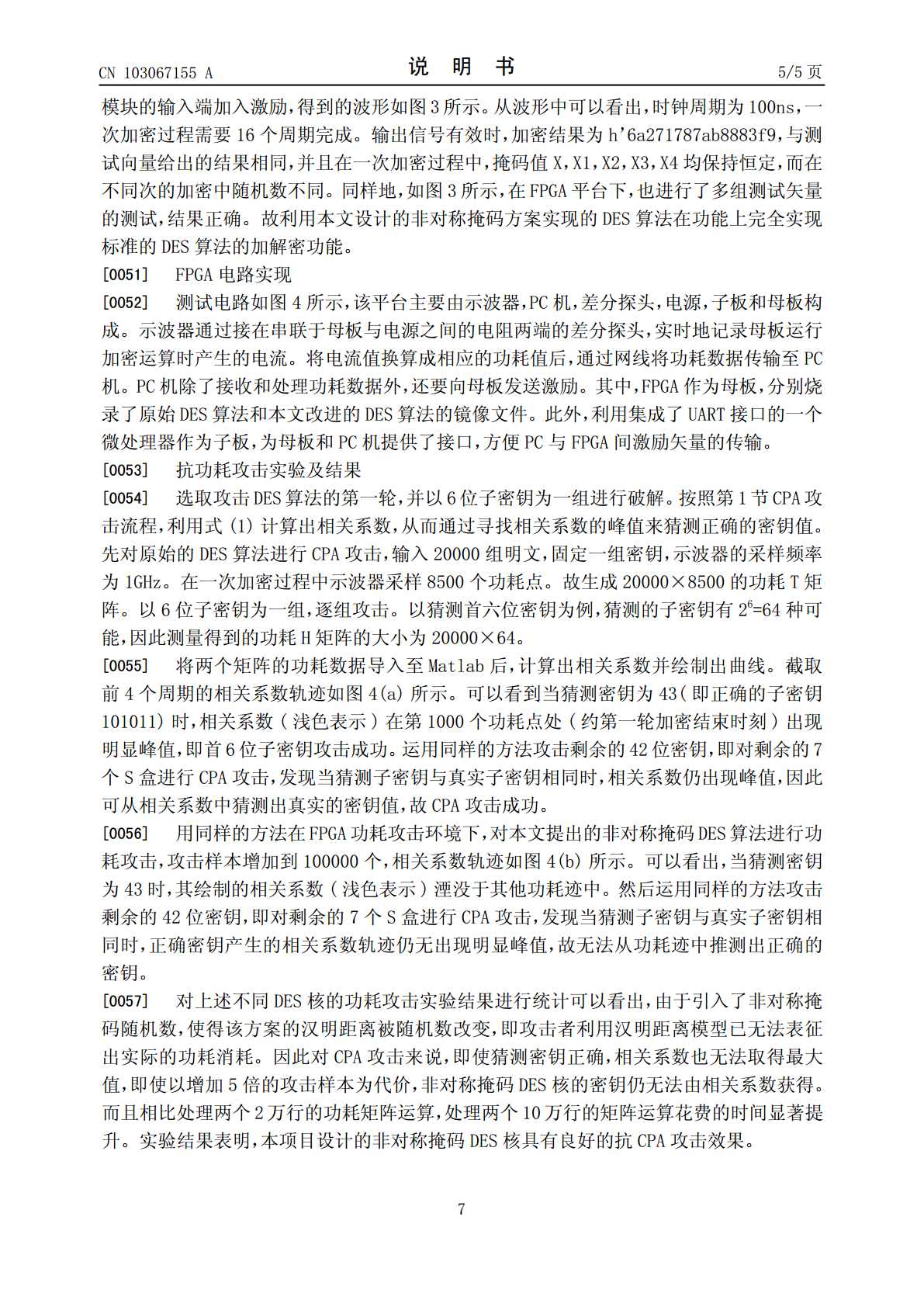

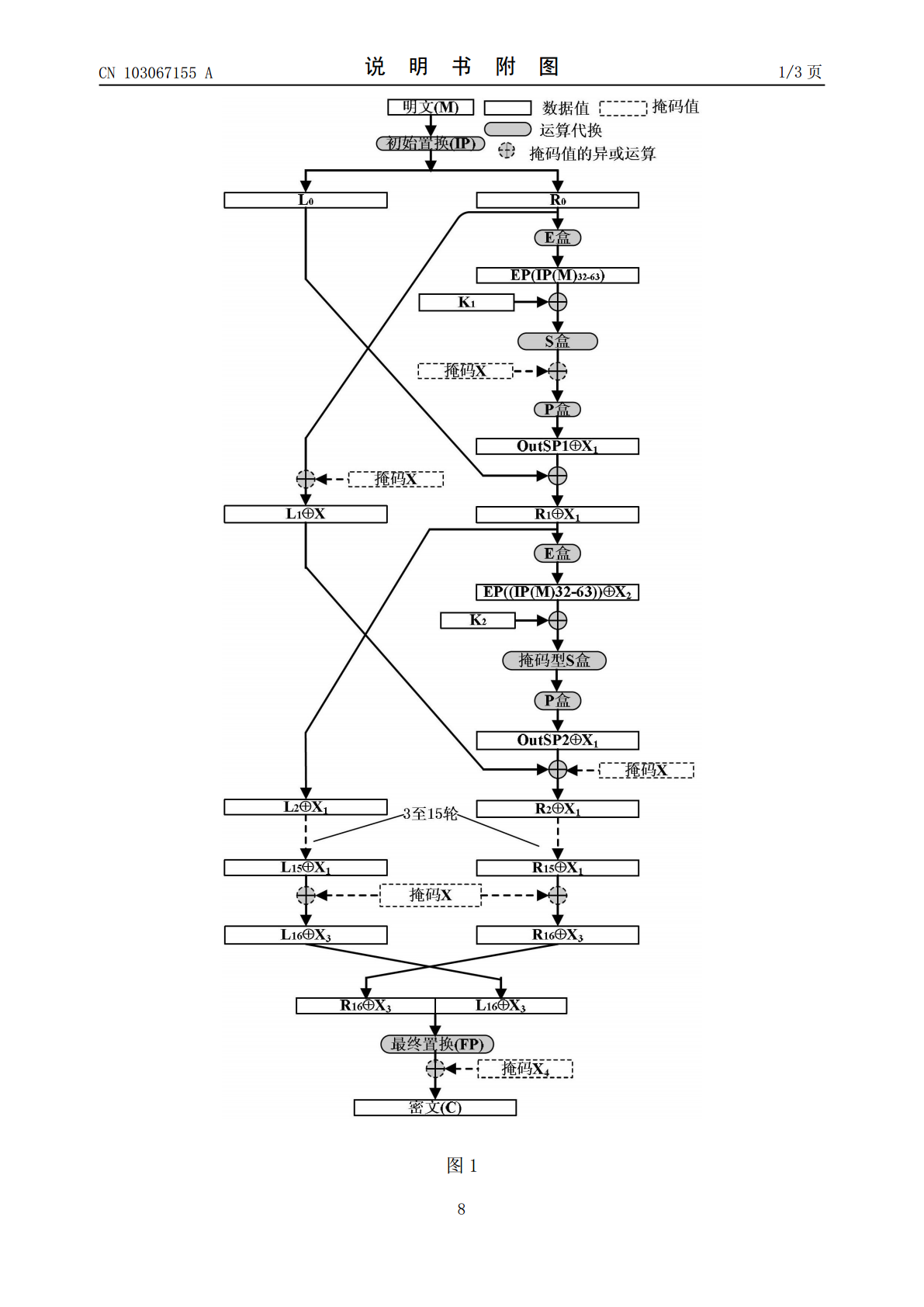

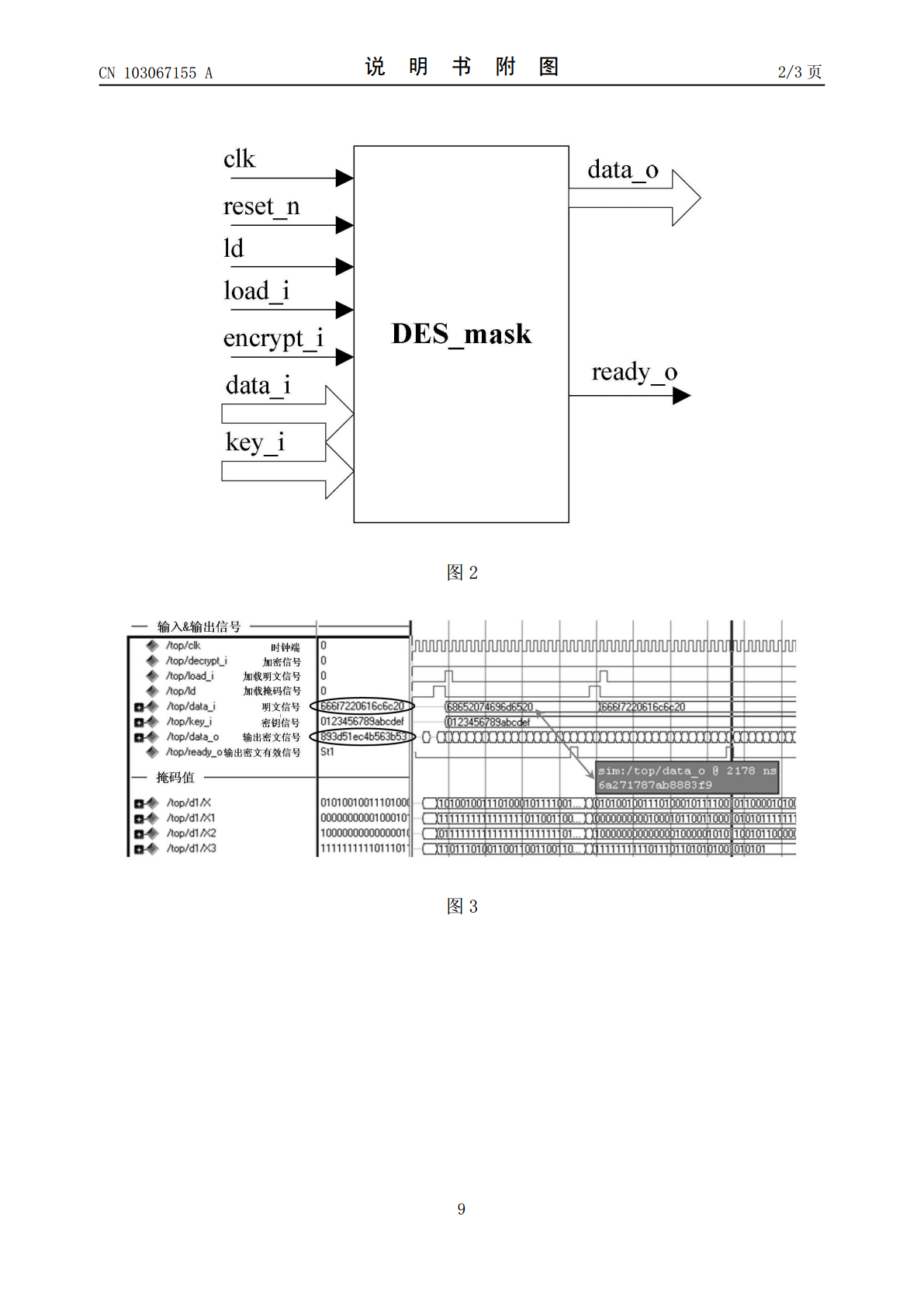

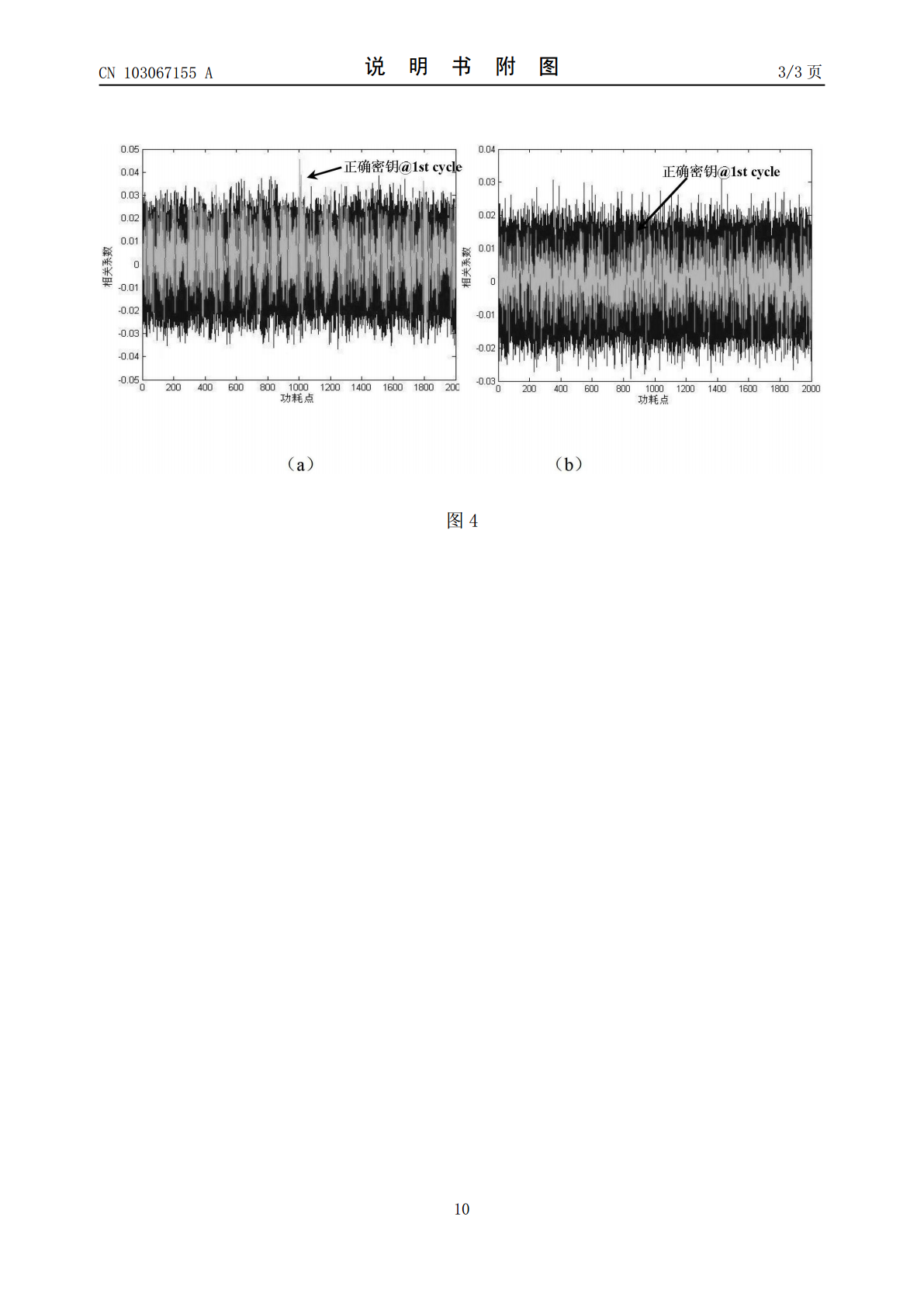

本发明公开了一种防止基于功耗分析的DES算法攻击的方法及测试电路,在首个子密钥K1未对数据进行操作之前,算法流程保持和原始DES流程相同,在第一轮子密钥K1对明文进行异或后引入掩码X;随后的第2至第15轮的加密过程,操作方式类似,仅异或的随机数数值不相同,旨在保持算法中间处理过程功能的正确性;最后在第16轮输出前异或上掩码X,经过IP逆置换(FP)并加上掩码X4还原真实的密文信息。由于DES的首轮和末轮添加的掩码值及位置均异于其他轮,即非对掩加密,使得对其采用汉明距离模型时无法消去掩码的作用,从而达到对D

一种基于随机延时的面向DES算法的抗功耗攻击方法.pdf

本发明公开了一种基于随机延时的面向DES算法的抗功耗攻击方法,在DES算法中添加随机数发生器和随机延时模块,在寄存器与轮操作模块之间提供多条不同延时的路径,并通过随机数发生器产生的随机数来随机选择一条路径,使得轮操作模块产生功耗的时间点在一个时钟周期中趋于随机化。本发明有效降低了DES算法中基于汉明重量的假设功耗和实际功耗轨迹的相关性,可以有效抵抗基于汉明重量模型的功耗攻击。

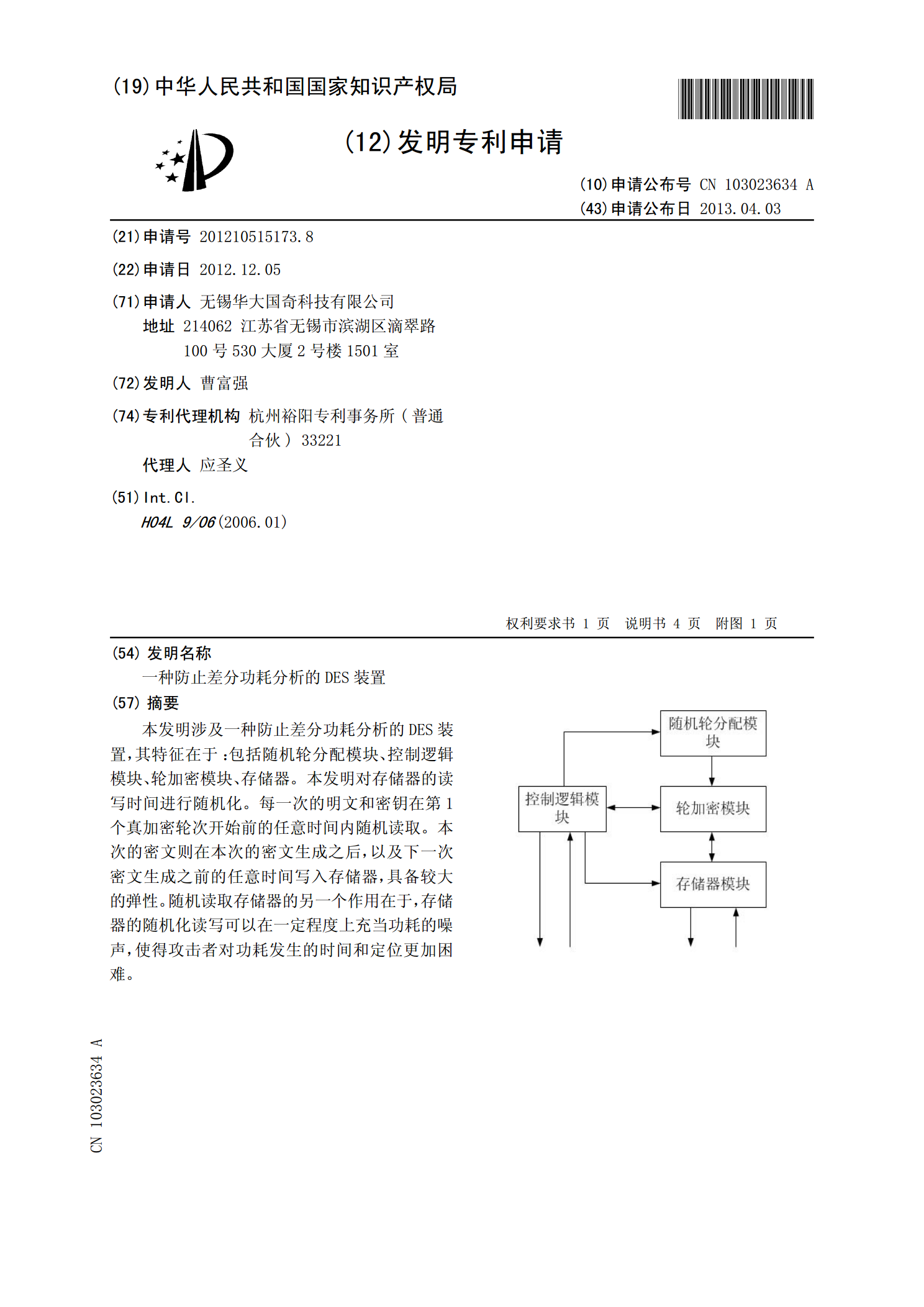

一种防止差分功耗分析的DES装置.pdf

本发明涉及一种防止差分功耗分析的DES装置,其特征在于:包括随机轮分配模块、控制逻辑模块、轮加密模块、存储器。本发明对存储器的读写时间进行随机化。每一次的明文和密钥在第1个真加密轮次开始前的任意时间内随机读取。本次的密文则在本次的密文生成之后,以及下一次密文生成之前的任意时间写入存储器,具备较大的弹性。随机读取存储器的另一个作用在于,存储器的随机化读写可以在一定程度上充当功耗的噪声,使得攻击者对功耗发生的时间和定位更加困难。

一种DES算法抗能量攻击的方法及装置.pdf

本发明公开了一种DES算法抗能量攻击的方法及装置,其中,该方法包括:将第1轮子密钥与第一掩码进行异或运算;在原第1轮S盒基础上、根据第一掩码确定第1轮修正S盒,且取代原第1轮S盒;第1轮输入数据的后半部分与第二掩码进行异或运算,异或运算结果为第1轮输出数据的前半部分;第2至16轮以相同或不同的修正S盒取代原S盒,每轮根据轮密钥带的掩码和轮输入数据的后半部分带的掩码确定修正S盒,其余算法流程与第1轮算法流程相同;将第16轮的输出执行逆初始置换后的结果与修正掩码进行异或运算,异或运算的结果为输出的密文。通过本

一种抗DES功耗攻击的增强型MASK掩码方法.pdf

本发明涉及一种抗DES功耗攻击的增强型MASK掩码方法,包含:步骤1、开始两轮DES运算采用流水线运算方式实现,计算电路采用独立互不相关的第一计算电路和第二计算电路实现;步骤2、第三轮至第十四轮的DES运算过程采用随机定位逻辑运算方式实现;步骤3、最后两轮DES运算采用流水线运算方式实现,计算电路采用独立互不相关的第三计算电路和第四计算电路实现;步骤1~3中每轮的DES运算采用MASK掩码方法进行计算。本发明在减小芯片设计面积的基础上,可以彻底地解决现有技术中MASK掩码方案相邻两轮之间汉明距离泄漏的问题