数据挖掘技术在安全审计中的应用.pdf

猫巷****觅蓉

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

数据挖掘技术在安全审计中的应用.pdf

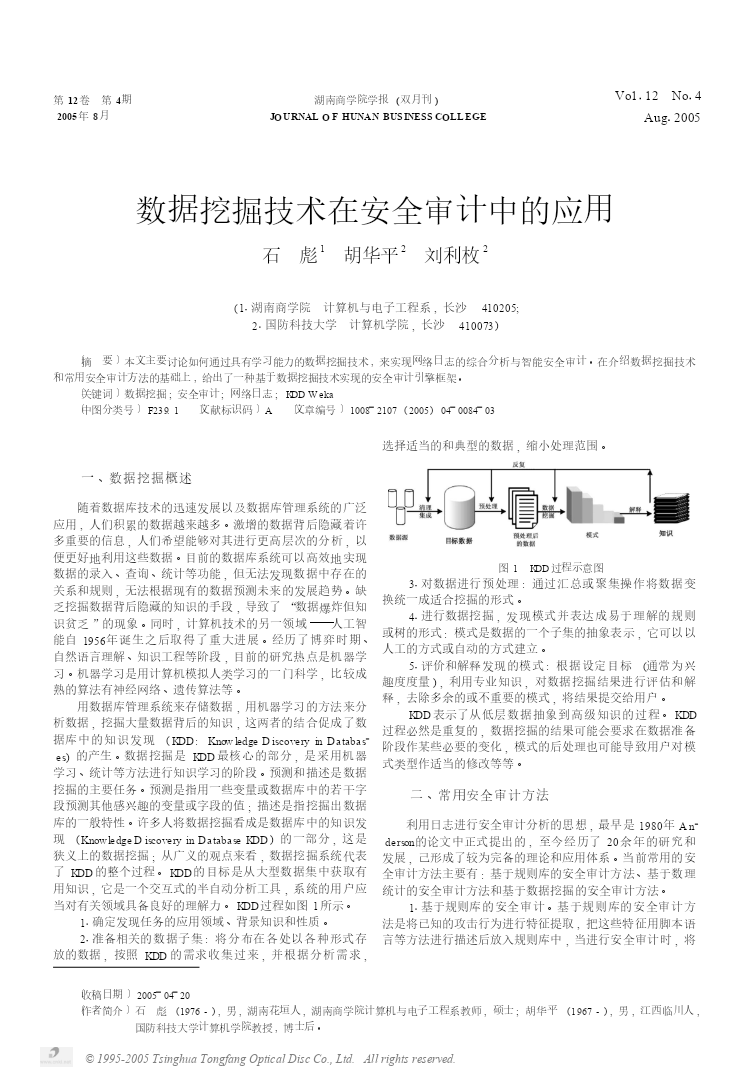

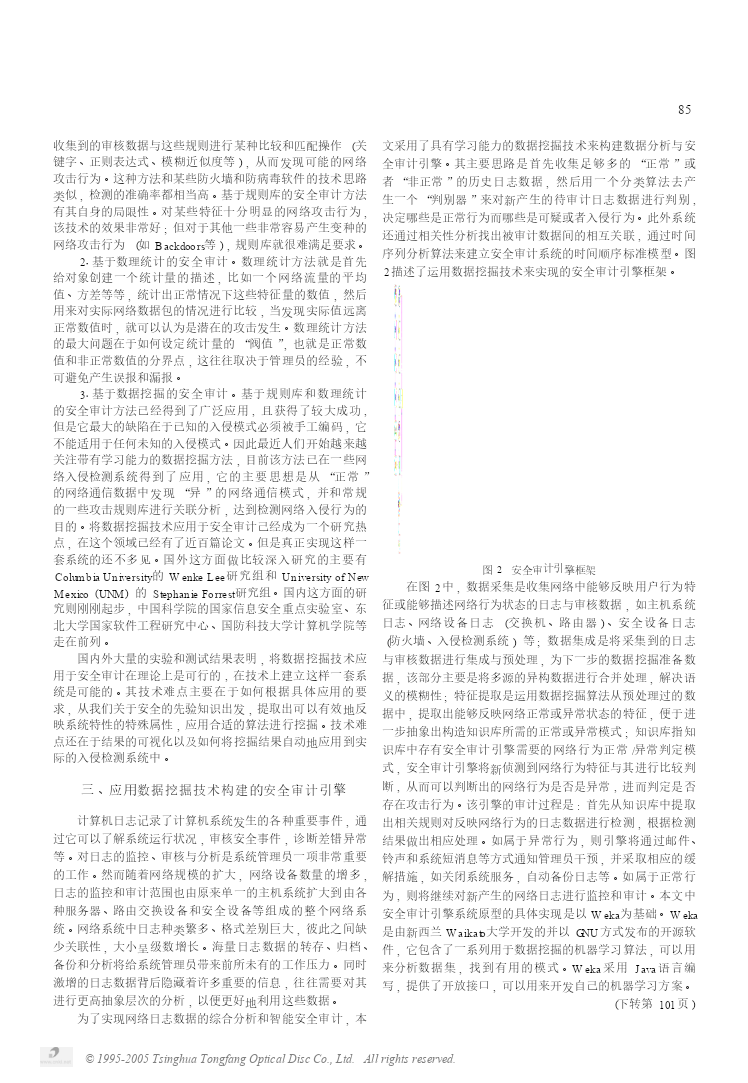

第12卷第4期湖南商学院学报(双月刊)Vo1112No142005年8月JOURNALOFHUNANBUSINESSCOLLEGEAug12005数据挖掘技术在安全审计中的应用石彪1胡华平2刘利枚2(11湖南商学院计算机与电子工程系,长沙410205;21国防科技大学计算机学院,长沙410073)〔摘要〕本文主要讨论如何通过具有学习能力的数据挖掘技术,来实现网络日志的综合分析与智能安全审计。在介绍数据挖掘技术和常用安全审计方法的基础上,给出了一种基于数据挖掘技术实现的安全审计引擎框架。〔关键词〕数据挖掘;

数据挖掘技术在企业审计中的应用.docx

数据挖掘技术在企业审计中的应用随着大数据时代的到来,企业的数据量和质量也在不断增长和提高。数据分析和数据挖掘技术因其能够从海量数据中发现隐藏的规律和价值,被越来越多的企业所应用。而在企业中,审计是一项重要的管理控制工具,可以有效地保障企业资产的安全和经济效益的实现。因此,将数据挖掘技术应用于企业审计中,可以有效地提高审计效率、降低成本,实现管控目标的精确化,优化企业经营决策。本文将探讨数据挖掘技术在企业审计中的应用与现状。一、数据挖掘技术在企业审计中的应用1、预测分析预测分析是数据挖掘技术在审计中的重要应

数据挖掘技术在公司内部审计中的应用.pptx

数据挖掘技术在公司内部审计中的应用目录单击添加章节标题内容数据挖掘技术的概述数据挖掘技术的定义数据挖掘技术的分类数据挖掘技术的应用场景公司内部审计的现状和挑战公司内部审计的定义和作用公司内部审计的现状和问题公司内部审计面临的挑战和机遇数据挖掘技术在公司内部审计中的应用价值提高审计效率和精度发现潜在风险和欺诈行为优化审计资源配置提升内部审计的权威性和影响力数据挖掘技术在公司内部审计中的具体应用案例利用聚类分析进行客户细分和风险评估利用关联规则挖掘发现异常交易和欺诈行为利用时间序列分析预测财务指标变化趋势利用

数据挖掘技术在金融审计中的应用.docx

数据挖掘技术在金融审计中的应用随着金融行业的迅速发展,信息的爆炸性增长以及金融操作的日益复杂化,传统的审计方法已经无法满足金融审计的需求。数据挖掘技术的应用为金融审计提供了新的可能性和机遇。本篇论文将探讨数据挖掘技术在金融审计中的应用及其优势。一、什么是数据挖掘技术?数据挖掘技术是一种从大型数据集中提取有用信息的过程。它是通过运用计算机算法和技术,对大量的数据进行分析和挖掘,以期从中发现规律和关联性,从而实现对数据的深入理解、挖掘和应用。二、数据挖掘技术在金融审计中的应用1.发现异常交易数据挖掘技术可以用

数据挖掘技术在电子审计数据处理中的应用探讨.docx

数据挖掘技术在电子审计数据处理中的应用探讨随着各种企业信息化的发展,电子审计越来越普遍,数据挖掘技术应用广泛。在电子审计数据处理中,数据挖掘技术可以帮助审计人员更好地发现数据中的异常情况,从而提高审计的准确性和效率。数据挖掘技术是通过大规模的数据分析,从中挖掘出隐藏的信息、关联性、规律性等,为决策提供有用的信息。在电子审计中,数据挖掘技术主要用于对大数据量的审计数据进行分析、挖掘、筛选等操作,以便找出数据异常情况。数据挖掘技术在电子审计中的主要应用包括以下几个方面:1.异常检测。常用的异常检测方法包括聚类