一种增强抗攻击能力的密码Mask方法.pdf

一吃****新冬

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种增强抗攻击能力的密码Mask方法.pdf

本发明一种增强抗攻击能力的密码Mask方法,加密过程包括步骤:(1)引入原始随机数X,对明文M进行异或;(2)进行IP初始置换,之后分成L和R两部分,并引入中间产生的随机数Xy、Xz;(3)引入掩码修正过的F函数,进行n轮F函数运算;(4)L和R两部分合并,之后进行FP逆初始置换;(5)引入原始随机数X,进行异或,得到密文C。本发明在加解密过程全程中,只使用掩码修正过的两种F函数,就可以达到相邻轮运算结果中所带掩码不同的效果,本发明只需要实现两种SM-Box,与其它具有抗CPA攻击的方案相比,在大幅度增强

一种抗DES功耗攻击的增强型MASK掩码方法.pdf

本发明涉及一种抗DES功耗攻击的增强型MASK掩码方法,包含:步骤1、开始两轮DES运算采用流水线运算方式实现,计算电路采用独立互不相关的第一计算电路和第二计算电路实现;步骤2、第三轮至第十四轮的DES运算过程采用随机定位逻辑运算方式实现;步骤3、最后两轮DES运算采用流水线运算方式实现,计算电路采用独立互不相关的第三计算电路和第四计算电路实现;步骤1~3中每轮的DES运算采用MASK掩码方法进行计算。本发明在减小芯片设计面积的基础上,可以彻底地解决现有技术中MASK掩码方案相邻两轮之间汉明距离泄漏的问题

一种增强图模型抗攻击能力的方法和系统.pdf

本申请实施例公开了一种增强图模型抗攻击能力的方法和系统。所述方法包括:获取目标图数据,其包括第一点集V1以及边集E;任意生成n条边的扰动边集ΔE,其中,n条边的节点构成第二点集V2;从第二点集V2中任意选择一个修正点;从第一点集V1中任意选择若干个点构成修正点的候选目标点集V3;从候选目标点集V3中选择一个目标点,并利用选择的目标点替换修正点,以更新扰动边集ΔE得到扰动边集ΔE′;基于扰动边集ΔE′调整边集E得到调整后的目标图数据;重复从第二点集V2中选择修正点并迭代调整边集E,得到对抗图数据;基于该对抗

分组密码算法抗功耗攻击和故障攻击的方法.docx

分组密码算法抗功耗攻击和故障攻击的方法摘要:分组密码算法是现代密码学中常用的一种加密技术,它被广泛应用于各个领域的信息保护。然而随着攻击手段的不断进步,分组密码算法面临着越来越多的安全威胁。功耗攻击和故障攻击是当前较为常见的攻击手段之一,本文主要探讨分组密码算法抵制功耗攻击和故障攻击的方法。(一)研究背景随着现代计算技术的不断发展,加密技术一直是信息安全领域中的一个热点。分组密码算法作为一种常用的加密方式,被广泛应用于各个领域,例如银行、电子商务、政府机构等。然而,随着攻击手段的不断升级,分组密码算法也面

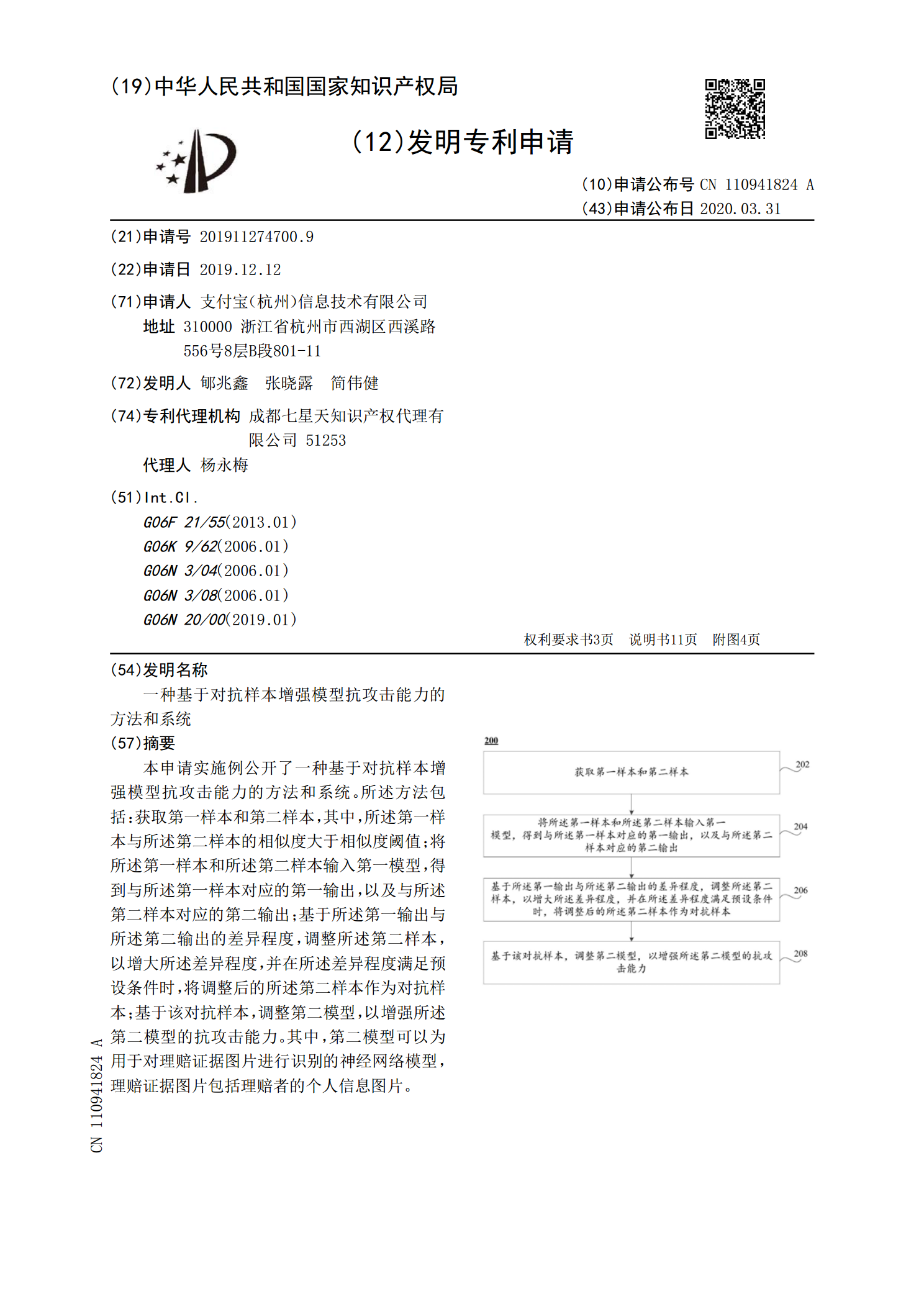

一种基于对抗样本增强模型抗攻击能力的方法和系统.pdf

本申请实施例公开了一种基于对抗样本增强模型抗攻击能力的方法和系统。所述方法包括:获取第一样本和第二样本,其中,所述第一样本与所述第二样本的相似度大于相似度阈值;将所述第一样本和所述第二样本输入第一模型,得到与所述第一样本对应的第一输出,以及与所述第二样本对应的第二输出;基于所述第一输出与所述第二输出的差异程度,调整所述第二样本,以增大所述差异程度,并在所述差异程度满足预设条件时,将调整后的所述第二样本作为对抗样本;基于该对抗样本,调整第二模型,以增强所述第二模型的抗攻击能力。其中,第二模型可以为用于对理赔