基于Dalvik寄存器污点分析的Android漏洞检测方法.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于Dalvik寄存器污点分析的Android漏洞检测方法.docx

基于Dalvik寄存器污点分析的Android漏洞检测方法随着移动互联网的快速发展,Android系统已经成为了当前最为流行的移动操作系统之一。随之而来的是Android系统漏洞的不断暴露,使得安全问题也成为了当前最为关注的问题之一。因此,如何有效地检测Android漏洞已经成为了当前研究热点之一。本文将介绍一种基于Dalvik寄存器污点分析的Android漏洞检测方法,旨在提升Android系统的安全性。一、Dalvik寄存器污点分析的基本概念1.1Dalvik虚拟机概述Dalvik虚拟机是Androi

基于补丁比对和污点分析的漏洞检测方法、设备及介质.pdf

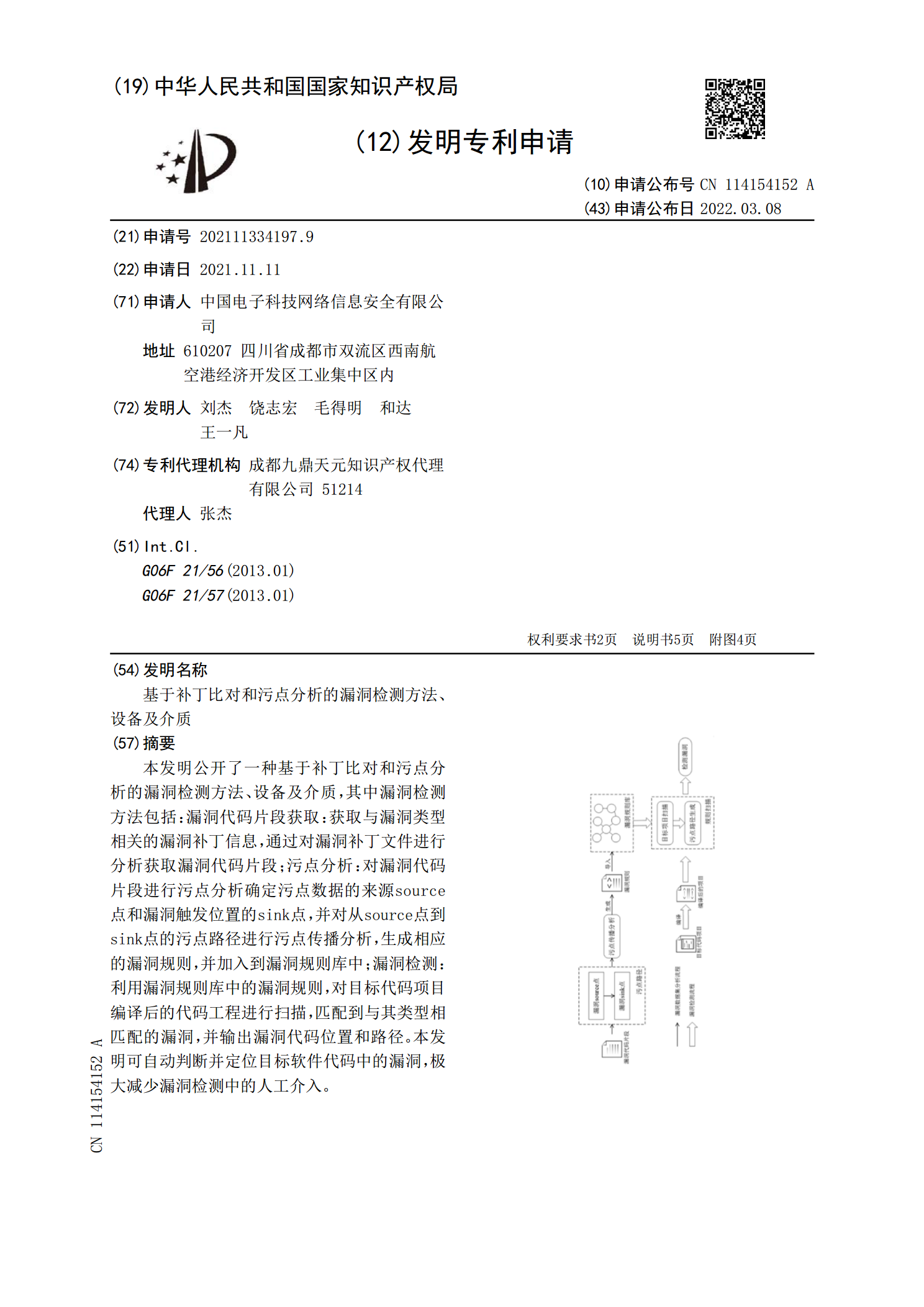

本发明公开了一种基于补丁比对和污点分析的漏洞检测方法、设备及介质,其中漏洞检测方法包括:漏洞代码片段获取:获取与漏洞类型相关的漏洞补丁信息,通过对漏洞补丁文件进行分析获取漏洞代码片段;污点分析:对漏洞代码片段进行污点分析确定污点数据的来源source点和漏洞触发位置的sink点,并对从source点到sink点的污点路径进行污点传播分析,生成相应的漏洞规则,并加入到漏洞规则库中;漏洞检测:利用漏洞规则库中的漏洞规则,对目标代码项目编译后的代码工程进行扫描,匹配到与其类型相匹配的漏洞,并输出漏洞代码位置和路

基于污点分析的二进制程序漏洞检测.docx

基于污点分析的二进制程序漏洞检测基于污点分析的二进制程序漏洞检测摘要随着计算机技术的不断发展,二进制程序的安全性问题也越来越突出。发现和修复二进制程序中的漏洞是提高系统安全性的关键步骤。本论文介绍了一种基于污点分析的二进制程序漏洞检测方法。该方法通过追踪程序中的污点数据,从而确定程序中可能存在的漏洞。该方法可以有效地检测出二进制程序中的常见漏洞,如缓冲区溢出和格式化字符串漏洞等。实验结果表明,该方法在漏洞检测方面具有良好的性能和准确性。本文将详细介绍基于污点分析的二进制程序漏洞检测原理和实现方法,并对其进

基于Dalvik指令特征的Android恶意应用检测方法研究的开题报告.docx

基于Dalvik指令特征的Android恶意应用检测方法研究的开题报告一、选题背景Android智能手机已成为全球用户的必需品,普及率逐渐增加,但安全威胁日益威胁着用户安全。由于Android系统的开发者开发速度快、成本低,但其安全性低下,这给开发商构建一个安全应用带来了挑战。攻击者可以开发出恶意应用并上传至应用市场。当用户在下载和安装这种恶意应用时,攻击者可以窃取用户的敏感信息或将恶意软件植入用户的设备使其丧失使用权。因此,在保护用户安全和隐私的前提下,需要发掘出一种大规模Android恶意应用的自动化

基于动态污点分析的Modbus协议漏洞挖掘方法研究的开题报告.docx

基于动态污点分析的Modbus协议漏洞挖掘方法研究的开题报告一、选题背景工业控制系统是现代化社会中最为重要的技术基础设施之一,而Modbus是一种在工业控制系统中广泛使用的通信协议。然而,随着工业控制网络的不断扩张以及网络攻击活动的不断增加,存在的漏洞也越来越多,特别是在Modbus协议中。因此,开展基于动态污点分析的Modbus协议漏洞挖掘方法研究具有重要的现实意义和社会价值。二、研究内容1.Modbus协议漏洞调研和分析首先,需要对Modbus协议进行调研和分析,了解其协议结构、通信方式以及存在的漏洞