一种基于知识图谱的扩展攻击图生成方法.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于知识图谱的扩展攻击图生成方法.docx

一种基于知识图谱的扩展攻击图生成方法基于知识图谱的扩展攻击图生成方法摘要:随着互联网的普及和云计算的发展,网络安全问题日益严重。攻击图是一种用于描述网络攻击路径和漏洞的图形化工具。然而,传统的攻击图生成方法缺乏对网络拓扑结构和攻击路径的全面考虑。为了解决这个问题,本文提出了一种基于知识图谱的扩展攻击图生成方法,通过利用知识图谱中的安全知识和实体之间的关系,可以更准确地识别潜在的攻击路径和漏洞,并生成全面的攻击图。实验证明,该方法能够在保证高效性的同时,提供更全面的网络安全分析。关键词:知识图谱;扩展攻击图

基于知识图谱的电网安全漏洞扩展攻击图研究.pdf

基于知识图谱的电网安全漏洞扩展攻击图研究摘要:电网漏洞对电网安全构成较大威胁,准确定位电网安全漏洞、判断电网攻击精度对电网安全保护具有十分重要的作用。由知识图谱衍生的扩展攻击图可以快速识别电网安全漏洞的攻击路径,对网络攻击情况的判断性能较强。知识图谱可看作一种知识库,属于一种实体与属性融合后的知识网络。封闭域知识图谱属于行业知识图谱,专业性较好、噪声小,知识图谱信息存在针对性,可以用于电网安全漏洞扩展攻击图的构建。本文主要分析基于知识图谱的电网安全漏洞扩展攻击图研究。关键词:知识图谱;电网安全;漏洞定位;

一种基于知识图谱的图像场景图生成方法.pdf

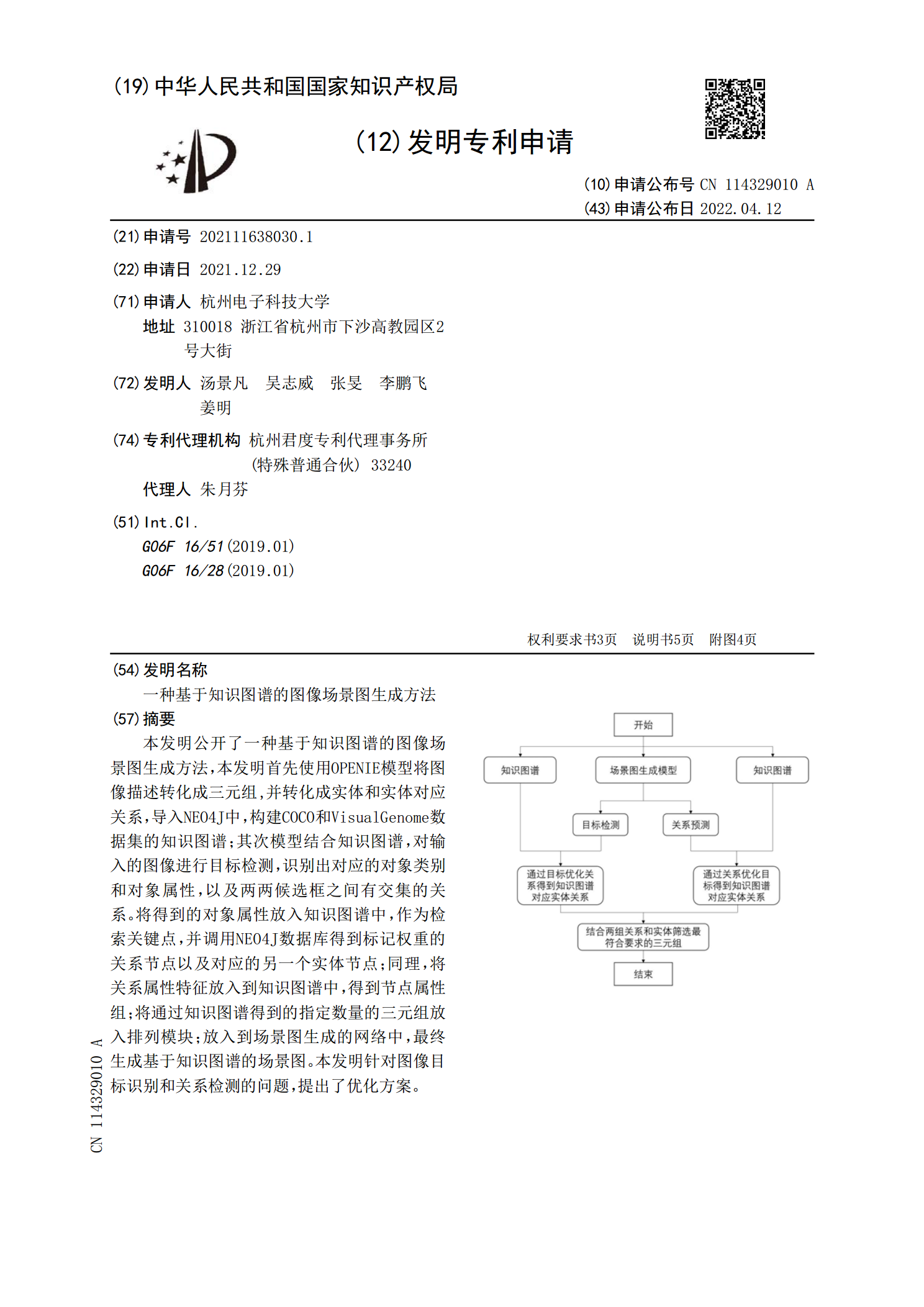

本发明公开了一种基于知识图谱的图像场景图生成方法,本发明首先使用OPENIE模型将图像描述转化成三元组,并转化成实体和实体对应关系,导入NEO4J中,构建COCO和VisualGenome数据集的知识图谱;其次模型结合知识图谱,对输入的图像进行目标检测,识别出对应的对象类别和对象属性,以及两两候选框之间有交集的关系。将得到的对象属性放入知识图谱中,作为检索关键点,并调用NEO4J数据库得到标记权重的关系节点以及对应的另一个实体节点;同理,将关系属性特征放入到知识图谱中,得到节点属性组;将通过知识图谱得到的

基于权限提升矩阵的攻击图生成方法.docx

基于权限提升矩阵的攻击图生成方法基于权限提升矩阵的攻击图生成方法随着信息技术的发展,互联网已经成为人们生活和工作的重要载体。而网络安全问题逐渐凸显,网络安全已成为人们不可忽视的问题。攻击图是一种表示系统安全的图形模型,其可以对网络安全进行可视化分析,辅助安全管理人员了解系统安全状况并制定相应的安全措施。基于权限提升矩阵的攻击图生成方法可全面、快速地获取系统的漏洞和攻击路径,从而大大提高系统的安全性。一、攻击图简介攻击图作为一种针对系统安全进行可视化分析的图形模型,已经成为识别和测试复杂安全性的重要工具之一

一种基于网络安全梯度的攻击图生成并行化方法.docx

一种基于网络安全梯度的攻击图生成并行化方法摘要攻击图是一种用于分析信息系统安全的有力工具,但是手动生成攻击图往往需要大量的时间和精力。针对这一问题,本文提出了一种基于网络安全梯度的攻击图生成方法,并将其并行化,以提高攻击图生成效率。实验结果表明,该方法能够在较短时间内生成准确的攻击图。关键词:攻击图,网络安全梯度,并行化,生成效率引言随着信息技术的发展和普及,网络安全问题越来越受到人们的关注。攻击者利用漏洞和安全隐患,可能窃取关键数据、破坏系统功能或者对系统进行恶意操作。因此,网络安全的研究和防护至关重要