网络安全技术ppt课件.ppt

lj****88

亲,该文档总共49页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络安全技术ppt课件.ppt

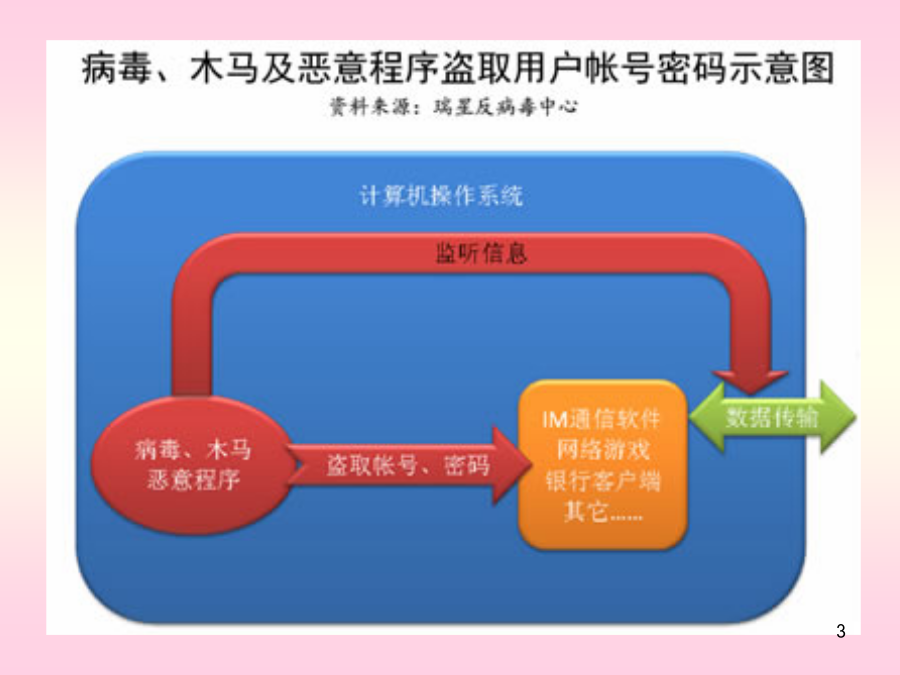

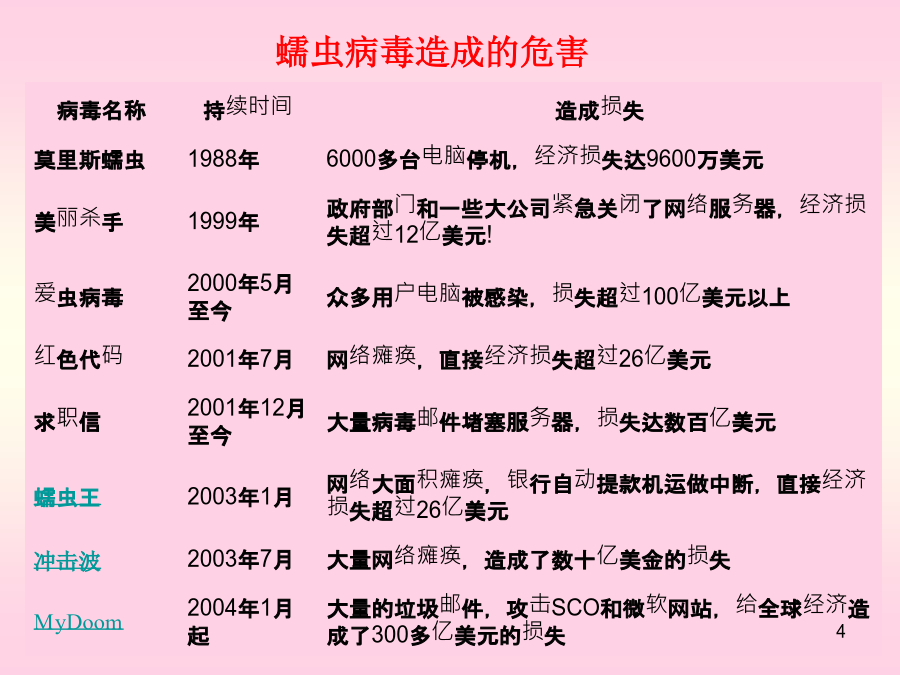

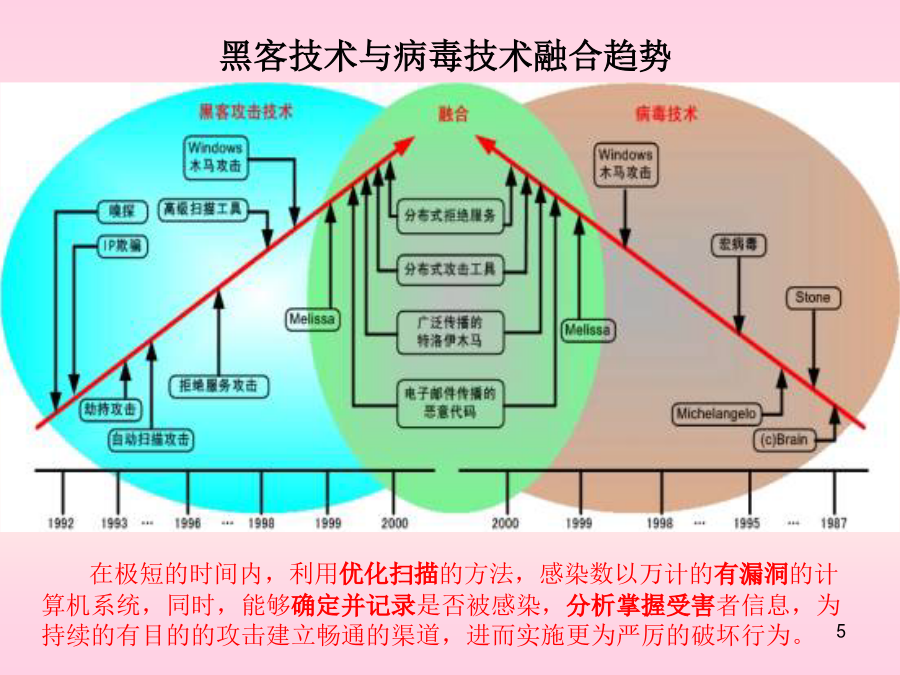

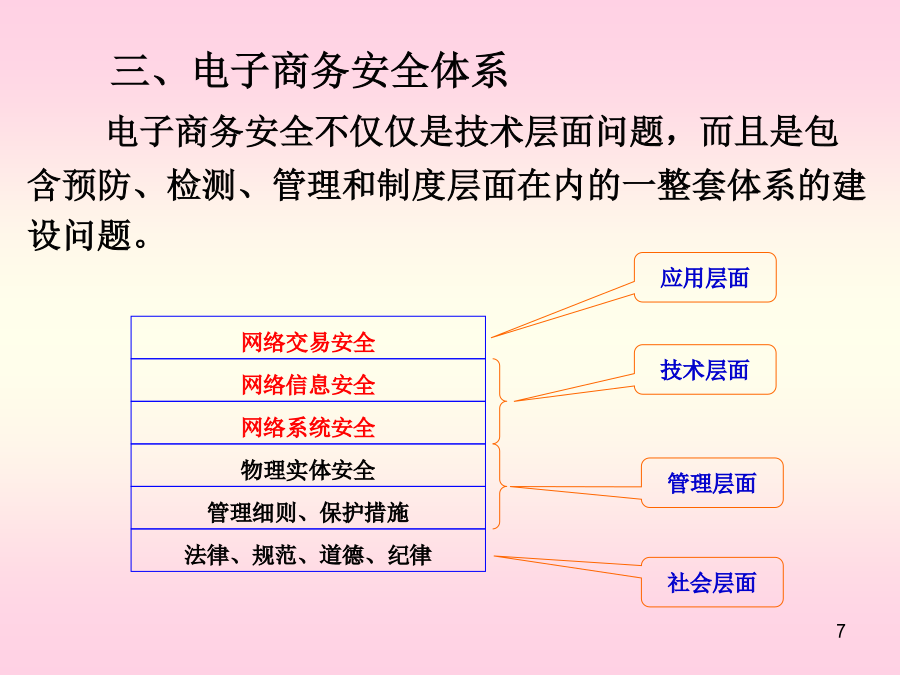

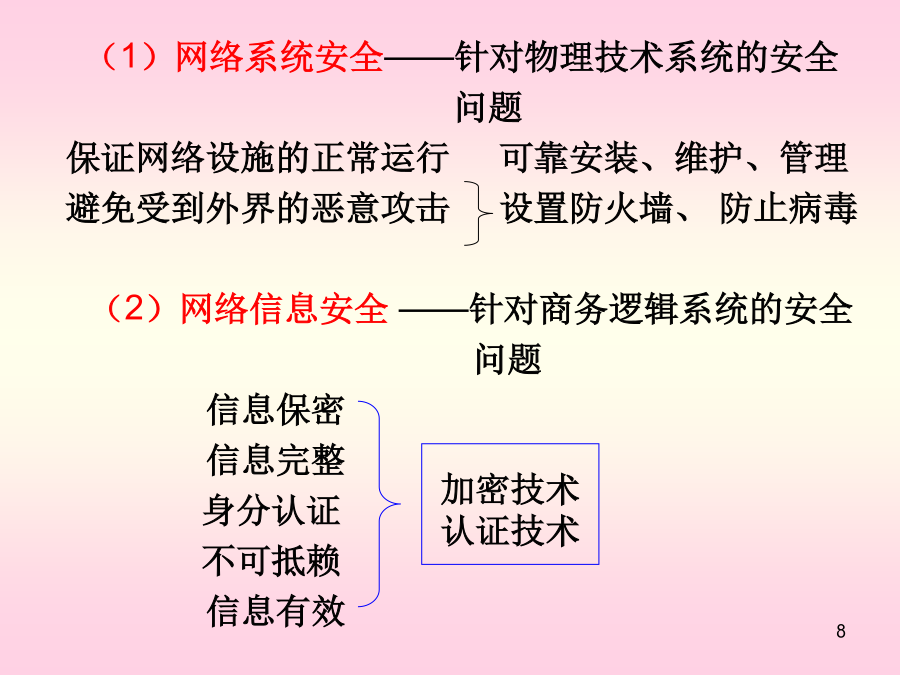

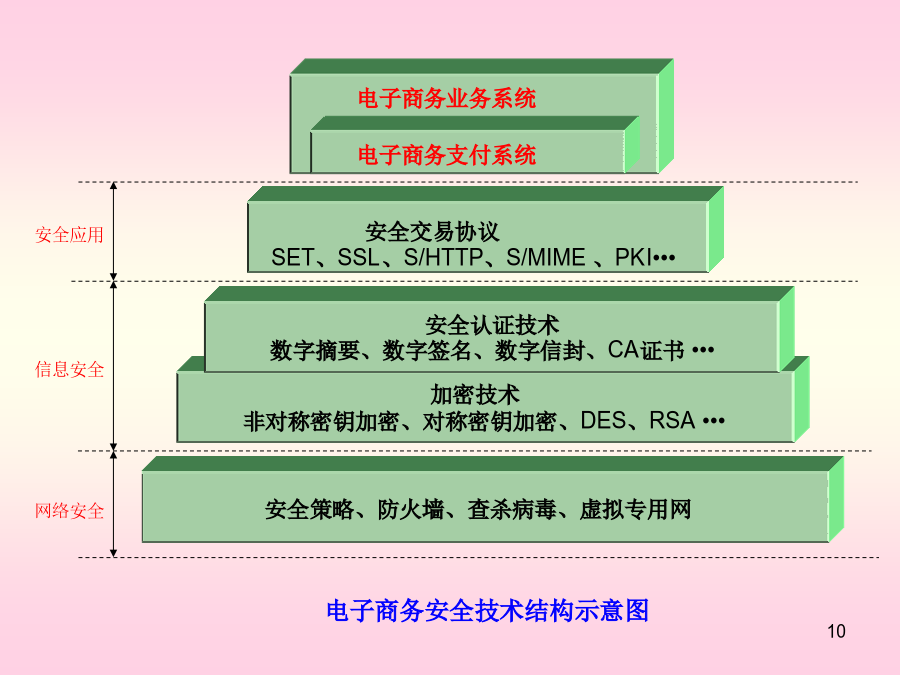

第二章电子商务安全技术第一节电子商务安全问题一、电子商务安全威胁1.网络攻击(1)电脑病毒:网络蠕虫、特洛伊木马(2)黑客攻击:更改首页、网络钓鱼、拒绝攻击(3)流氓软件:强迫安装、无法卸载2.硬件破坏3.交易抵赖3蠕虫病毒造成的危害黑客技术与病毒技术融合趋势二、电子商务的安全性要求1.信息传递的有效性2.信息内容的保密性3.信息内容的完整性4.交易各方身份的可鉴别性/不可抵赖性5.信息记录的合法性(审查能力)三、电子商务安全体系电子商务安全不仅仅是技术层面问题,而且是包含预防、检测、管理和制度层面在内的

网络安全技术ppt课件.ppt

第二章电子商务安全技术第一节电子商务安全问题一、电子商务安全威胁1.网络攻击(1)电脑病毒:网络蠕虫、特洛伊木马(2)黑客攻击:更改首页、网络钓鱼、拒绝攻击(3)流氓软件:强迫安装、无法卸载2.硬件破坏3.交易抵赖3蠕虫病毒造成的危害黑客技术与病毒技术融合趋势二、电子商务的安全性要求1.信息传递的有效性2.信息内容的保密性3.信息内容的完整性4.交易各方身份的可鉴别性/不可抵赖性5.信息记录的合法性(审查能力)三、电子商务安全体系电子商务安全不仅仅是技术层面问题,而且是包含预防、检测、管理和制度层面在内的

网络安全技术概述ppt课件.ppt

1.1网络安全的基本问题第1章网络安全技术概述广义上讲,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全所要研究的领域。网络安全的特征(1)保密性:信息不泄露给非授权的用户、实体或过程,或供其利用的特性。(2)完整性:数据未经授权不能进行改变的特性。(3)可用性:可被授权实体访问并按需求使用的特性,即当需要时应能存取所需的信息。(4)可控性:对信息的传播及内容具有控制能力。网络安全现状安全工作的目的网络安全涉及知识领域综合而言,网络安全的基本问题包括物理安全威胁、操

网络安全防护技术ppt课件.ppt

第四章网络安全防护技术本章学习目标4.1网络安全概述4.1.1网络安全的定义4.1.2网络安全的研究内容4.1.3Internet安全面临的威胁4.1.4个人上网用户面临的网络陷阱4.2计算机网络的安全服务和安全机制4.2.1计算机网络的安全服务4.2.2计算机网络的安全机制5.数据完整性机制6.鉴别交换机制7.防业务流分析机制8.路由控制机制9.公证机制10.安全审计跟踪4.2.3安全服务和安全机制的关系4.2.4安全服务机制的配置4.2.5安全服务与层的关系的实例4.3网络安全防护措施4.3.1网络的

网络安全检测与评估技术PPT课件.ppt

第7章网络安全检测与评估技术7.1网络安全漏洞(2)安全威胁的定义安全威胁是指所有能够对计算机网络信息系统的网络服务和网络信息的机密性、可用性和完整性产生阻碍、破坏或中断的各种因素。安全威胁可以分为人为安全威胁和非人为安全威胁两大类。安全威胁与安全漏洞密切相关,安全漏洞的可度量性使得人们对系统安全的潜在影响有了更加直观的认识。可以按照风险等级对安全漏洞进行归类,表7-1,7-2,7-3对漏洞分类方法进行了描述。返回本章首页表7-3漏洞威胁等级分类描述2.网络安全漏洞的分类方法按漏洞可能对系统造成的直接威胁