IPSec穿越NAT的研究与设计的任务书.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

IPSec穿越NAT的研究与设计的任务书.docx

IPSec穿越NAT的研究与设计的任务书任务书一、选题背景和意义随着互联网的迅猛发展,VPN(VirtualPrivateNetwork)技术的应用越来越广泛。IPSec是一种常用的VPN技术,它可以保证远程用户与私有网络之间的通信安全,具有机密性、完整性和身份验证等功能。然而,在企业网络等场景中,由于存在NAT(NetworkAddressTranslation)设备,IPSec通信可能会受到限制。因此,研究和设计IPSec穿越NAT的方法和方案,对于解决IPSec通信受限的问题具有重要意义。它可以扩展

IPSec穿越NAT的研究与设计的中期报告.docx

IPSec穿越NAT的研究与设计的中期报告1.研究背景随着互联网的快速发展,越来越多的机构和个人在互联网上构建了私有网络,例如企业的内部网络、政府机构的内部网络、家庭局域网等。在这些网络中,通常都需要加密和认证保证数据的安全性和隐私性。IPSec是一种广泛使用的安全协议,它提供了数据的加密和认证功能,能够有效地保护数据的安全和隐私。然而,在私有网络中,由于网络地址转换(NAT)的存在,在IPSec的使用中会遇到一些问题,例如无法建立安全关联、数据包的转发错误等。因此,IPSec穿越NAT的研究和设计,对保

IPSec VPN中NAT穿越的研究的任务书.docx

IPSecVPN中NAT穿越的研究的任务书任务书1.背景介绍IPSec(InternetProtocolSecurity)是一种用于保护互联网Protocol(IP)通信协议的安全机制。它可以提供加密、认证以及完整性的保障,以保护从发送端到接收端的数据通信。使用IPSecVPN可以让外界控制的网站和应用程序,安全地连接到企业网络中,以便实现安全的远程访问,这对企业网络安全具有重要意义。在实际应用中,通常会存在NAT(NetworkAddressTranslation)网络地址转换等中间机制,用于将私网内的

IPSec协议穿越NAT方案的VPN研究与改进的任务书.docx

IPSec协议穿越NAT方案的VPN研究与改进的任务书任务书一、研究背景网络安全越来越受到重视,VPN作为一种安全的远程访问技术,受到了广泛的应用。而NAT技术则广泛应用于互联网上,这使得VPN与NAT技术的结合成为一个新的研究方向。在进行VPN设置时,NAT对VPN产生了很大的影响,因为NAT会改变IP包头,这会破坏VPN隧道。IPSec是目前应用最广泛的VPN技术,但是它在穿越NAT时也会遇到很多问题,比如NAT会改变IPSec数据包头部信息,使得需要对IPSec协议进行改进来适应这种情况。在此背景下

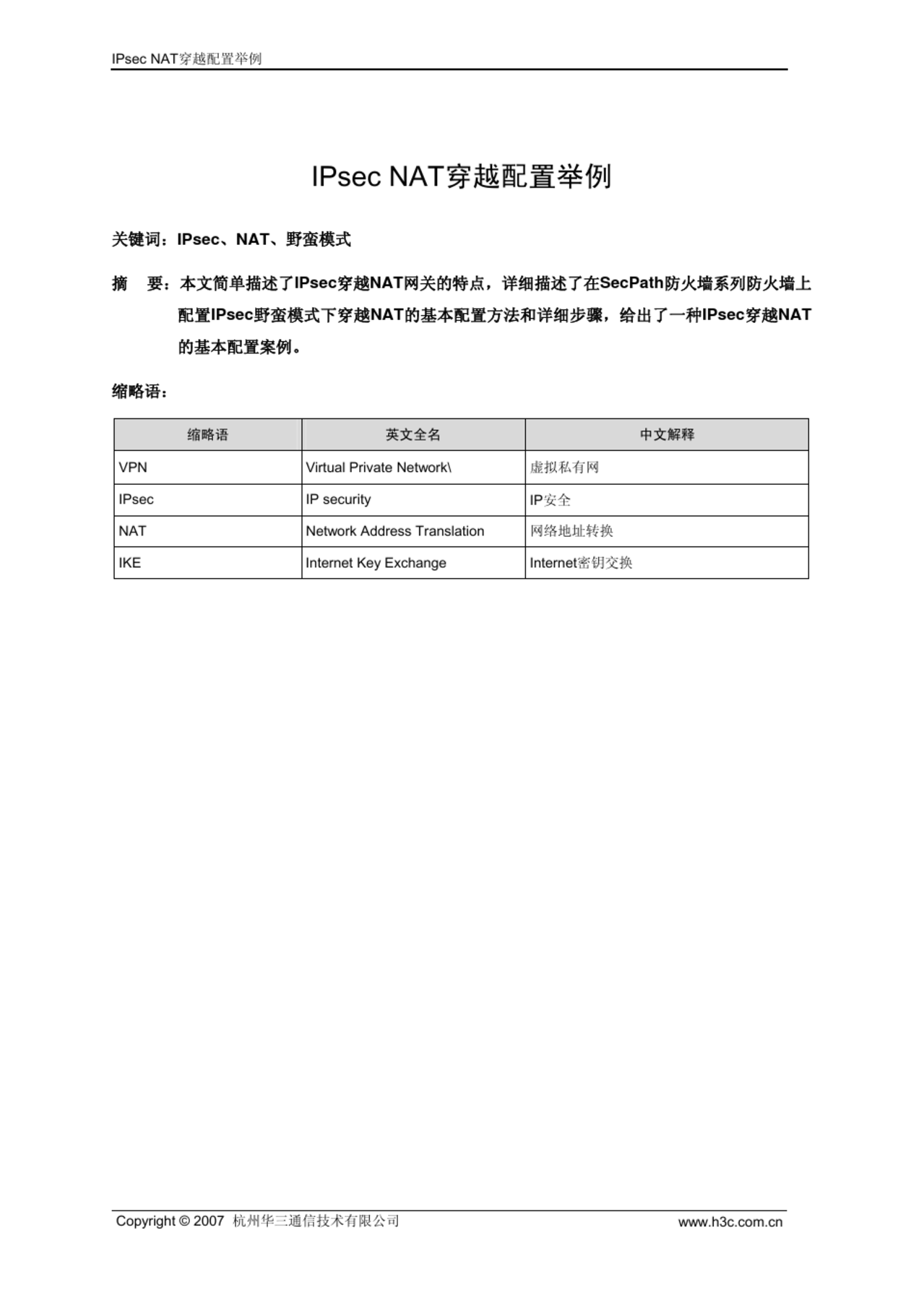

IPSEC NAT穿越配置举例.pdf