面向Android系统进程间通信机制的漏洞挖掘技术研究.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

面向Android系统进程间通信机制的漏洞挖掘技术研究.docx

面向Android系统进程间通信机制的漏洞挖掘技术研究面向Android系统进程间通信机制的漏洞挖掘技术研究摘要:近年来,随着Android操作系统的广泛应用,对于进程间通信(IPC)机制的安全性需求不断提升。IPC机制存在一定的漏洞风险,黑客可以通过对IPC机制中的漏洞进行利用,从而对Android系统进行恶意攻击。因此,研究面向Android系统进程间通信机制的漏洞挖掘技术变得至关重要。本文针对这一问题,综述了相关的研究成果,介绍了Android系统的IPC机制及其常见的漏洞类型,并对现有的漏洞挖掘技

面向Android系统进程间通信机制的漏洞挖掘技术研究的开题报告.docx

面向Android系统进程间通信机制的漏洞挖掘技术研究的开题报告一、研究背景随着Android系统的普及与发展,其安全性问题已经越来越引人关注。其中,进程间通信(Inter-ProcessCommunication,IPC)机制的安全问题更是备受关注。IPC是Android系统中不同进程之间进行通信的手段,它为Android系统提供了强大的交互性和灵活性。但是,由于IPC机制的复杂性和实现的漏洞,攻击者可以利用漏洞进行恶意操作。例如,攻击者可以利用IPC漏洞获取其他应用的敏感信息,或者实现越权操作等等。因

Android进程间通信机制(Binder)介绍.pdf

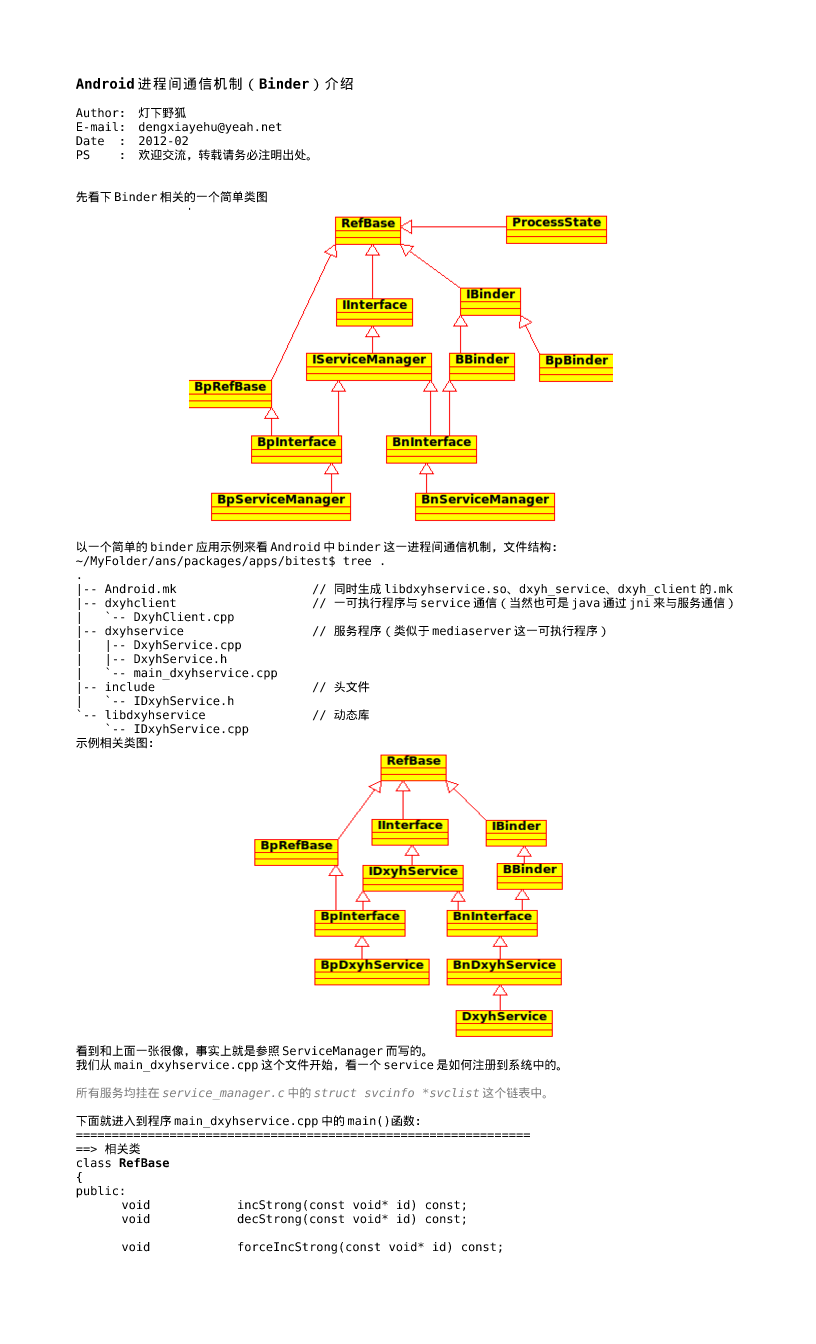

Android进程间通信机制(Binder)介绍Author:灯下野狐E-mail:dengxiayehu@yeah.netDate:2012-02PS:欢迎交流,转载请务必注明出处。先看下Binder相关的一个简单类图以一个简单的binder应用示例来看Android中binder这一进程间通信机制,文件结构:~/MyFolder/ans/packages/apps/bitest$tree..|--Android.mk//同时生成libdxyhservice.so、dxyh_service、dxyh_c

面向Android系统中Intent通信机制的漏洞分析框架及其应用的开题报告.docx

面向Android系统中Intent通信机制的漏洞分析框架及其应用的开题报告一、选题背景现在,Android系统已经成为了全球移动设备用户的主流操作系统。而随着Android应用的迅猛发展,也不可避免地会出现各种安全漏洞。其中,面向Android系统中Intent通信机制的漏洞尤其引人关注。Intent是Android系统中常见的通信机制之一。Intent通信可以用于应用之间的交互、应用内组件之间的通信以及进程之间的通信。但由于能够通过Intent实现跨应用、跨进程的数据传输,因此也容易引发信息泄露、权限

ANDROID 进程间通信.doc

本文由麦可网http://www.microoh.com/收集整理,转载请注明出处。Android进程间通信一、本地服务与远程服务(AIDL服务)区别本地服务:无法供在设备上运行的其他应用程序访问。一般而言,这些服务类型仅支持承载该服务的应用程序。onBind方法为在同一设备上运行的外部应用程序提供一个接口来与服务通信。该方法在本地服务中返回null.启动服务:由Context.startService()启动。停止服务:客户端调用服务的Context.stopService()或者服务自己调用stopS