基于零信任架构实现的物联网终端接入安全研究.docx

骑着****猪猪

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于零信任架构实现的物联网终端接入安全研究.docx

基于零信任架构实现的物联网终端接入安全研究随着物联网的发展,越来越多的终端设备被接入到网络中,这些终端设备数量庞大,分布广泛,复杂多样,使得网络安全面临着前所未有的挑战。在这种情况下,如何确保物联网终端设备的安全接入成为了亟待解决的问题。零信任架构作为一种新型的安全起源保障架构,被广泛应用于物联网终端设备的安全接入保障中。本文将对基于零信任架构的物联网终端接入安全进行研究。一、零信任架构的原理零信任架构是一种认证和访问控制方法,其核心原则是不信任任何人或设备,无论是在内部还是在外部网络中。零信任架构主要应

基于零信任架构实现的物联网终端接入安全研究.pptx

基于零信任架构的物联网终端接入安全研究目录添加章节标题零信任架构概述零信任架构的定义零信任架构的基本原则零信任架构的优势物联网终端接入安全威胁物联网终端的安全隐患物联网终端的攻击手段物联网终端的防护需求基于零信任架构的物联网终端接入安全设计终端身份认证与授权管理数据传输加密与完整性保护终端安全状态实时监测与响应访问控制与安全审计实施方案与案例分析基于零信任架构的物联网终端接入安全实施方案成功案例分析实施效果评估面临的挑战与未来发展基于零信任架构的物联网终端接入安全面临的挑战未来发展趋势与展望需要进一步研究

基于零信任架构的电力融合终端可信接入方法及系统.pdf

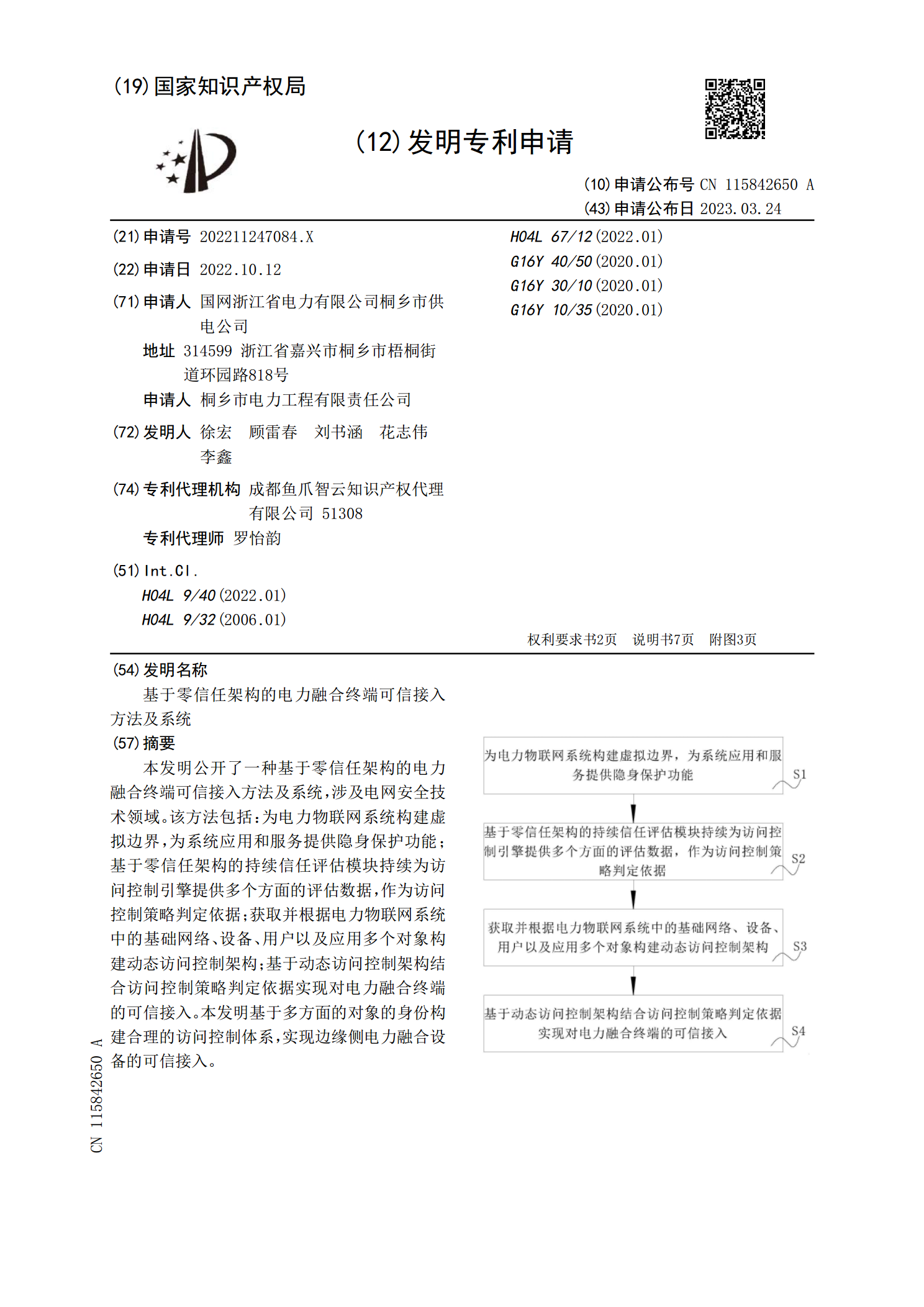

本发明公开了一种基于零信任架构的电力融合终端可信接入方法及系统,涉及电网安全技术领域。该方法包括:为电力物联网系统构建虚拟边界,为系统应用和服务提供隐身保护功能;基于零信任架构的持续信任评估模块持续为访问控制引擎提供多个方面的评估数据,作为访问控制策略判定依据;获取并根据电力物联网系统中的基础网络、设备、用户以及应用多个对象构建动态访问控制架构;基于动态访问控制架构结合访问控制策略判定依据实现对电力融合终端的可信接入。本发明基于多方面的对象的身份构建合理的访问控制体系,实现边缘侧电力融合设备的可信接入。

基于零信任架构的边缘计算接入安全体系研究.docx

基于零信任架构的边缘计算接入安全体系研究一、引言随着边缘计算的快速发展,各种类型的数据和应用程序正越来越多地部署在边缘设备上。然而,边缘计算的安全性已经成为一个备受关注的问题。由于边缘设备通常部署在不受可靠的环境中,对安全的需求更加迫切。为了应对这一挑战,许多研究都开始关注如何实现边缘计算接入的安全体系,其中零信任架构成为一种备受关注的解决方案。二、零信任架构概述零信任架构(ZeroTrustArchitecture)是一种基于“从和到”的安全策略,它假设任何主体都不可信,只授予其最低权限的访问权力,需要

基于libevent架构的终端安全接入管理系统的研究与实现的开题报告.docx

基于libevent架构的终端安全接入管理系统的研究与实现的开题报告一、选题背景和意义终端安全接入管理是企业信息安全的重要方面,管理好终端安全可以有效保护企业机密和客户信息,对于提高企业的整体安全性和管理水平都具有十分重要的作用。目前,终端安全接入管理的实践和研究已经得到了广泛的关注,许多企业已经建立了完善的终端安全接入管理体系,但是随着互联网技术的快速发展,安全威胁也在不断升级,传统的终端安全接入管理体系已经无法满足特定的安全需求,因此需要研究和开发新的终端安全接入管理系统。libevent是一个非常优