基于零信任网络的APT攻击防御模型探究.pptx

快乐****蜜蜂

亲,该文档总共24页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

基于零信任网络的APT攻击防御模型探究.pptx

,CONTENTS01.02.零信任网络的基本概念零信任网络的发展历程零信任网络的核心思想03.APT攻击的定义和特点APT攻击的常见手法和攻击路径APT攻击的防御现状和挑战04.基于零信任网络的APT攻击防御模型架构基于零信任网络的APT攻击检测机制基于零信任网络的APT攻击防御策略制定05.实现方案与关键技术测试环境搭建与实验设计测试结果分析与性能评估06.基于零信任网络的APT攻击防御模型的优势基于零信任网络的APT攻击防御模型的局限性基于零信任网络的APT攻击防御模型的应用前景和未来发展方向感谢您

基于SDN的APT攻击动态防御方法及系统.pdf

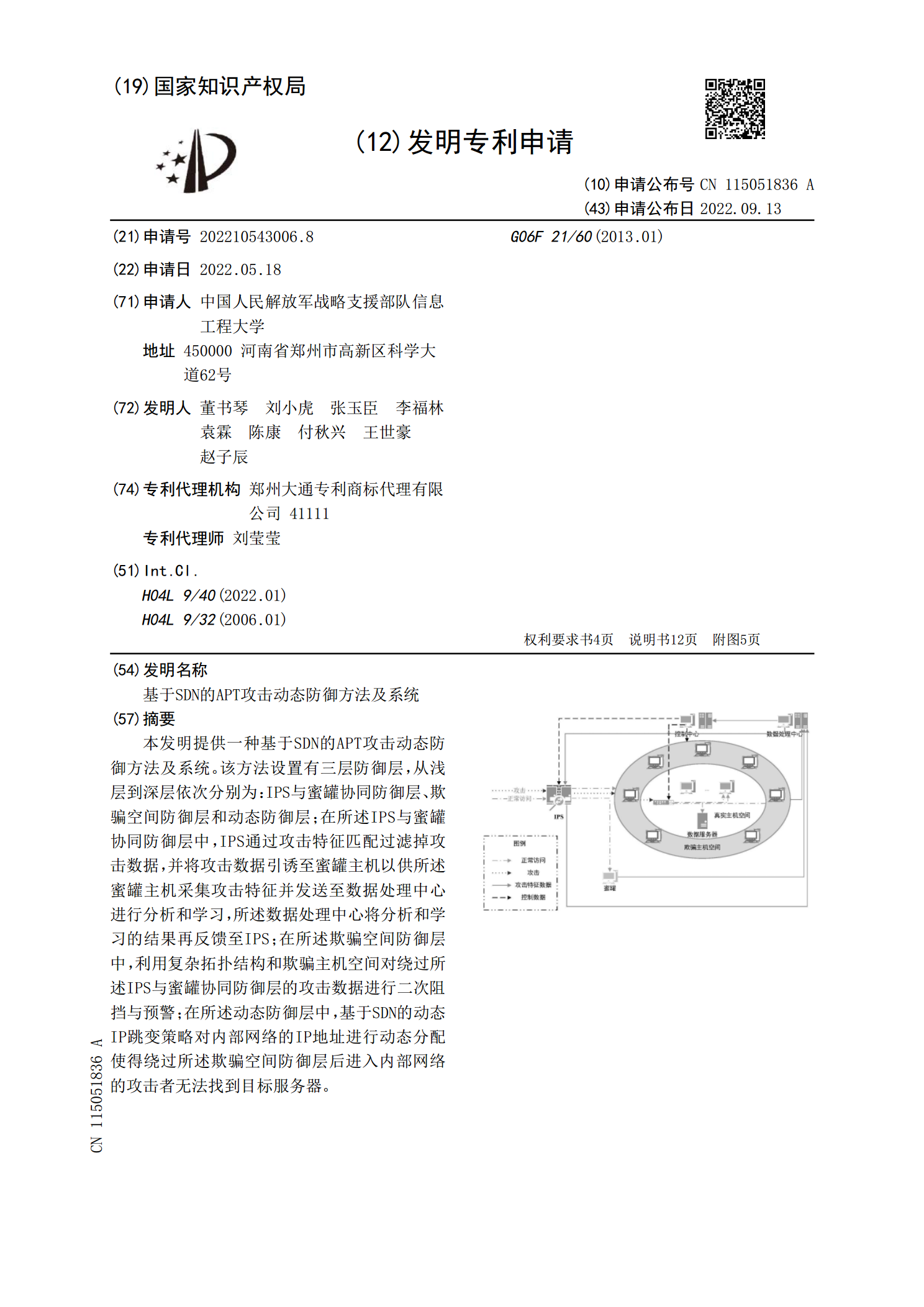

本发明提供一种基于SDN的APT攻击动态防御方法及系统。该方法设置有三层防御层,从浅层到深层依次分别为:IPS与蜜罐协同防御层、欺骗空间防御层和动态防御层;在所述IPS与蜜罐协同防御层中,IPS通过攻击特征匹配过滤掉攻击数据,并将攻击数据引诱至蜜罐主机以供所述蜜罐主机采集攻击特征并发送至数据处理中心进行分析和学习,所述数据处理中心将分析和学习的结果再反馈至IPS;在所述欺骗空间防御层中,利用复杂拓扑结构和欺骗主机空间对绕过所述IPS与蜜罐协同防御层的攻击数据进行二次阻挡与预警;在所述动态防御层中,基于SD

基于攻防信号博弈的APT攻击防御决策方法.pptx

添加副标题目录PART01PART02攻防信号博弈的定义攻防信号博弈的基本概念攻防信号博弈的模型建立PART03APT攻击的特点与趋势APT攻击防御的难点与挑战现有APT攻击防御方法的局限性PART04基于攻防信号博弈的决策模型构建攻防信号博弈在APT攻击防御中的具体应用决策方法的有效性和优势分析PART05实验环境搭建与数据准备实验结果分析与对比案例分析与应用前景探讨PART06基于攻防信号博弈的APT攻击防御策略制定企业安全防护体系建设的建议政府和行业监管的政策建议PART07基于攻防信号博弈的APT

基于分布式网络的APT攻击与防御技术研究的任务书.docx

基于分布式网络的APT攻击与防御技术研究的任务书任务书任务名称:基于分布式网络的APT攻击与防御技术研究任务背景:随着网络技术的发展和普及,网络攻击也变得越来越普遍和复杂,APT(AdvancedPersistentThreat)攻击是目前较为常见的一种攻击方式。APT攻击利用各种手段,逐步侵入受害企业的系统,并潜伏在其中,形成持久性攻击,以获取重要信息或实施破坏。常规的安全策略很难预防和检测APT攻击,因此需要通过研究基于分布式网络的APT攻击和防御技术,来提高企业的网络安全水平。任务内容:1.研究基于

APT攻击的特征分析与防御策略.docx

APT攻击的特征分析与防御策略APT攻击的特征分析与防御策略APT(高级持久性威胁)攻击是一种高级的网络攻击方式,攻击者往往利用复杂的技术手段、社会工程学和网络钓鱼等手段进行攻击,目的是获取公司或个人的高敏感性数据,其中包括财务、知识产权、定位和机密数据。APT攻击不仅侵犯目标的隐私和安全,而且对其声誉和经济利益也产生了严重影响。因此,寻找APT攻击的特征和实施防御策略对于保护企业和个人免受APT攻击的威胁至关重要。APT攻击的特征分析APT攻击的特征主要有以下几个方面:1.隐藏性APT攻击者通过深入了解