基于节点分类的k度匿名隐私保护方法.pptx

快乐****蜜蜂

亲,该文档总共26页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

基于节点分类的k度匿名隐私保护方法.pptx

汇报人:CONTENTSPARTONE节点分类的k度匿名隐私保护方法定义节点分类的k度匿名隐私保护方法原理节点分类的k度匿名隐私保护方法应用场景PARTTWO数据预处理节点分类k度匿名隐私保护结果输出PARTTHREE优势局限性PARTFOUR案例一:社交网络隐私保护案例二:医疗数据隐私保护案例三:金融数据隐私保护PARTFIVE改进方向发展趋势PARTSIX实践建议一:选择合适的节点分类算法实践建议二:合理设置k值实践建议三:加强隐私保护法律法规建设汇报人:

基于位置k-匿名的LBS隐私保护方法的研究.docx

基于位置k-匿名的LBS隐私保护方法的研究随着移动互联网的发展,LBS(Location-BasedServices)也逐渐成为了一项非常重要的服务。LBS基于用户位置信息可以为用户提供各种服务,例如打车、导航、餐厅推荐等等。然而,位置信息的暴露也给用户隐私带来了很大的威胁。因此,保护用户位置隐私就变得尤为重要。本文主要介绍一种基于位置k-匿名的LBS隐私保护方法。一、位置k-匿名位置k-匿名是一种匿名化技术,通过在位置信息中添加噪声来隐藏用户的精确位置信息。k-匿名定义为:当数据集中所有记录的某个属性A

基于K-匿名的隐私保护算法研究.docx

基于K-匿名的隐私保护算法研究随着互联网和信息技术的快速发展,数据的规模和种类变得越来越多样,数据价值也变得越来越重要,而隐私泄露却越来越严重。在这种情况下,如何保护数据的隐私成为一个重要的问题。K-匿名算法是一种常用的数据隐私保护算法,本论文将从以下四个方面介绍基于K-匿名的隐私保护算法研究。一、K-匿名算法的原理K-匿名算法通过将数据划分成具有相同属性的数据集来保护隐私,它的核心思想是在保证节点不被再分的情况下,对节点进行合并,使得每个集合包含至少$k$个元素,从而在查询时保护数据的隐私性。其中,$k

基于聚类的高效(K,L)-匿名隐私保护.docx

基于聚类的高效(K,L)-匿名隐私保护摘要随着互联网普及和信息化建设的推进,个人信息保护日益成为人们关注的焦点。为了平衡个人信息的共享和保护之间的关系,隐私保护技术应运而生。其中,基于聚类的高效(K,L)-匿名隐私保护技术,是一种可靠的隐私保护方法。本文就此技术进行了详细介绍和分析,并对其进行了实验验证,证实了该方法具有较好的安全性和效率性。关键词:隐私保护;聚类算法;(K,L)匿名;高效性引言在信息化时代,个人信息的安全保护问题越来越重要,涉及到个人隐私的保护。但是,伴随着信息技术的发展,个人信息越来越

基于层次k匿名身份替换的人脸生成隐私保护方法.pdf

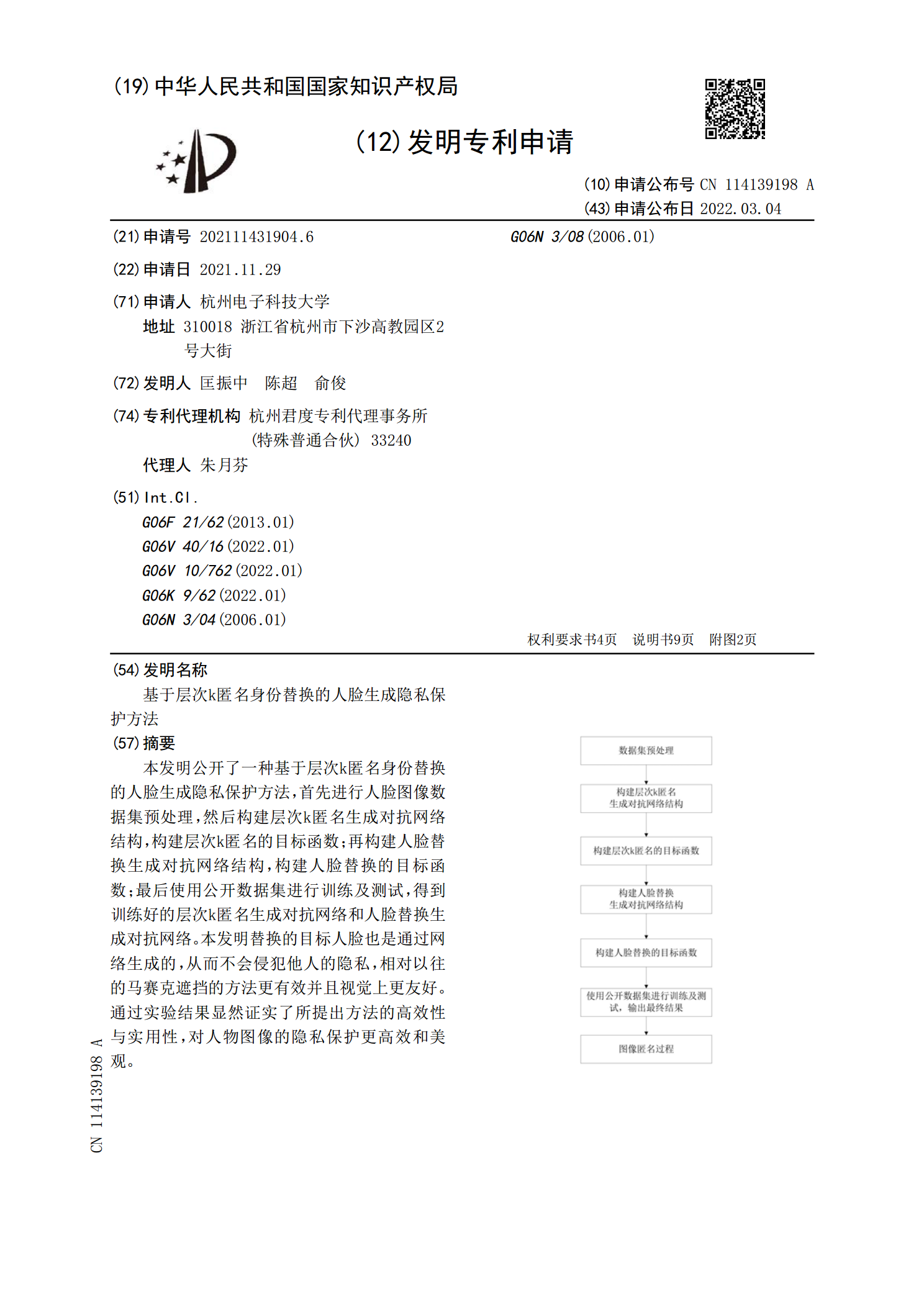

本发明公开了一种基于层次k匿名身份替换的人脸生成隐私保护方法,首先进行人脸图像数据集预处理,然后构建层次k匿名生成对抗网络结构,构建层次k匿名的目标函数;再构建人脸替换生成对抗网络结构,构建人脸替换的目标函数;最后使用公开数据集进行训练及测试,得到训练好的层次k匿名生成对抗网络和人脸替换生成对抗网络。本发明替换的目标人脸也是通过网络生成的,从而不会侵犯他人的隐私,相对以往的马赛克遮挡的方法更有效并且视觉上更友好。通过实验结果显然证实了所提出方法的高效性与实用性,对人物图像的隐私保护更高效和美观。