计算机网络安全技术讲义.pptx

yy****24

亲,该文档总共188页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

计算机网络安全技术讲义.pptx

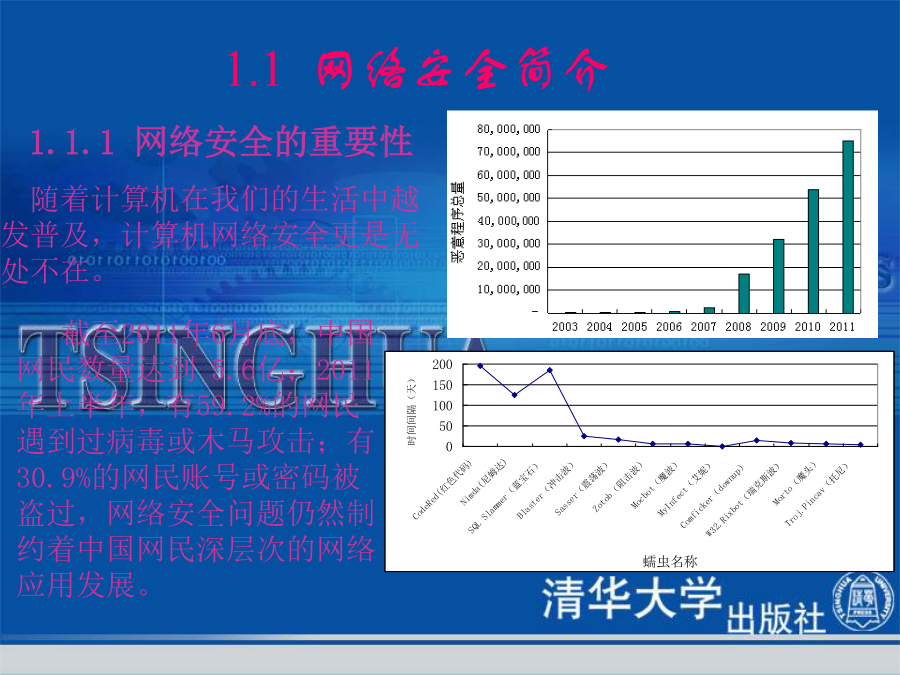

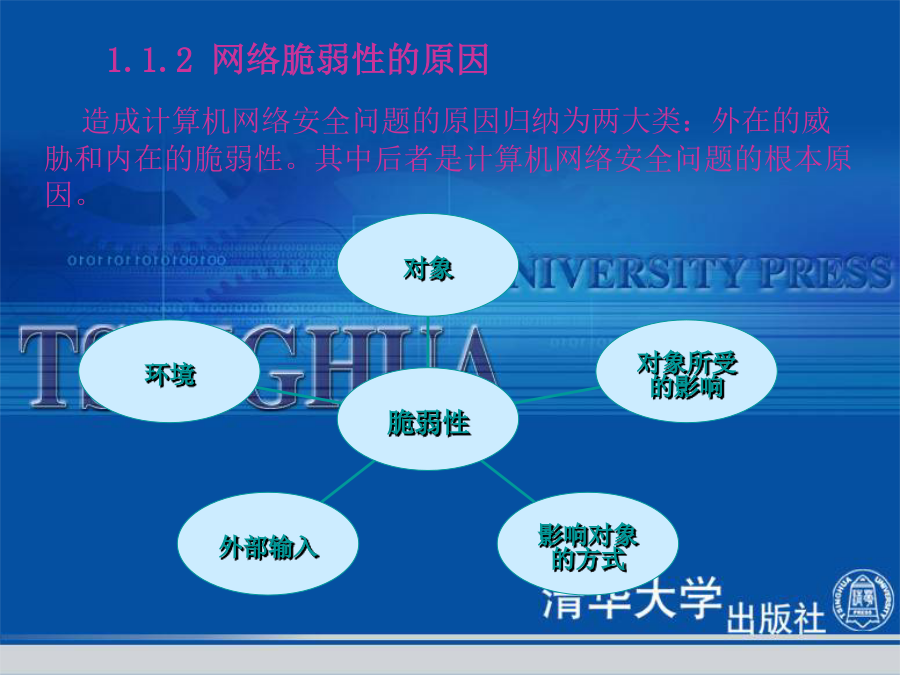

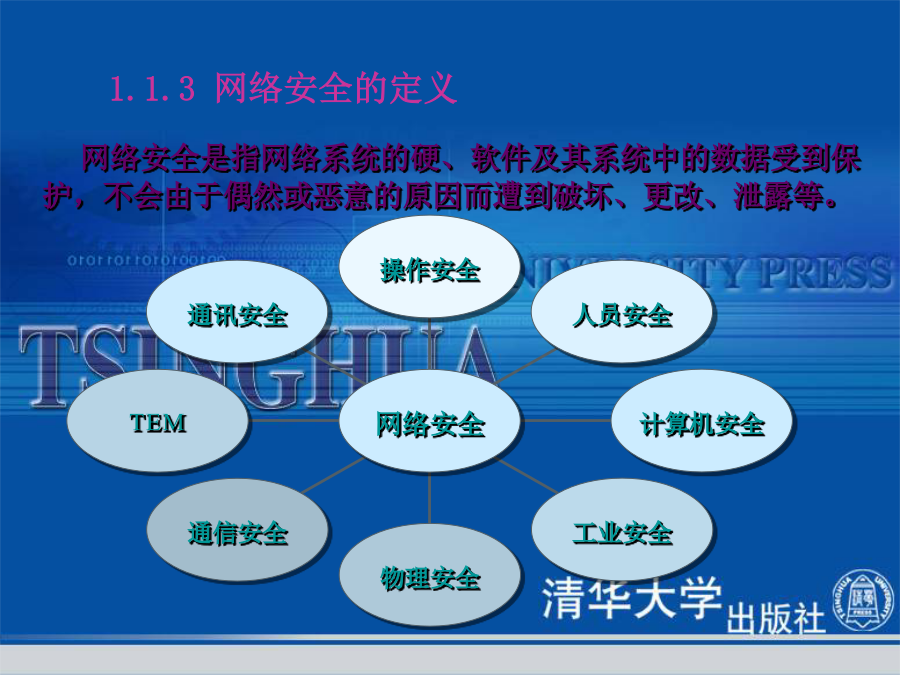

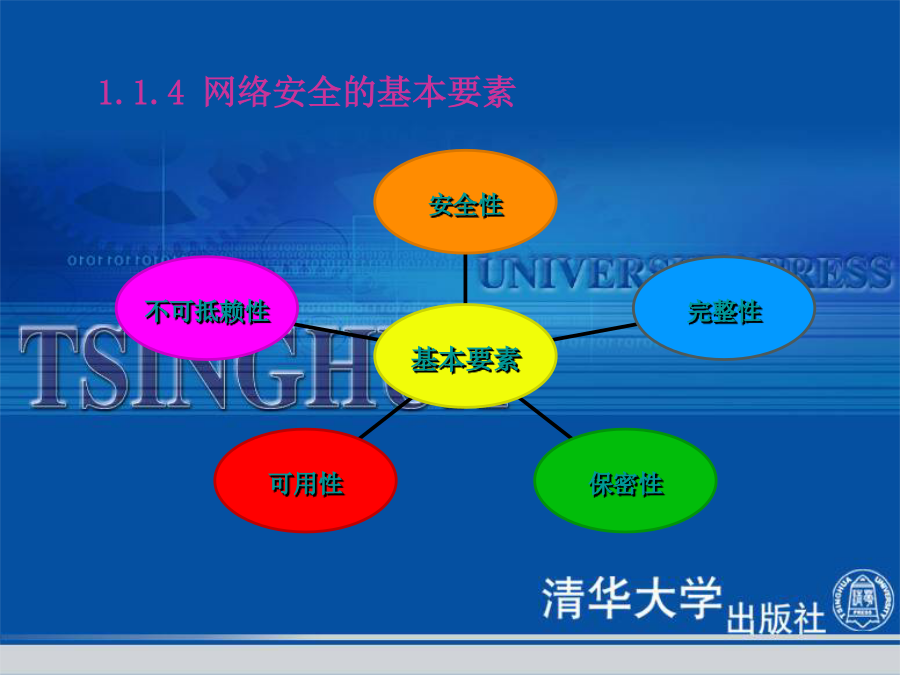

计算机网络安全技术第1章计算机网络安全概述第1章计算机网络安全概述本章要点1.1网络安全简介1.1.2网络脆弱性的原因1.1.3网络安全的定义1.1.4网络安全的基本要素1.1.5典型的网络安全事件1.2信息安全的发展历程1.3网络安全所涉及的内容1.4.1网络安全的威胁几种常用的网络安全技术1.4.2网络安全策略安全策略的配置安全策略的实现流程第一:是向更高级别的认证转移;第二:目前存储在用户计算机上的复杂数据将“向上移动”,由与银行相似的机构来确保它们的安全;第三:是在全世界的国家和地区建立与驾照相似

计算机网络安全技术讲义.pptx

第5章访问控制技术本章学习目标5.1访问控制概述5.1.1访问控制的定义控制策略7种访问控制策略5.1.2访问控制矩阵5.1.3访问控制的内容5.2访问控制模型5.2.1自主访问控制模型Oj带有组和通配符的访问控制表示例5.2.2强制访问控制模型5.2.3基于角色的访问控制模型角色的概念基于角色的访问控制原理5.2.4其他访问控制模型2.基于对象的访问控制模型审计事件的查阅应该受到严格的限制,不能篡改日志。和DAC模型不同的是,强制访问控制模型(MandatoryAccessControlModel,MA

计算机网络安全技术讲义(PPT 48页).pptx

第5章访问控制技术本章学习目标5.1访问控制概述5.1.1访问控制的定义控制策略7种访问控制策略5.1.2访问控制矩阵5.1.3访问控制的内容5.2访问控制模型5.2.1自主访问控制模型Oj带有组和通配符的访问控制表示例5.2.2强制访问控制模型5.2.3基于角色的访问控制模型角色的概念基于角色的访问控制原理5.2.4其他访问控制模型2.基于对象的访问控制模型5.3访问控制的安全策略与安全级别5.3.1安全策略基于身份的安全策略基于规则的安全策略5.3.2安全级别5.4安全审计5.4.1安全审计概述安全审

网络安全技术讲义.pptx

网络安全技术操作系统安全技术概述操作系统的安全需求操作系统安全防护的一般方法操作系统资源防护技术操作系统的安全需求操作系统的安全需求操作系统的安全需求操作系统的安全需求操作系统的安全需求操作系统的安全需求操作系统的安全需求操作系统安全防护的一般方法操作系统隔离控制安全措施:隔离、时间隔离、逻辑隔离和加密隔离操作系统访问控制安全措施:自主访问控制、强制访问控制、基于角色的访问控制、域和类型执行的访问控制操作系统资源防护技术系统登录和用户管理的安全:登录控制要严格、要加强系统的口令管理和良好的用户管理操作系统

计算机网络安全讲义2.ppt

计算机网络安全讲义什么是系统加固系统加固和你们家的防盗是类似的开尽量少的入口关闭服务的方法关闭不必要的服务必需停止的服务必需停止的服务必需停止的服务必需停止的服务必需停止的服务必需停止的服务不需要别打开的服务不需要别打开的服务不需要别打开的服务不需要别打开的服务关闭以提高性能的服务关闭以提高性能的服务启用自动更新功能尽量减少共享取消默认共享取消默认共享尽量减少用户尽量减少用户改变管理员帐户名称禁用自动运行功能卸载除TCP/IP以外的网络协议解除netbios和tcp/ip的邦定禁用不必要的端口我们有一个方