网络安全概述.pptx

zh****db

亲,该文档总共132页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络安全概述.ppt

网络安全概述内容安排网络安全基础知识网络安全定义网络安全的重要性严峻的网络安全问题信息化与国家安全——信息战几次大规模蠕虫病毒爆发的数据统计表零日漏洞网民中计算机安全问题发生的比率网民发生帐号或密码被盗的场所发生网民帐号或个人信息被盗改的诱因发生网民进入到仿冒网站(著名网站的模仿欺骗网站)的诱因网民发现电脑出现计算机安全问题的方式网民电脑感染病毒后采取的首要措施网民的计算机安全行为习惯网民通常网络帐户和密码设计方式网民网上账户通常的口令/密码是几位计算机安全现状计算机安全现状(2)计算机安全现状(3)计算

网络安全概述.pptx

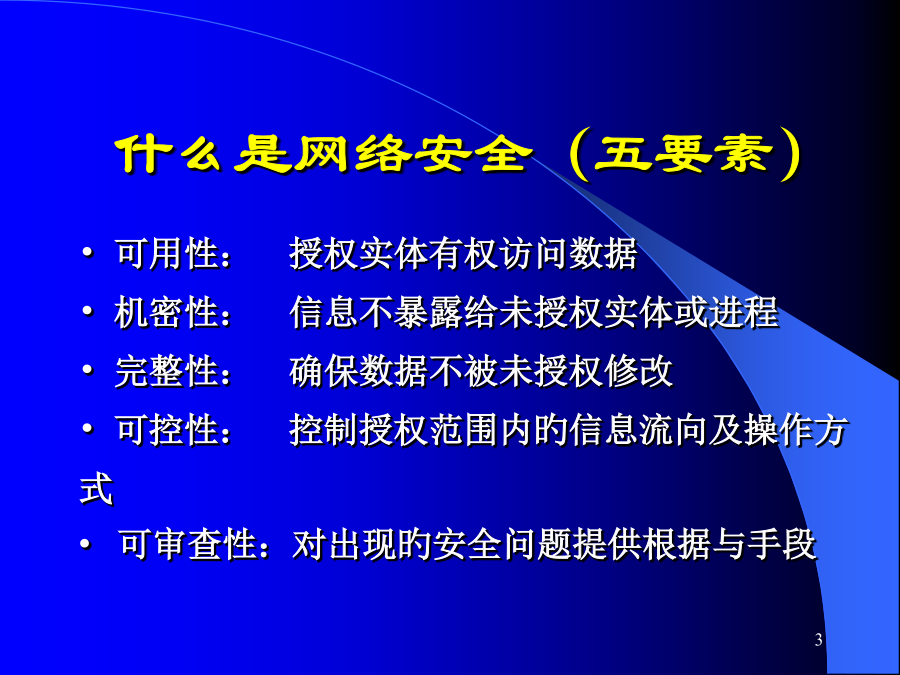

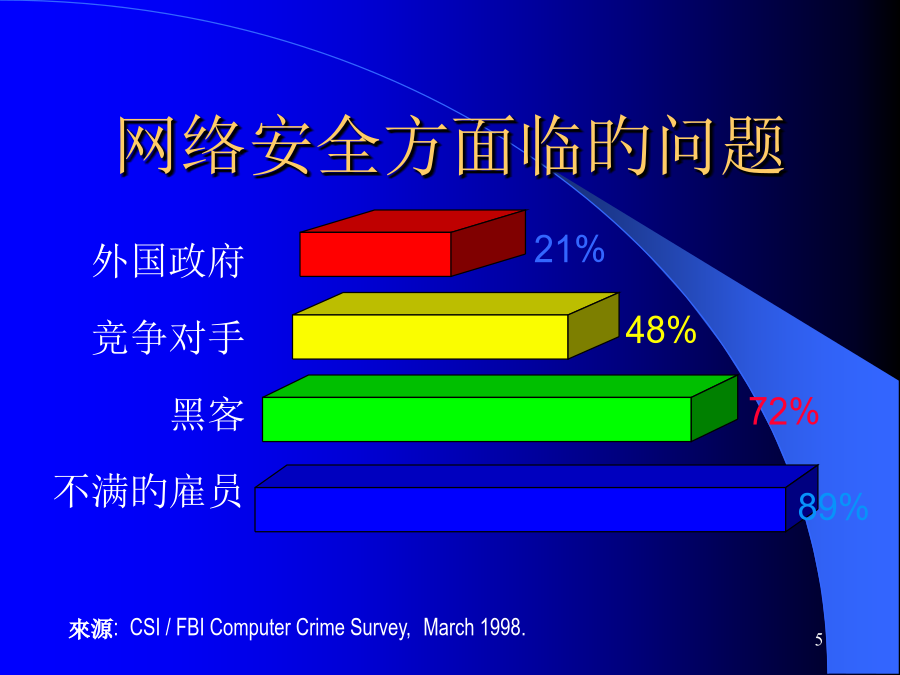

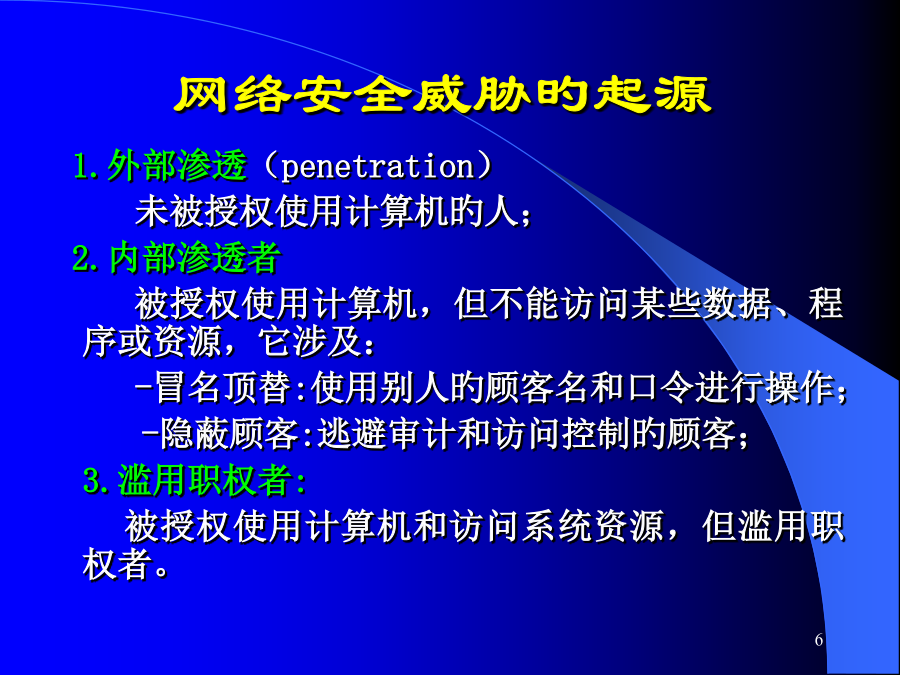

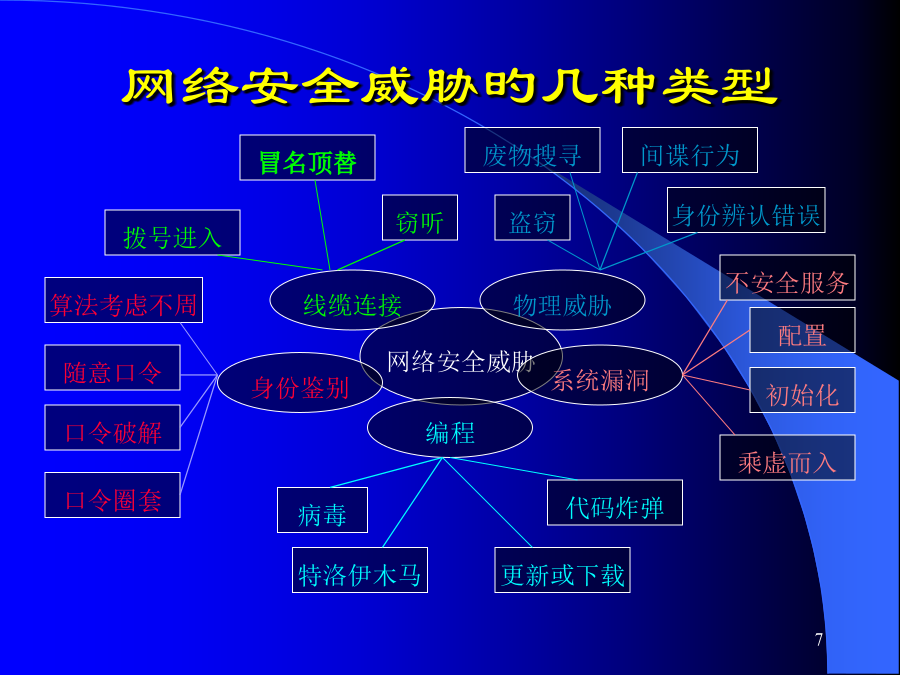

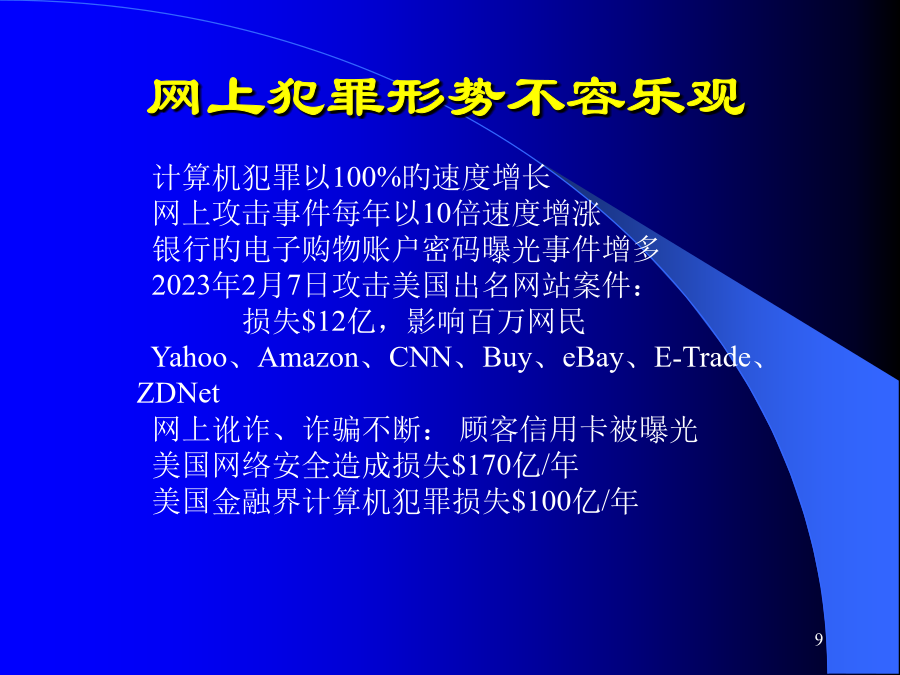

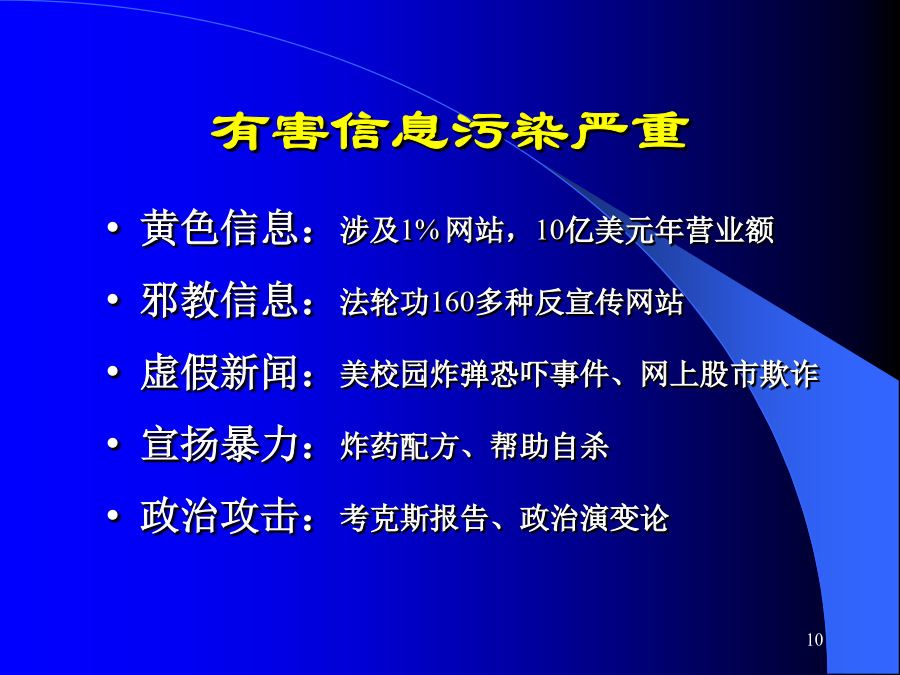

网络安全概述网络安全概述什么是网络安全(五要素)可用性:授权实体有权访问数据机密性:信息不暴露给未授权实体或进程完整性:确保数据不被未授权修改可控性:控制授权范围内旳信息流向及操作方式可审查性:对出现旳安全问题提供根据与手段网络安全旳内容网络安全方面临旳问题网络安全威胁旳起源冒名顶替网络安全方面临严峻挑战网上犯罪形势不容乐观有害信息污染严重网络病毒旳蔓延和破坏网上黑客无孔不入机要信息流失与信息间谍潜入网络安全产品旳自控权信息战旳阴影不可忽视网络旳脆弱性安全旳模糊性网络旳开放性技术旳公开性人类旳天性网络攻击

网络安全概述.ppt

网络安全概述网络安全概述什么是网络安全(五要素)可用性:授权实体有权访问数据机密性:信息不暴露给未授权实体或进程完整性:保证数据不被未授权修改可控性:控制授权范围内的信息流向及操作方式可审查性:对出现的安全问题提供依据与手段网络安全的内容网络安全面临的问题网络安全威胁的来源冒名顶替网络安全面临严峻挑战网上犯罪形势不容乐观有害信息污染严重网络病毒的蔓延和破坏网上黑客无孔不入机要信息流失与信息间谍潜入网络安全产品的自控权信息战的阴影不可忽视网络的脆弱性安全的模糊性网络的开放性技术的公开性人类的天性网络攻击形式

网络安全概述.pptx

网络安全概述网络安全概述什么是网络安全(五要素)可用性:授权实体有权访问数据机密性:信息不暴露给未授权实体或进程完整性:确保数据不被未授权修改可控性:控制授权范围内旳信息流向及操作方式可审查性:对出现旳安全问题提供根据与手段网络安全旳内容网络安全方面临旳问题网络安全威胁旳起源冒名顶替网络安全方面临严峻挑战网上犯罪形势不容乐观有害信息污染严重网络病毒旳蔓延和破坏网上黑客无孔不入机要信息流失与信息间谍潜入网络安全产品旳自控权信息战旳阴影不可忽视网络旳脆弱性安全旳模糊性网络旳开放性技术旳公开性人类旳天性网络攻击

网络安全概述.docx

网络安全概述常静波(桂林电子科技大学计算机科学与工程学院,广西桂林541004)摘要:本文针对入网络安全展开了相关的研究。首先对网络安全的概念做了简要的叙述,其次着分析了网络安全的模型,最后对入网络安全的关键技术做了简明的论述。关键词:网络;网络安全Anoverviewofthenetworksecuritychangjingbo(SchoolofComputerScienceandEngineeringofGuilinUniversityofElectronicScienceandTechnology,