网络安全概述ppt课件.ppt

天马****23

亲,该文档总共60页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络安全概述ppt课件.ppt

韩山师院网络与教育技术中心内容提要据联邦调查局统计,美国每年因网络安全造成的损失高达75亿美元。据美国金融时报报道,世界上平均每20秒就发生一次入侵国际互联网络的计算机安全事件,三分之一的防火墙被突破。操作系统本身的安全漏洞防火墙存在安全缺陷和规则配置不合理来自内部网用户的安全威胁缺乏有效的手段监视、评估网络的安全性TCP/IP协议族软件本身缺乏安全性电子邮件病毒、Web页面中存在恶意的Java/ActiveX控件应用服务的访问控制、安全设计存在漏洞线路窃听。指利用通信介质的电磁泄漏或搭线窃听等手段获取非

网络安全技术概述ppt课件.ppt

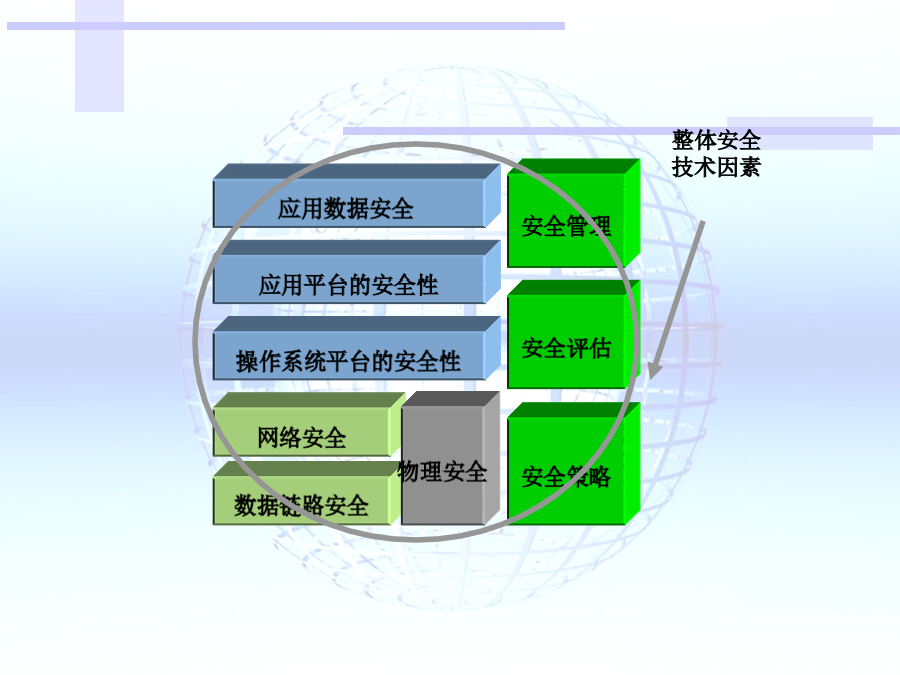

1.1网络安全的基本问题第1章网络安全技术概述广义上讲,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全所要研究的领域。网络安全的特征(1)保密性:信息不泄露给非授权的用户、实体或过程,或供其利用的特性。(2)完整性:数据未经授权不能进行改变的特性。(3)可用性:可被授权实体访问并按需求使用的特性,即当需要时应能存取所需的信息。(4)可控性:对信息的传播及内容具有控制能力。网络安全现状安全工作的目的网络安全涉及知识领域综合而言,网络安全的基本问题包括物理安全威胁、操

第1章--网络安全技术概述ppt课件.ppt

第1章网络安全技术概述1.1网络安全的基本问题广义上讲,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全所要研究的领域。网络安全的特征(1)保密性:信息不泄露给非授权的用户、实体或过程,或供其利用的特性。(2)完整性:数据未经授权不能进行改变的特性。(3)可用性:可被授权实体访问并按需求使用的特性,即当需要时应能存取所需的信息。(4)可控性:对信息的传播及内容具有控制能力。网络安全现状安全工作的目的网络安全涉及知识领域综合而言,网络安全的基本问题包括物理安全威胁、操

网络安全概述(ppt 44页).pptx

计算机网络安全技术本章要点网络安全的基本概念网络安全现状主要的网络安全威胁主要的网络安全威胁威胁的主要表现形式网络出现安全威胁的原因网络安全措施网络安全机制网络安全设计准则计算机网络安全技术本章要点OSI和TCP/IP参考模型的对应关系TCP/IP协议及安全机制TCP/IP协议工作过程TCP/IP协议的脆弱性网络命令与安全计算机网络安全技术本章要点密码学的发展历史香农模型密码学的作用密码分析密码系统对称密码体制非对称密钥密码体制公开密钥密码体制与常规密码体制的比较混合加密体制认证技术数字证书数字证书链路加

网络安全概述(ppt 64页).pptx

计算机网络安全网络安全概论安全方法学安全的三维结构引言计算机网络安全信息的安全需求网络的不安全因素网络系统的脆弱性NOS(NetworkOperatingSystem)体系结构本身就是不安全的--操作系统程序的动态连接性。操作系统可以创建进程,这些进程可在远程节点上创建与激活,被创建的进程可以继续创建进程。NOS为维护方便而预留的无口令入口也是黑客的通道。数据的可访问性:数据可容易地被拷贝而不留任何痕迹硬件和软件故障:硬盘故障、电源故障、芯片主板故障操作系统和应用软件故障电磁泄漏:网络端口、传输线路和处理