一种基于随机延时的面向AES算法的抗功耗攻击方法.pdf

是来****文章

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于随机延时的面向AES算法的抗功耗攻击方法.pdf

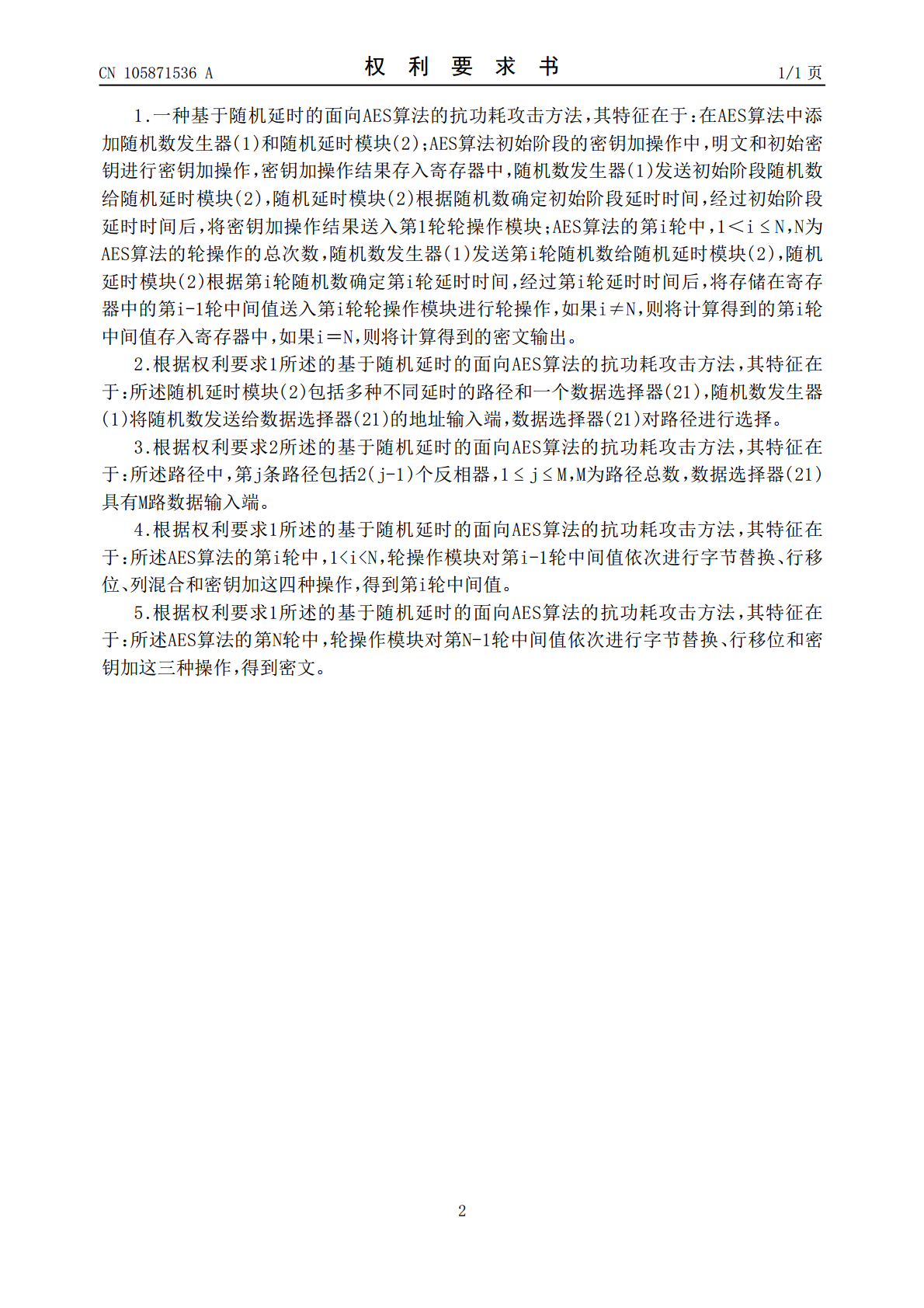

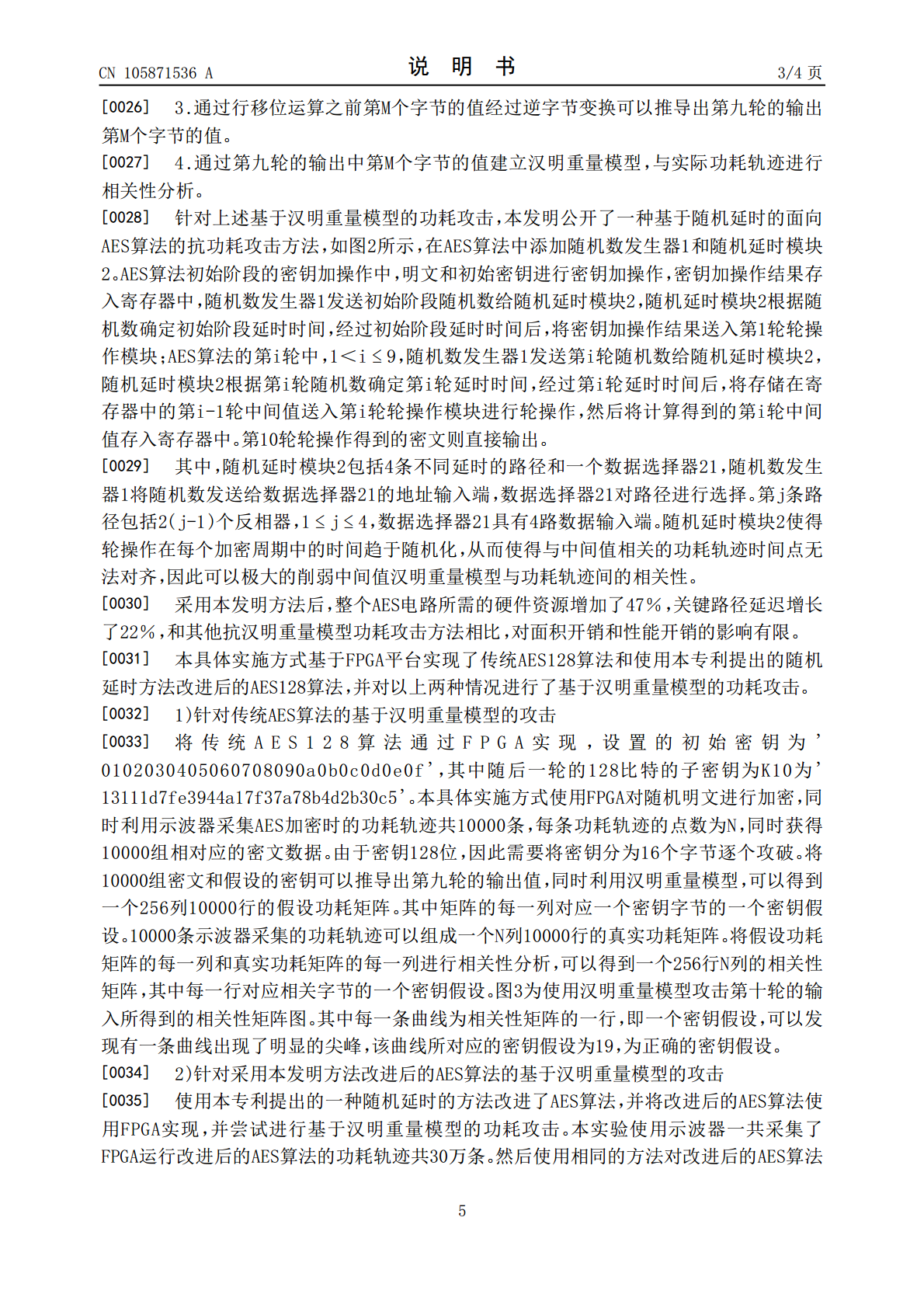

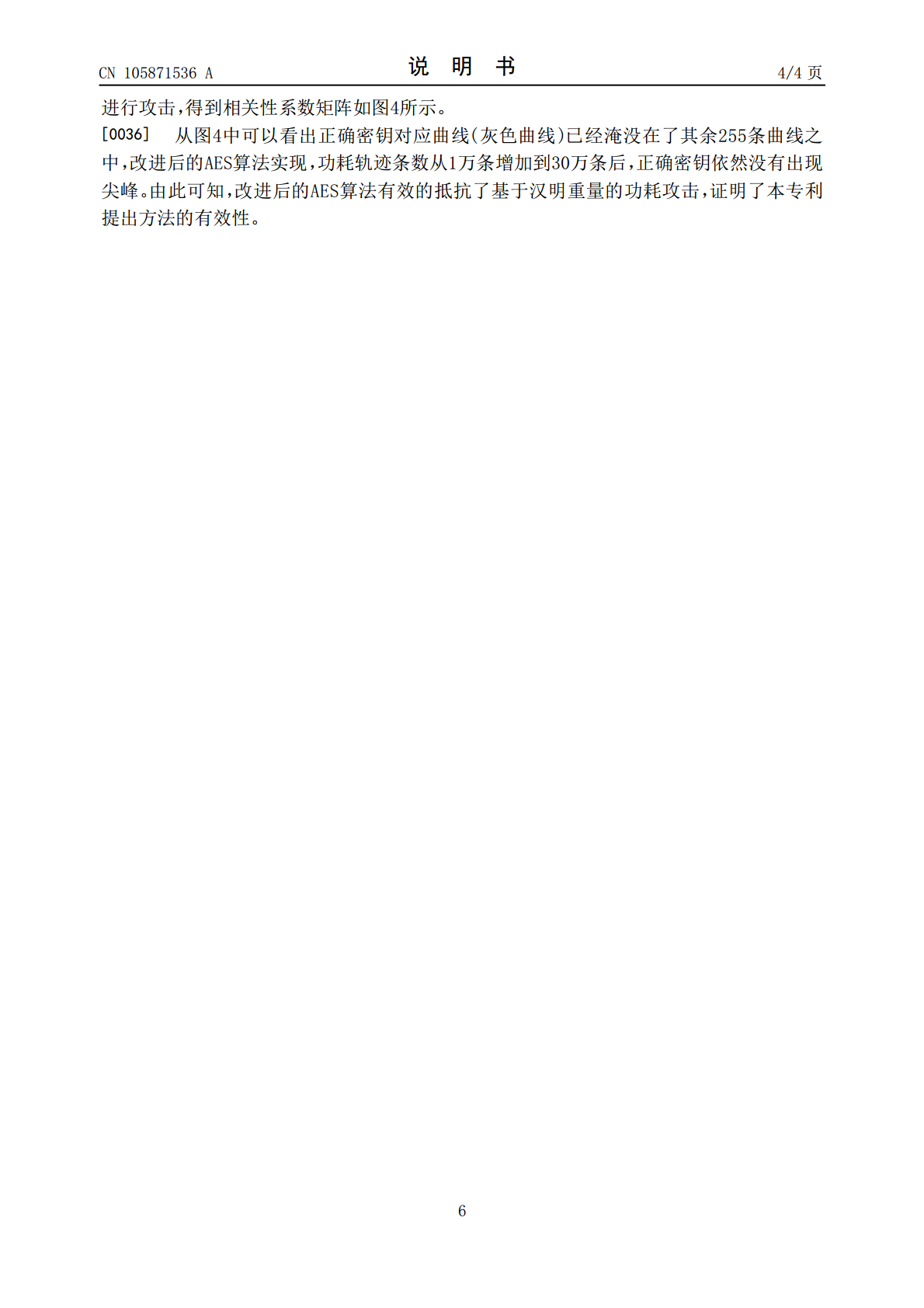

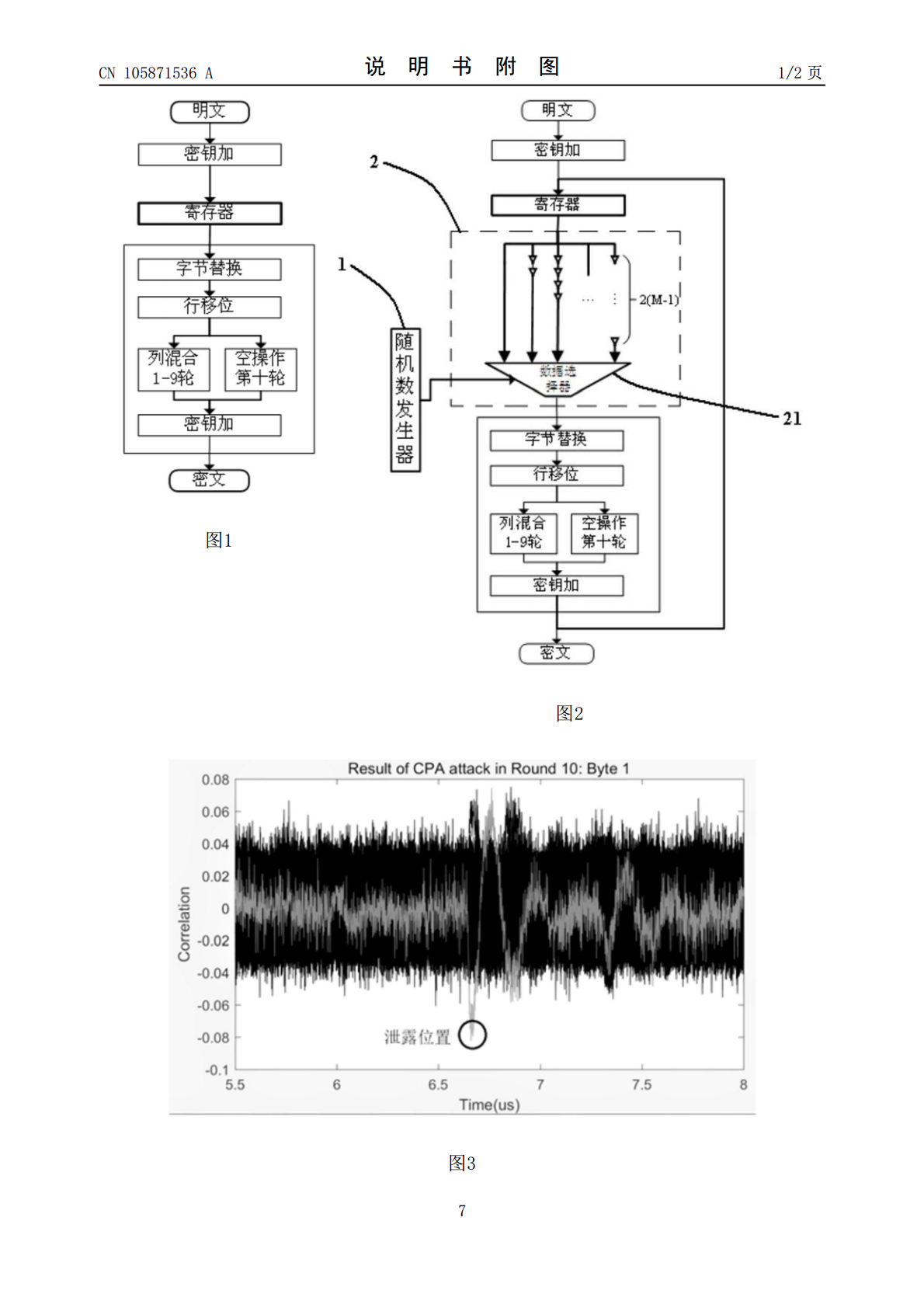

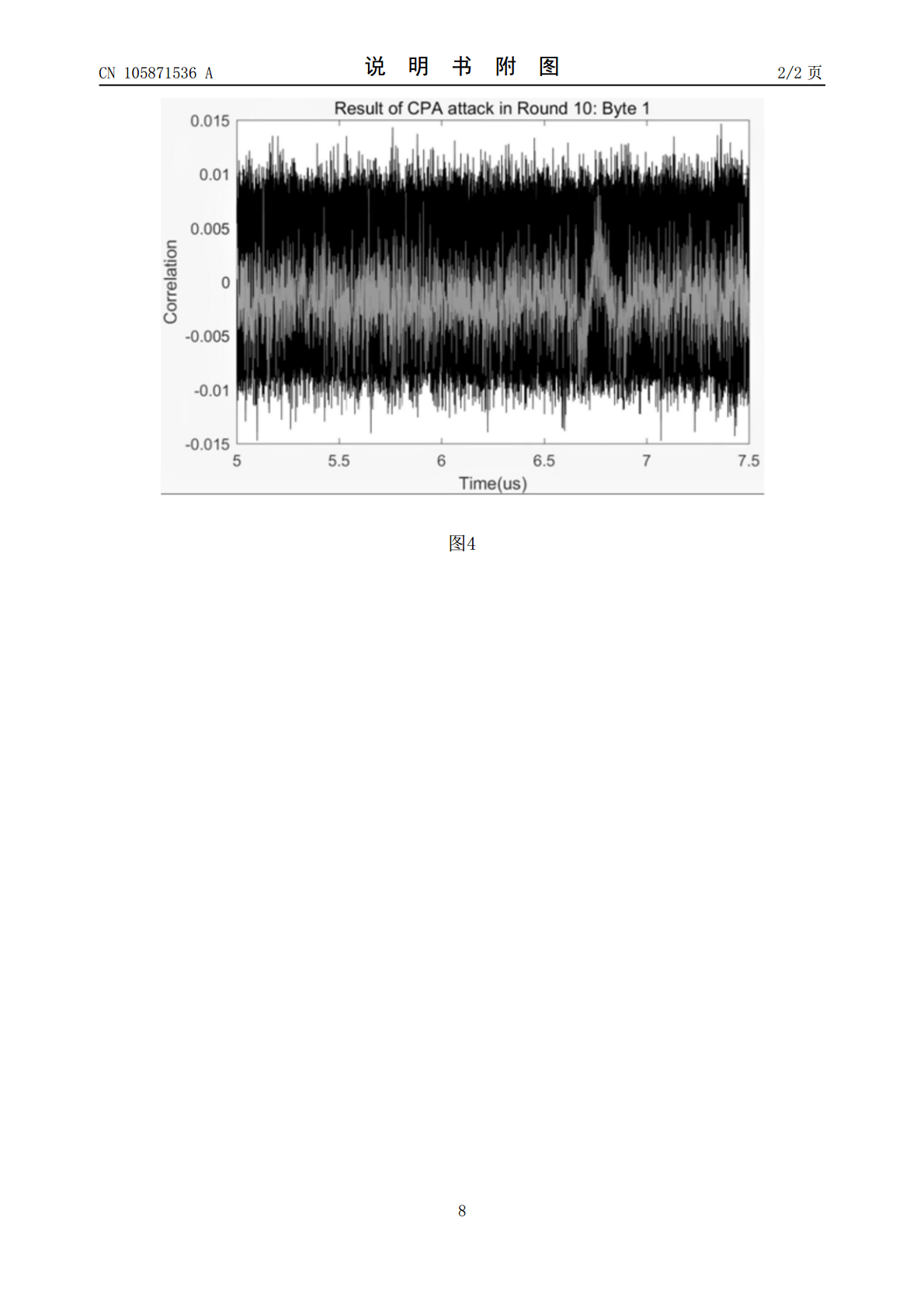

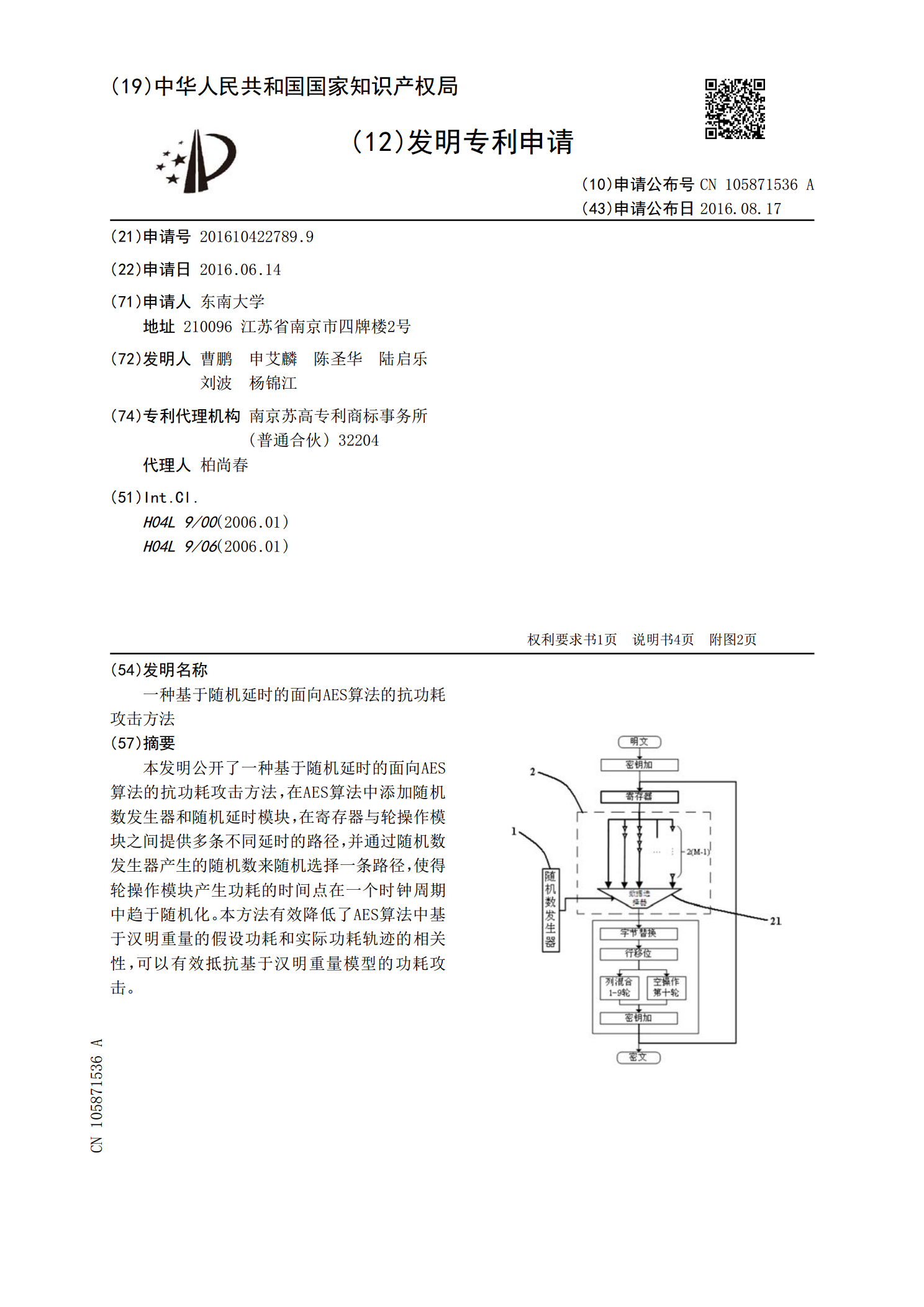

本发明公开了一种基于随机延时的面向AES算法的抗功耗攻击方法,在AES算法中添加随机数发生器和随机延时模块,在寄存器与轮操作模块之间提供多条不同延时的路径,并通过随机数发生器产生的随机数来随机选择一条路径,使得轮操作模块产生功耗的时间点在一个时钟周期中趋于随机化。本方法有效降低了AES算法中基于汉明重量的假设功耗和实际功耗轨迹的相关性,可以有效抵抗基于汉明重量模型的功耗攻击。

一种基于随机延时的面向DES算法的抗功耗攻击方法.pdf

本发明公开了一种基于随机延时的面向DES算法的抗功耗攻击方法,在DES算法中添加随机数发生器和随机延时模块,在寄存器与轮操作模块之间提供多条不同延时的路径,并通过随机数发生器产生的随机数来随机选择一条路径,使得轮操作模块产生功耗的时间点在一个时钟周期中趋于随机化。本发明有效降低了DES算法中基于汉明重量的假设功耗和实际功耗轨迹的相关性,可以有效抵抗基于汉明重量模型的功耗攻击。

一种AES加密方法和基于及的抗功耗攻击方法.pdf

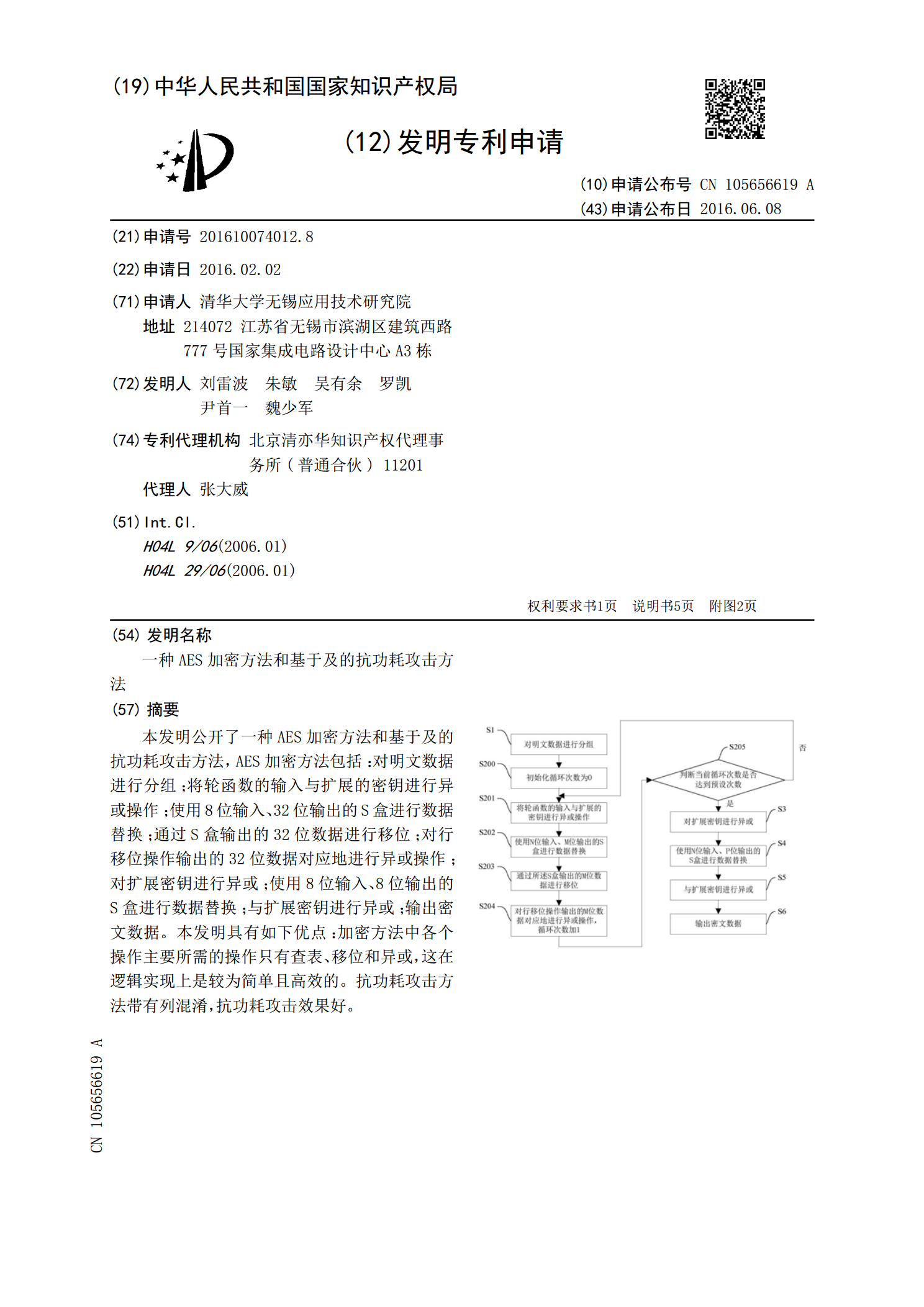

本发明公开了一种AES加密方法和基于及的抗功耗攻击方法,AES加密方法包括:对明文数据进行分组;将轮函数的输入与扩展的密钥进行异或操作;使用8位输入、32位输出的S盒进行数据替换;通过S盒输出的32位数据进行移位;对行移位操作输出的32位数据对应地进行异或操作;对扩展密钥进行异或;使用8位输入、8位输出的S盒进行数据替换;与扩展密钥进行异或;输出密文数据。本发明具有如下优点:加密方法中各个操作主要所需的操作只有查表、移位和异或,这在逻辑实现上是较为简单且高效的。抗功耗攻击方法带有列混淆,抗功耗攻击效果好。

基于随机掩码的AES算法抗DPA攻击硬件实现.docx

基于随机掩码的AES算法抗DPA攻击硬件实现基于随机掩码的AES算法抗DPA攻击硬件实现摘要:随着信息技术的快速发展,密码学的安全性显得尤为重要。在各种密码学算法中,对称加密算法中的AES算法是应用广泛的一种算法。然而,本论文重点关注DPA(差分功耗分析)攻击对AES算法的威胁,并提出了一种基于随机掩码的AES算法抗DPA攻击的硬件实现方案。1.引言1.1背景随着信息技术的迅猛发展,数据安全性逐渐成为人们关注的焦点之一。然而,各种密码学算法都存在着一定的漏洞和攻击手段。其中,DPA攻击是一种高效的对称加密

基于随机加法链的抗功耗攻击的方法.pdf

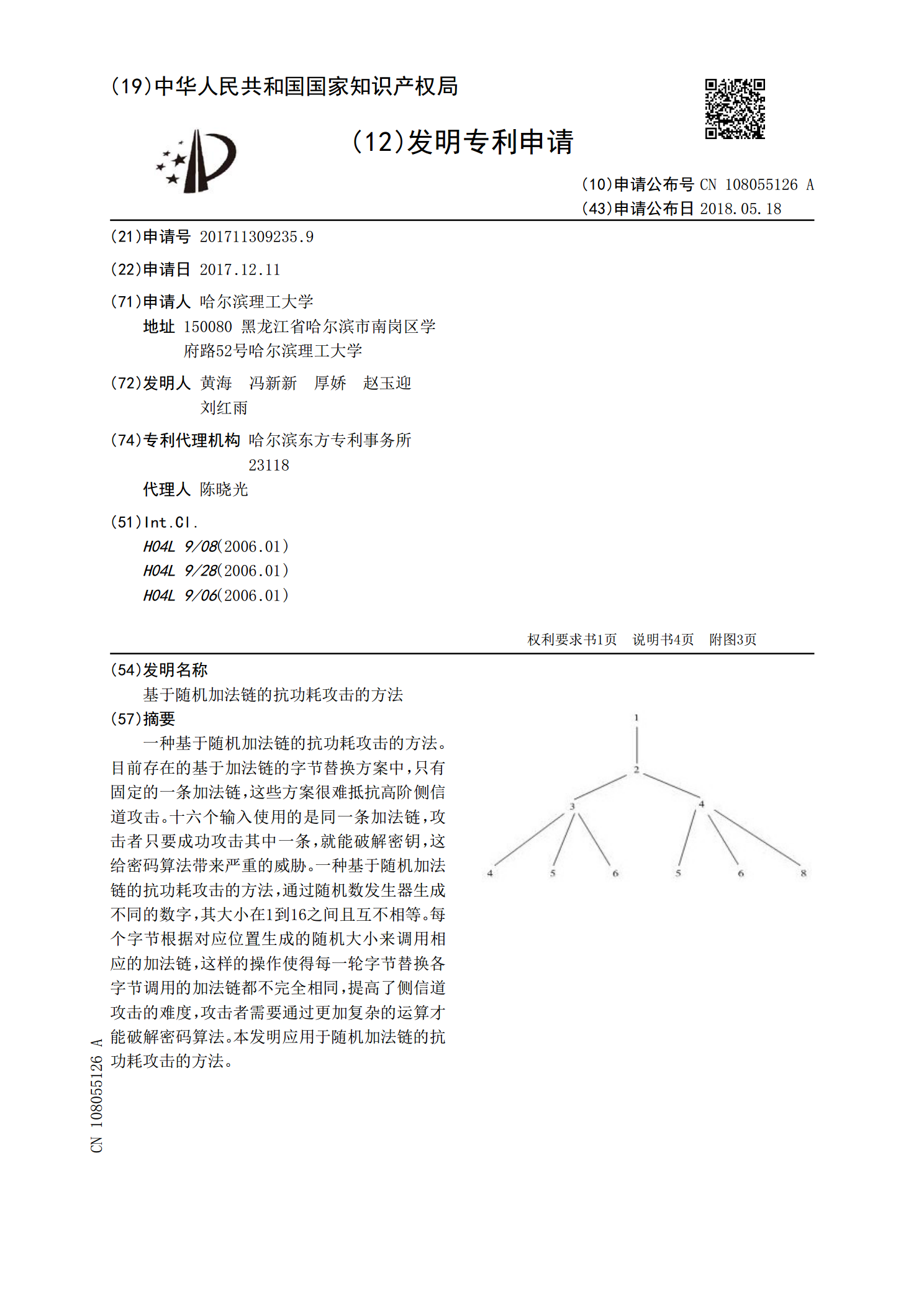

一种基于随机加法链的抗功耗攻击的方法。目前存在的基于加法链的字节替换方案中,只有固定的一条加法链,这些方案很难抵抗高阶侧信道攻击。十六个输入使用的是同一条加法链,攻击者只要成功攻击其中一条,就能破解密钥,这给密码算法带来严重的威胁。一种基于随机加法链的抗功耗攻击的方法,通过随机数发生器生成不同的数字,其大小在1到16之间且互不相等。每个字节根据对应位置生成的随机大小来调用相应的加法链,这样的操作使得每一轮字节替换各字节调用的加法链都不完全相同,提高了侧信道攻击的难度,攻击者需要通过更加复杂的运算才能破解密