基于宏微观混沌映射的散列函数及在图像加密中的应用研究的开题报告.docx

快乐****蜜蜂

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

基于宏微观混沌映射的散列函数及在图像加密中的应用研究的开题报告.docx

基于宏微观混沌映射的散列函数及在图像加密中的应用研究的开题报告一、选题背景及意义散列函数在信息安全领域中扮演着重要的角色,它是一种将任意长度的数据映射为固定长度的散列值的技术。在现实生活中,密码学算法、数字签名、数据完整性检验等场合中都需要使用到散列函数。因此,设计高效、安全的散列函数至关重要。目前,多种散列函数算法被广泛应用,如MD5,SHA-1等。然而,这些算法的安全性已经被不断地挑战,因此需要新的散列函数来保障数据的安全性。混沌映射是一类具有高度复杂的动力学行为的非线性映射,它们具有高度混沌性、敏感

基于宏微观混沌映射的散列函数及在图像加密中的应用研究的任务书.docx

基于宏微观混沌映射的散列函数及在图像加密中的应用研究的任务书任务书一、任务背景随着信息技术的快速发展,信息安全的需求也越来越强烈。散列函数作为信息安全领域中的一种重要技术手段,被广泛应用在数据加密、身份认证、数字签名等方面。近年来,混沌系统作为一种新兴的不确定性系统,在散列函数的设计中得到了广泛的应用。本项目旨在研究基于宏微观混沌映射的散列函数设计方法及其在图像加密中的应用,探讨混沌系统在信息安全领域中的新应用。通过本项目的设计与实现,为信息安全领域提供新的解决方案,提高信息传输的安全性及可靠性。二、任务

基于混沌映射的散列函数加密算法分析及设计.pptx

汇报人:CONTENTS添加章节标题混沌映射的基本原理混沌理论概述常见的混沌映射模型混沌映射的特性散列函数加密算法简介散列函数的概念常见的散列函数加密算法散列函数加密算法的应用场景基于混沌映射的散列函数加密算法设计算法设计思路算法流程图算法参数设置与调整算法性能分析与测试安全性分析效率分析测试数据与结果性能对比分析算法优缺点与改进方向算法优点算法缺点改进方向与未来发展实际应用案例与场景分析网络安全领域应用数据存储与传输安全应用其他领域的应用案例汇报人:

基于混沌映射的散列算法研究的开题报告.docx

基于混沌映射的散列算法研究的开题报告一、选题背景随着计算能力的提高和互联网的普及,安全性对于信息传输和存储变得越来越重要。而在信息安全领域,散列算法是一种重要的技术手段,它能够将任意长度的信息转换为固定长度的哈希值,并保证数据的完整性、不可伪造性和唯一性。目前,常用的散列算法有MD5、SHA-1、SHA-256等,但这些算法都存在一些弊端,例如MD5算法已经被证明存在碰撞漏洞。因此,如何设计一种更加安全可靠的散列算法成为了研究的热点和难点之一。混沌映射作为一种非线性、复杂且具有高度随机性的动态系统,在信号

基于Arnold映射和多移位映射函数的延迟混沌图像加密方法.pdf

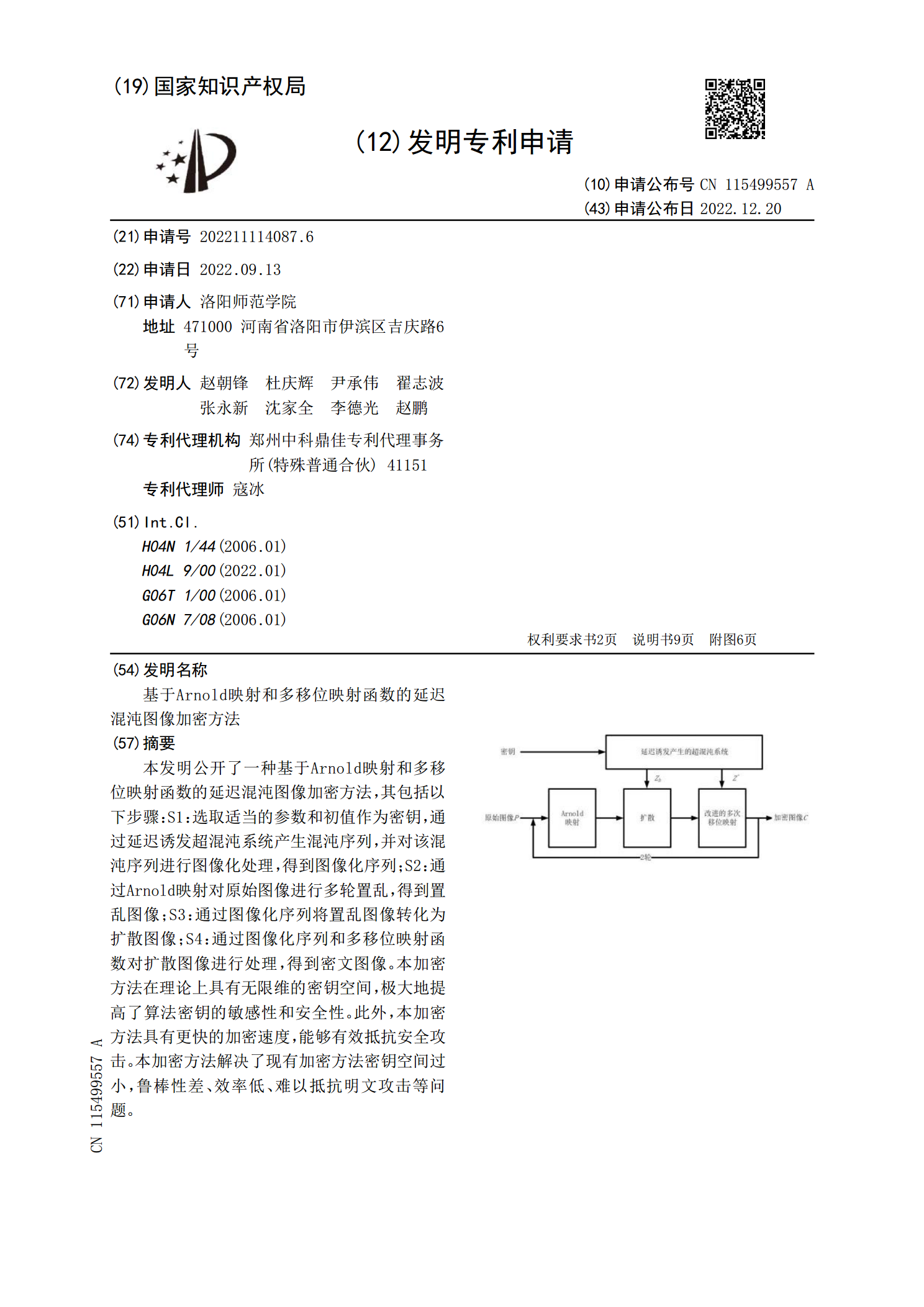

本发明公开了一种基于Arnold映射和多移位映射函数的延迟混沌图像加密方法,其包括以下步骤:S1:选取适当的参数和初值作为密钥,通过延迟诱发超混沌系统产生混沌序列,并对该混沌序列进行图像化处理,得到图像化序列;S2:通过Arnold映射对原始图像进行多轮置乱,得到置乱图像;S3:通过图像化序列将置乱图像转化为扩散图像;S4:通过图像化序列和多移位映射函数对扩散图像进行处理,得到密文图像。本加密方法在理论上具有无限维的密钥空间,极大地提高了算法密钥的敏感性和安全性。此外,本加密方法具有更快的加密速度,能够有