通过比特混合器生成密码轮密钥的方法和系统.pdf

是秋****写意

亲,该文档总共33页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

通过比特混合器生成密码轮密钥的方法和系统.pdf

通过比特混合器生成密码轮密钥的方法和系统。公开了生成用于加密操作的轮密钥的系统和方法。所述系统和方法可使用逻辑电路,所述逻辑电路可操作用于:获得第一输入和第二输入;对第一输入和第二输入中的每一个执行比特混合器操作;以及基于所述执行生成轮密钥。第一输入包括密钥材料的多个相等大小的子密钥、密码密钥,所述密钥材料被分成多个相等大小的密钥材料子块,第二输入包括随机输入、一个或更多个先前轮密钥或轮数。加密操作包括密码、散列函数或流生成器。比特混合器操作包括异或(XOR)树、替换‑置换网络、或双混合Feistel网络

光学加密终端、密码术密钥分配系统和在密码术密钥分配系统中生成密码术密钥的方法.pdf

在一个方面,本发明提供了一种光学加密终端,用于在具有至少两个光学加密终端的密码术密钥分配系统中生成和分配密码术密钥信号。光学加密终端包括电子处理单元,并且光学加密终端被配置为选择性地接收由电磁辐射源生成的光学输入信号,以及由另外的光学加密终端生成的光学输入信号,并选择性地向检测元件输出第一光学输出信号和向另外的光学加密终端输出第二光学输出信号,其中第一光学输出信号是基于由另外的光学加密终端生成的光学输入信号,并根据在光学加密终端处设置的光学加密图案进行变换。此外,光学加密终端被配置为使用电子处理单元,基于

一种轮密钥动态生成对称密码的电路及方法.pdf

本发明适用于数字电路技术领域,提供了一种轮密钥动态生成对称密码的电路及方法,所述电路包括:轮密钥迭代寄存器堆、数据迭代寄存器堆、第一轮操作单元和第二轮操作单元,轮密钥迭代寄存器堆的输出端连接第一轮操作单元的输入端,第一轮操作单元的输出端连接轮密钥迭代寄存器堆的输入端;数据迭代寄存器堆的输出端与轮密钥迭代寄存器堆的输出端连接第二轮操作单元的输入端,第二轮操作单元的输出端连接数据迭代寄存器堆的输入端,所述第一轮操作单元和所述第二轮操作单元分别用于在每个时钟上升沿对轮密钥和数据迭代寄存器堆的数据进行更新。本发明

256比特位密钥扩展系统及方法.pdf

本发明公开了一种基于高级加密标准AES的256比特位密钥扩展系统及方法,主要解决现有256比特AES加密算法中密钥扩展过程的低效率以及高功耗问题。其实现过程是:在密钥扩展的第一轮对初始密钥进行存储,取前4列作为该轮密钥扩展的轮密钥,并进行字循环、字节替换、按位异或操作;根据序号n执行新一次字节替换和二次按位异或操作;将两次按位异或操作结果作为轮密钥存储在本地寄存器和外部存储单元中,供加密流程读取使用;之后每轮都对前一轮所得轮密钥重复上述操作,直到得到所有14个轮密钥,结束密钥扩展。本发明能够兼顾密钥扩展的

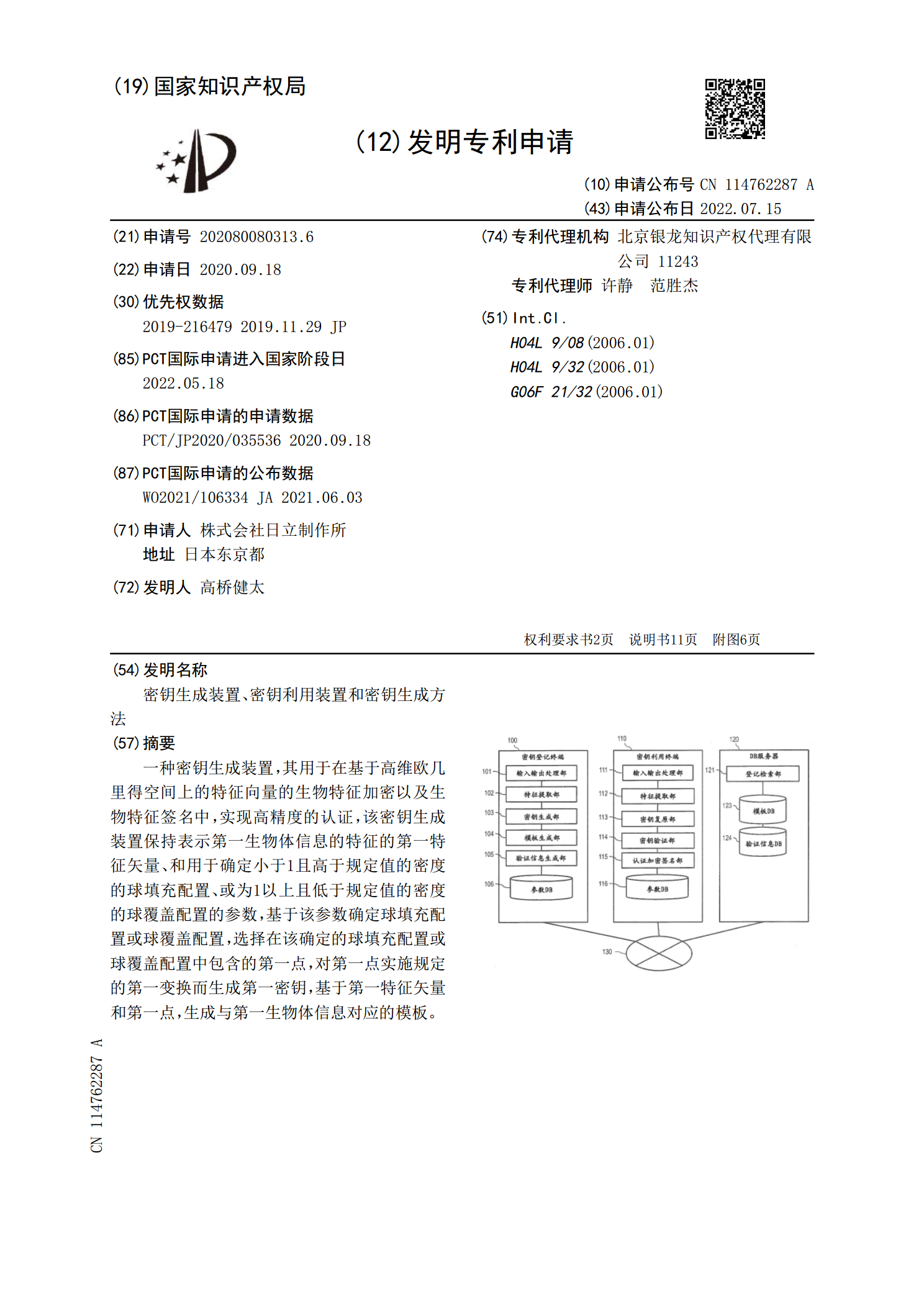

密钥生成装置、密钥利用装置和密钥生成方法.pdf

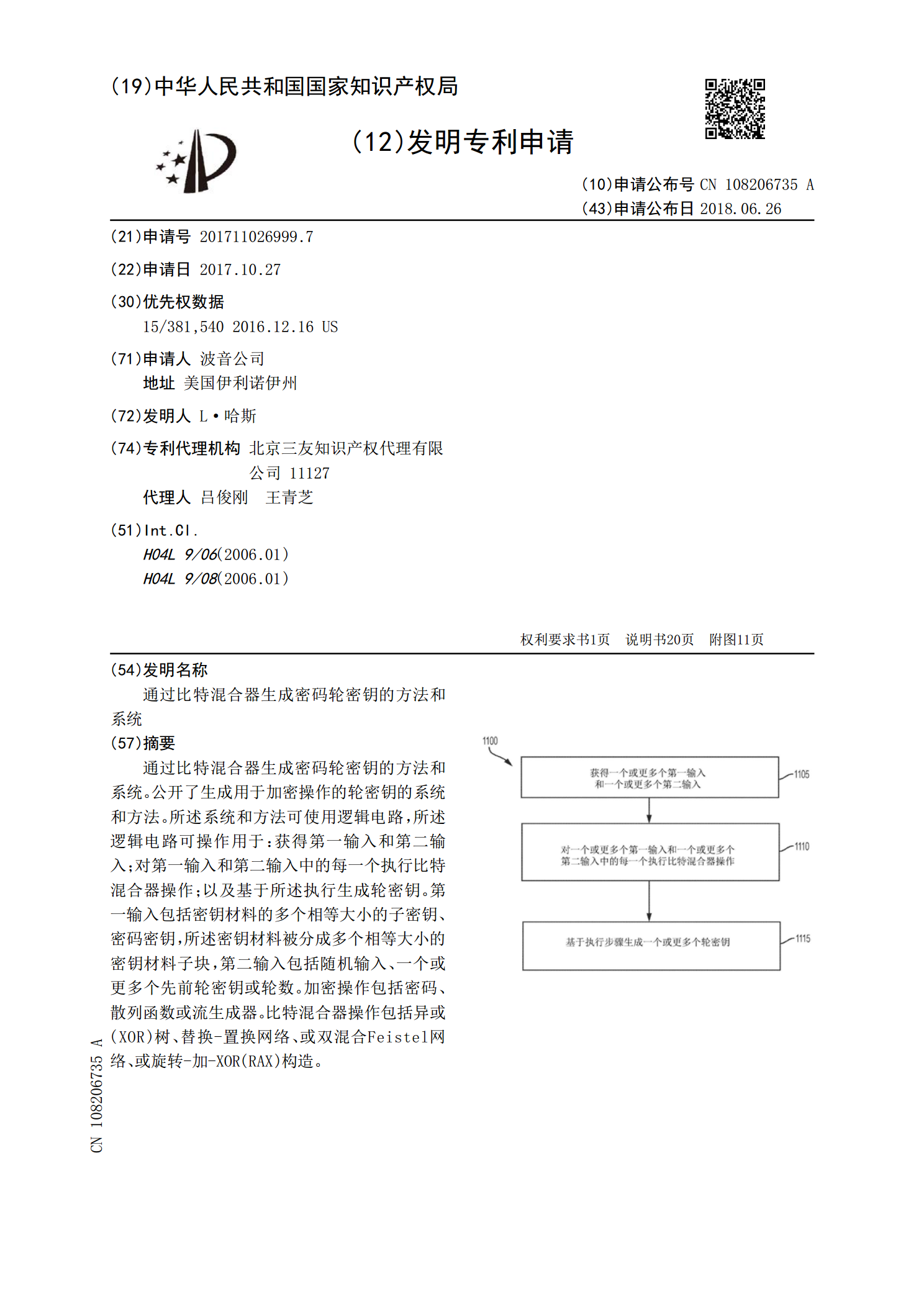

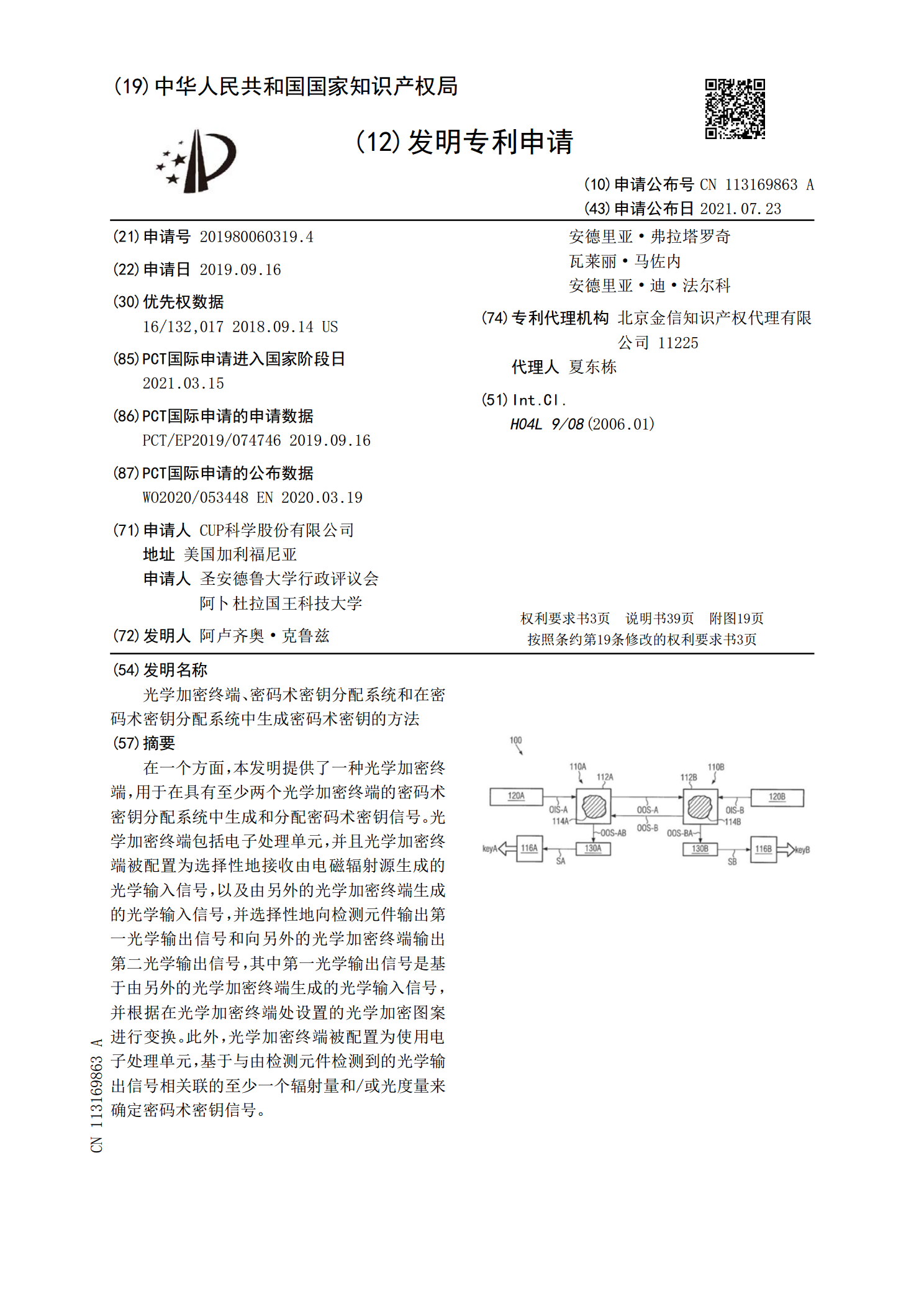

一种密钥生成装置,其用于在基于高维欧几里得空间上的特征向量的生物特征加密以及生物特征签名中,实现高精度的认证,该密钥生成装置保持表示第一生物体信息的特征的第一特征矢量、和用于确定小于1且高于规定值的密度的球填充配置、或为1以上且低于规定值的密度的球覆盖配置的参数,基于该参数确定球填充配置或球覆盖配置,选择在该确定的球填充配置或球覆盖配置中包含的第一点,对第一点实施规定的第一变换而生成第一密钥,基于第一特征矢量和第一点,生成与第一生物体信息对应的模板。