网络基础架构ppt课件.ppt

天马****23

亲,该文档总共140页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络基础架构ppt课件.ppt

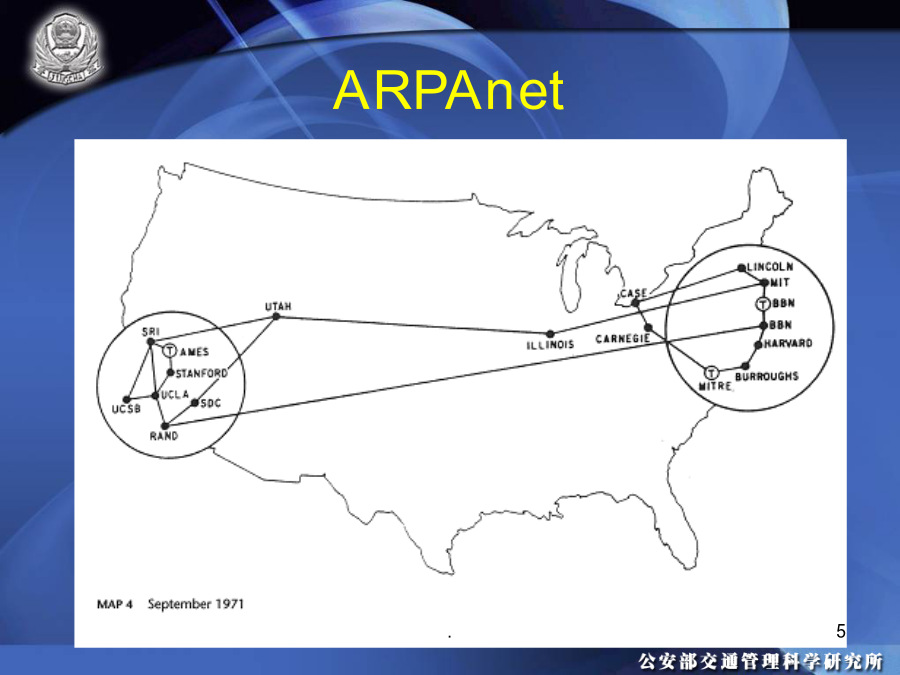

公安部交通管理科学研究所2013年6月内容概述计算机网络基础什么是计算机网络ARPAnet线缆7网卡交换机路由器OSI七层参考模型TCP/IP协议簇TCP会话连接TCP连接的终止局域网技术及解决方案局域网技术局域网技术4、局域网(以太网)设备:4)交换机:是数据链路层设备,它将较大的局域网分解成较小的子网,另每个端口下连接的单个设备或子网独享10M(或100M)分段,然后再实现分段间通信。交换机对大网进行细分,减少了从一个分段到另一个分段时不必要的网络信息流,从而解决了网络拥塞问题,提高网络整体性能。常见

网络架构拓扑图PPT课件.ppt

LAP1242AG

LTE-网络架构及UE行为PPT课件.ppt

LTE网络架构及UE行为目录LTE概述LTE概述LTE概述LTE系统架构LTE系统架构LTE系统架构LTE系统架构LTE系统架构LTE系统架构LTE系统架构LTE协议结构LTE协议结构LTE协议结构LTE协议结构UE(UserEquipment)行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为UE行为专业术语谢谢!

电子政务网络架构PPT课件.ppt

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869

VOLTE网络架构及基本原理ppt课件.ppt

VoLTE网络架构及基本原理VoLTE网络架构及基本原理VoLTE支持的业务功能(1/2)VoLTE支持的业务功能(2/2)VoLTE网络架构VoLTE网络架构-主要接口说明VoLTEQoS保障什么是注册?注册是用户向签约网络请求授权使用业务的过程VoLTE解决方案下,LTE用户根据实际的信号强度覆盖,可以由UE选择附着到CS网络或LTE网络进行注册CS网络注册:注册过程与普通CS网络用户注册过程相同LTE网络注册:终端需要先附着到EPC网络,再在IMS网络注册VoLTE涉及的基本概念——域选择VoLTE