一种基于整数化混沌映射的动态S盒生成方法.pdf

是秋****写意

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种基于整数化混沌映射的动态S盒生成方法.pdf

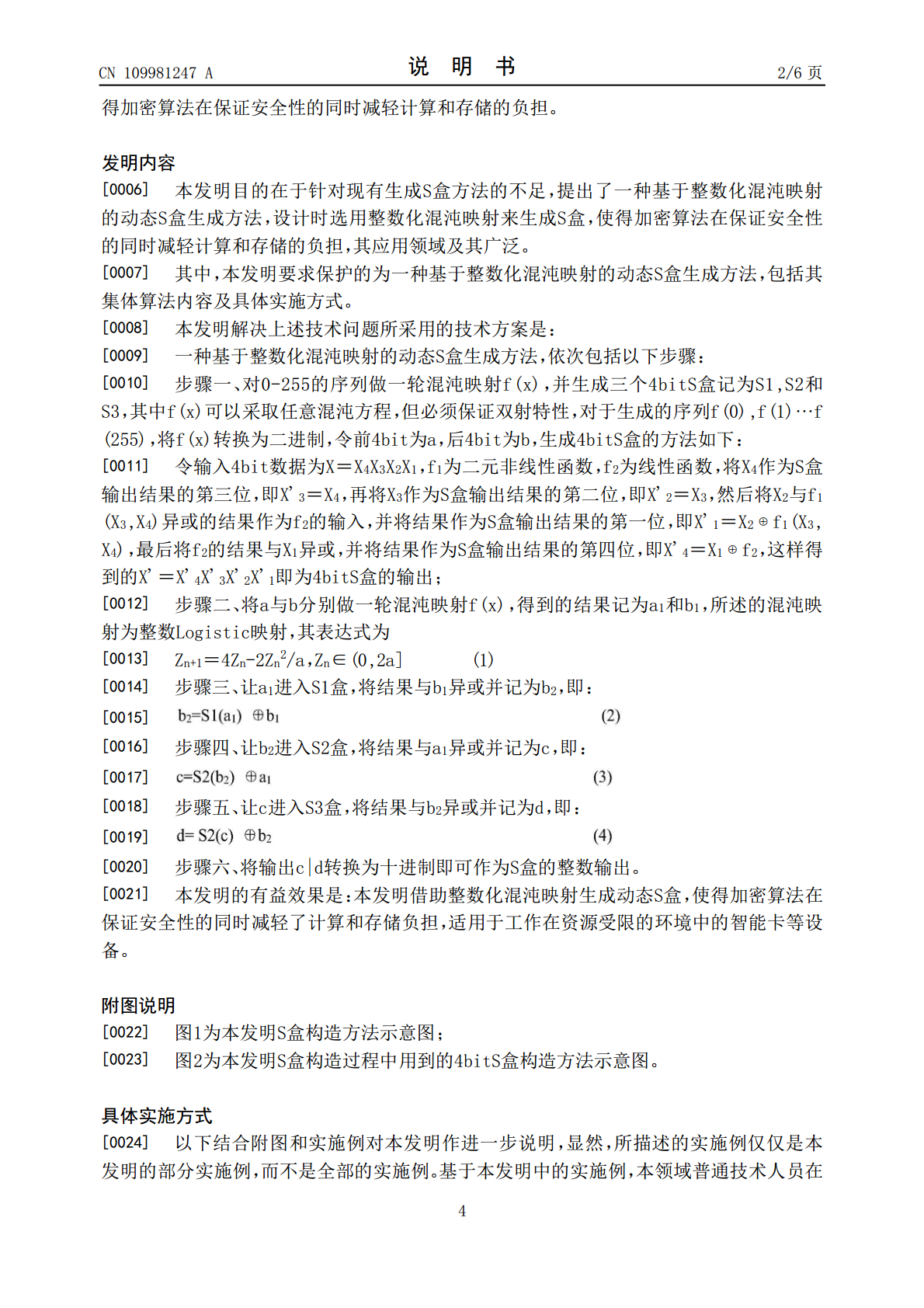

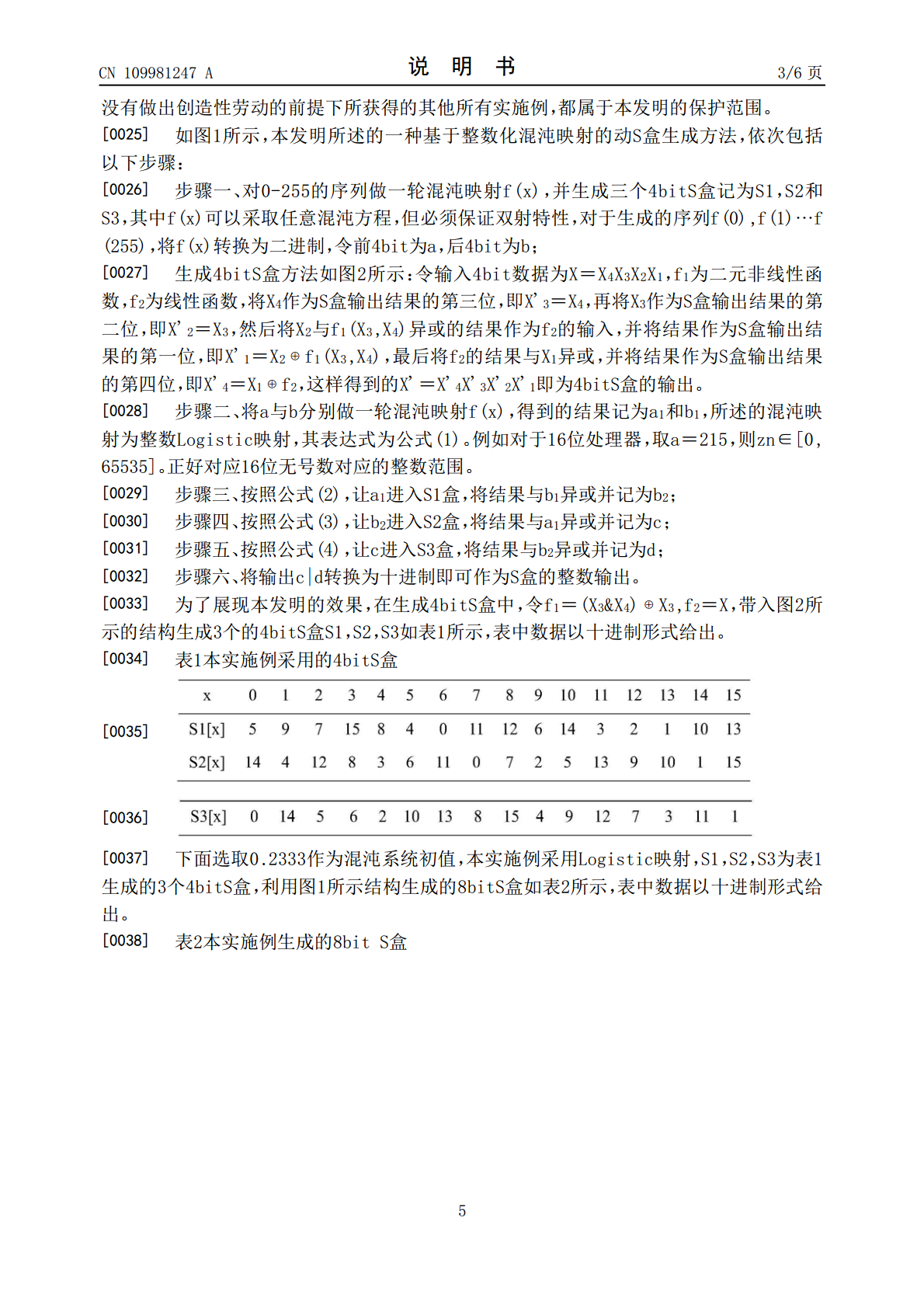

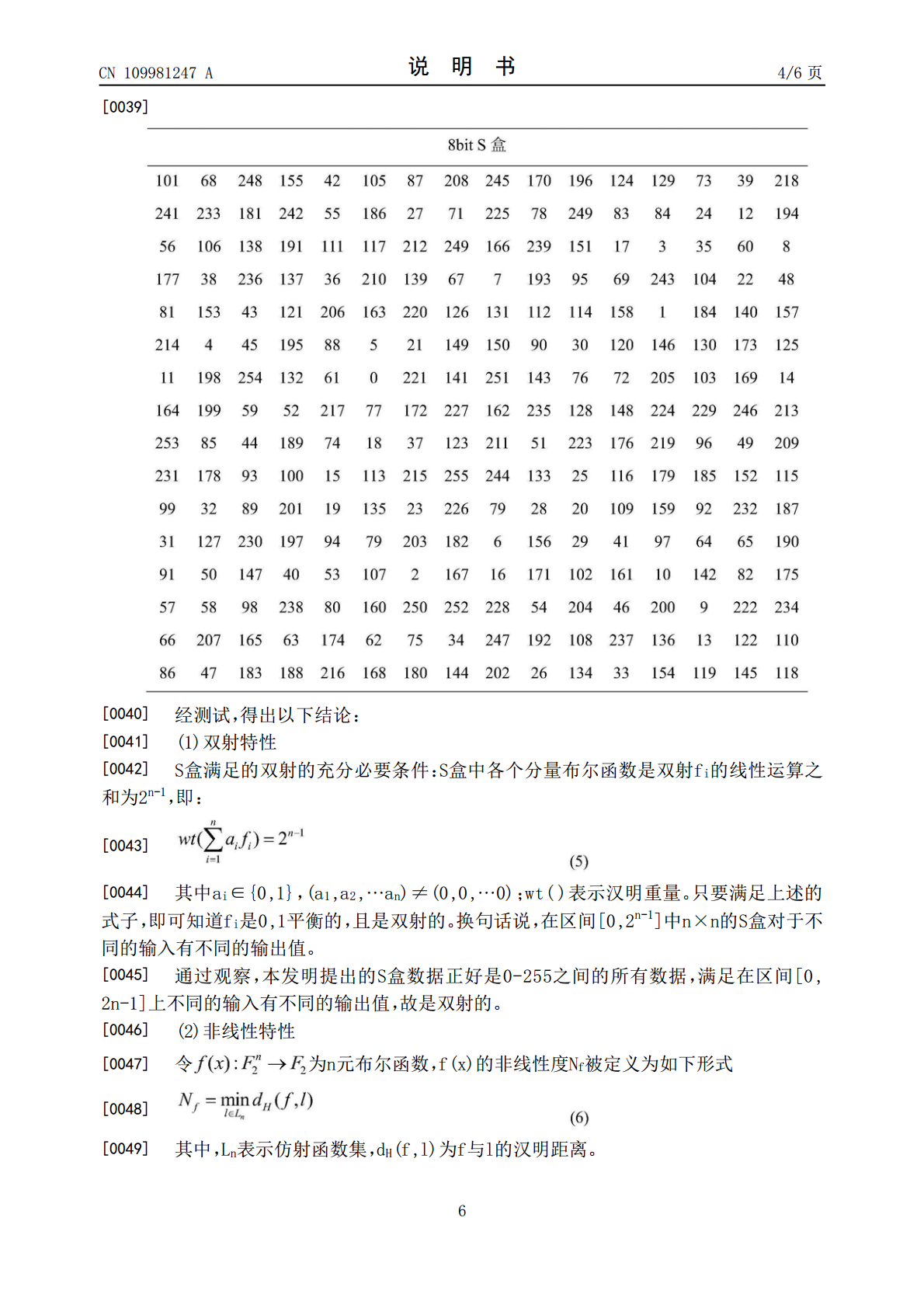

本发明公开了一种基于整数化混沌映射的动态S盒生成方法,属于物联网信息安全技术领域,依次包括以下步骤:一,对0‑255的序列做一轮混沌映射f(x),并生成三个4bitS盒记为S1,S2和S3,其中f(x)可以采取任意混沌方程,但必须保证双射特性,对于生成的序列f(0),f(1)…f(255),将f(x)转换为二进制,令前4bit为a,后4bit为b;二,将a与b分别做一轮混沌映射f(x),得到的结果记为a

一种基于S盒和混沌映射的测试数据加密方法.pdf

本发明涉及一种基于S盒和混沌映射的测试数据加密方法,技术特征在于:首先使用S盒对目标数据做预处理,然后采用Chebyshev映射生成置乱方法,再通过另一个Chebyshev映射选择并进行置乱,最后与Hybrid映射产生的混沌序列异或运算完成一轮加密。本发明提出的方法,通过一个混沌映射生成m个置乱方法,然后通过另一个混沌序列选择使用哪种置乱方法。把明文块分成8组,在一组中随机的选取置乱方法。在两轮置乱过程中会产生(m*m)/(8*8)种置乱。并且每轮置乱过程选取的排序方法都是由第一轮生成的,只不过每次的选取

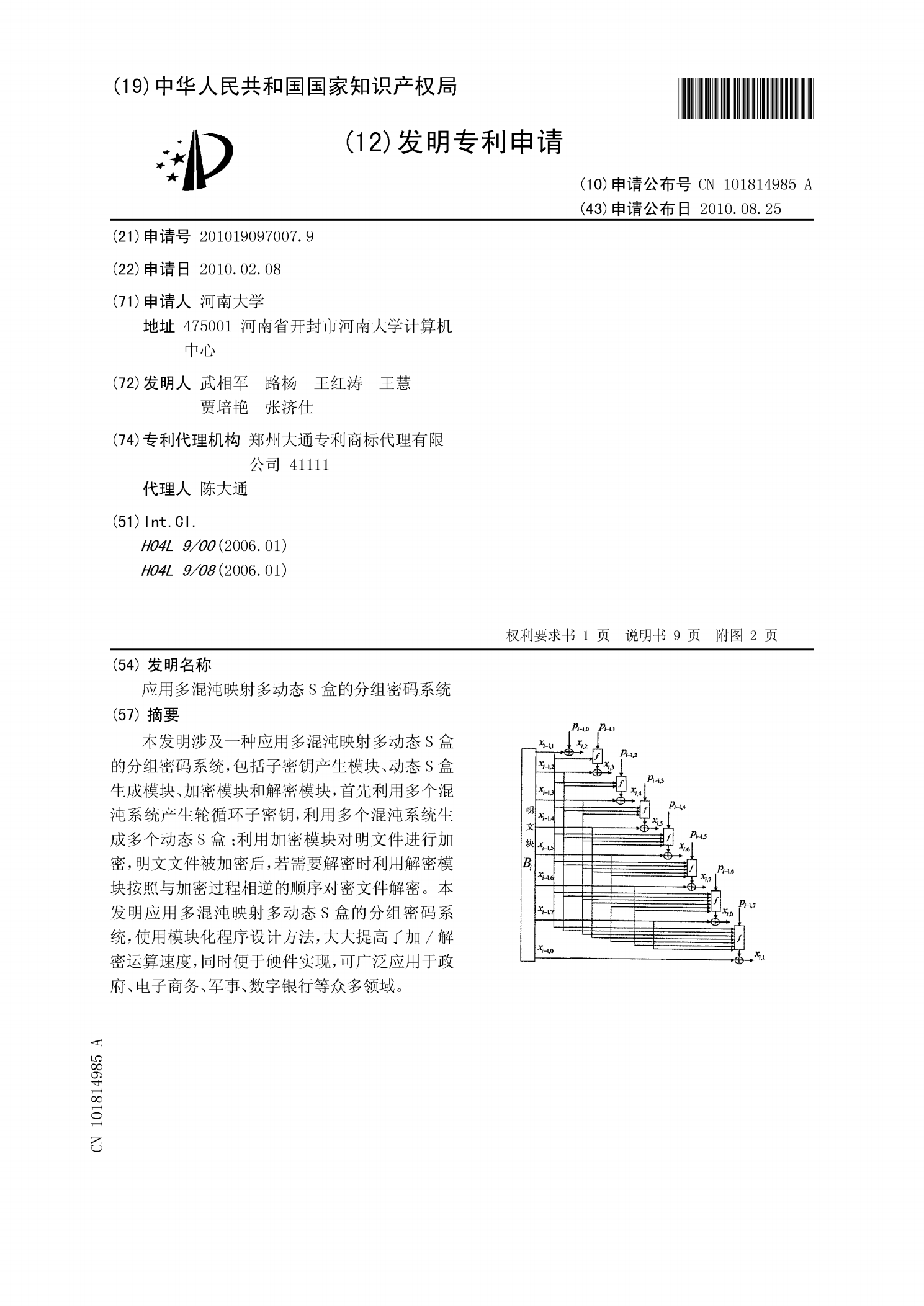

应用多混沌映射多动态S盒的分组密码系统.pdf

本发明涉及一种应用多混沌映射多动态S盒的分组密码系统,包括子密钥产生模块、动态S盒生成模块、加密模块和解密模块,首先利用多个混沌系统产生轮循环子密钥,利用多个混沌系统生成多个动态S盒;利用加密模块对明文件进行加密,明文文件被加密后,若需要解密时利用解密模块按照与加密过程相逆的顺序对密文件解密。本发明应用多混沌映射多动态S盒的分组密码系统,使用模块化程序设计方法,大大提高了加/解密运算速度,同时便于硬件实现,可广泛应用于政府、电子商务、军事、数字银行等众多领域。

基于S盒的图像混沌置乱方法.doc

基于S盒的图像混沌置乱方法摘要数字图像置乱技术,作为数字图像信息隐藏的预处理和后处理,其主要目的是将一幅有意义的图像变成一幅杂乱无章的图像,用以增加数字图像信息隐藏算法抵抗非法攻击的能力,从而增加安全性。本文以图像信息安全问题为背景,介绍了通常用于分组密码系统中的S盒的理论基础,提出了一种基于S盒的数字图像置乱方法,同时讨论了置乱算法的周期性。实验结果表明,算法具有很好的置乱效果。关键词信息安全信息隐藏S盒数字图像置乱周期性中图法分类号:TN911.73文献标识码:ADigitalImageScrambl

基于混沌动态S盒的密码算法及其应用研究的中期报告.docx

基于混沌动态S盒的密码算法及其应用研究的中期报告1.研究背景和意义密码学作为一门重要的信息安全技术,能够有效地保护敏感信息的安全性。然而,随着计算机技术的发展,传统的密码算法逐渐变得不够安全和可靠。因此,加强密码算法的研究和开发,是保障信息安全的必要措施之一。混沌理论是一种新兴的、非线性动力学的数学理论,具有高度的随机性和不可预测性。混沌动力学在密码学中得到广泛应用,尤其是基于混沌动态S盒的密码算法,因其具有高度复杂性和不可逆性而备受关注。本研究旨在探讨基于混沌动态S盒的密码算法及其应用,为提高信息安全水