一种通用的抗量子双向认证密钥协商方法(LAKA).pdf

文宣****66

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

一种通用的抗量子双向认证密钥协商方法(LAKA).pdf

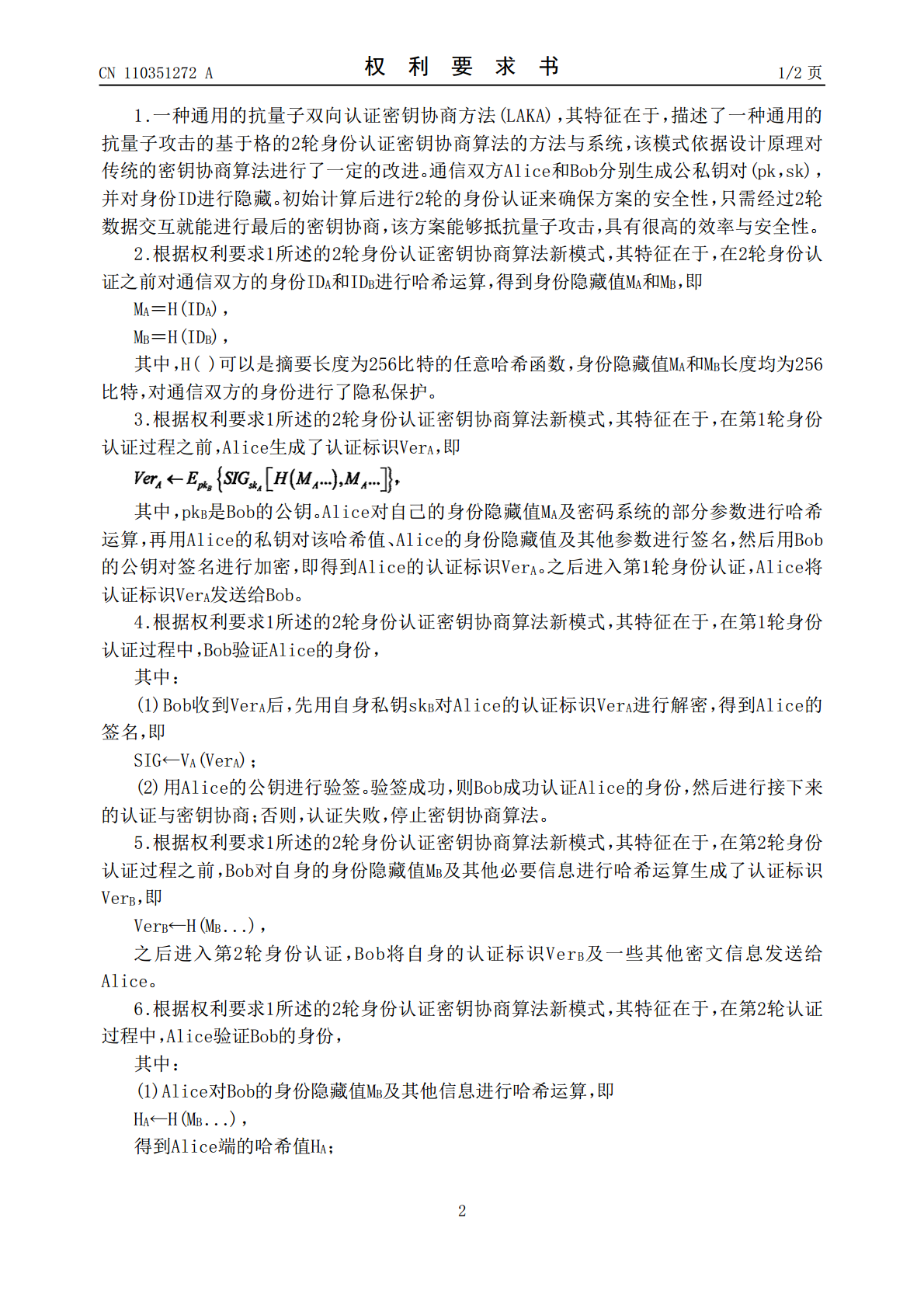

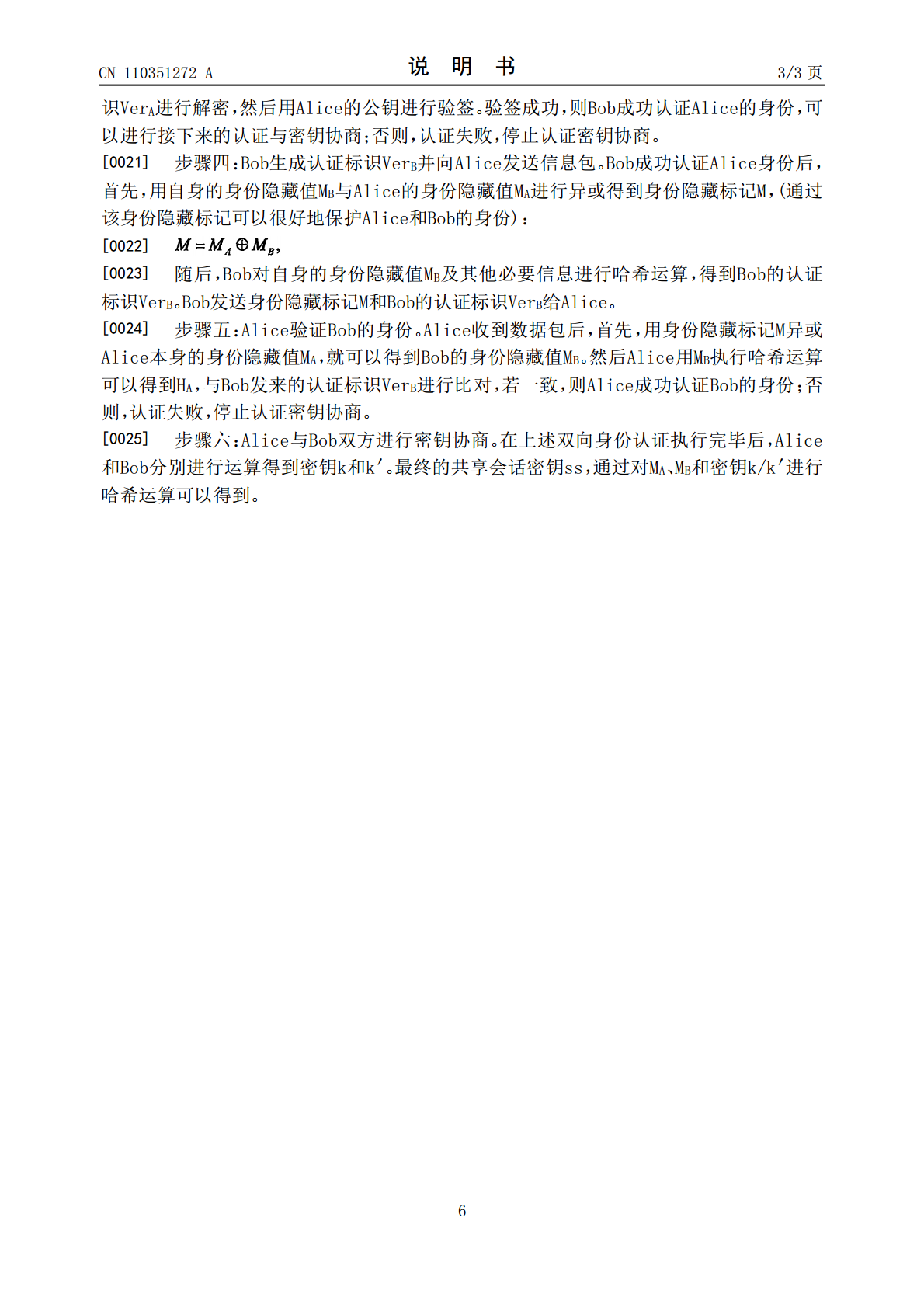

LAKA(Lattice‑BasedAuthenticationKeyAgreement)方案实际上是基于格理论的抗量子攻击密钥协商方法,经过2轮交互来进行双向认证与密钥协商,同时可以实现用户的身份隐私保护。本发明公开了一种通用的抗量子双向认证密钥协商方法(LAKA),描述了通信双方经过2轮交互进行双方身份认证后进行密钥协商的新模式,该模式的第一轮采用加解密模块、签名验签进行身份认证,第二轮采用哈希运算进行认证;引入了掩盖因子对传输信息进行保护。本方案与已有方案相比,计算开销和通信开销较低,抗攻击能

基于格的抗量子认证密钥协商协议研究综述.docx

基于格的抗量子认证密钥协商协议研究综述《基于格的抗量子认证密钥协商协议研究综述》摘要:随着量子计算技术的快速发展,传统的公钥密码体制将面临被量子计算攻击的威胁。为了解决这一问题,基于格的密码学应运而生。基于格的抗量子认证密钥协商协议通过利用格结构和随机化,为通信双方提供了安全且抵抗量子计算攻击的密钥协商方式。本文对基于格的抗量子认证密钥协商协议进行了综述,包括基本原理、协议分类和安全性分析等内容,并对当前研究中存在的问题和挑战进行了讨论。1.引言近年来,随着量子计算技术的飞速发展,传统的公钥密码体制的安全

量子密钥协商方法.pdf

本发明提供了一种量子密钥协商方法,当第一通信者与第二通信者交换完量子比特并且所述第二通信者获得经过信道编码的经典比特串,其中所述信道编码自身具有纠错功能。所述第二通信者将自己所获得的编码比特串通过所述信道编码的指错子进行检错。若所述比特分组没有错误,所述第二通信者则保留所述编码比特串。若所述比特分组出现一个错误,所述第二通信者则使用所述信道编码的纠错功能对所述编码比特串进行纠错。若所述比特分组出现两个错误,所述第二通信者则对所述编码比特串求冗余位的直和。根据本发明的量子密钥协商方法通过改进方法从而在同样长

车联网环境下具有抗密钥暴露特性的认证密钥协商方法.pdf

本发明公开了一种车联网环境下具有抗密钥暴露特性的认证密钥协商方法,命名为KERAKA方法。在本发明中,车辆只需注册一次便可以和任意边缘节点建立会话密钥,与传统方案不同的是,在初始化阶段不需要设置车联网系统的主公钥,以减少存储开销和提高安全性。此外,本发明具有抗密钥暴露功能。具体来说,在每个时间段,用户的私钥会在授权服务器的帮助下定期更新,因此,即使用户在当前时间段的私钥暴露,也不会影响之前或之后时间段的私钥的安全性。与已有的方案相比,本发明在安全性能和计算开销方面都具有明显优势,更适用于复杂多变的车联网环

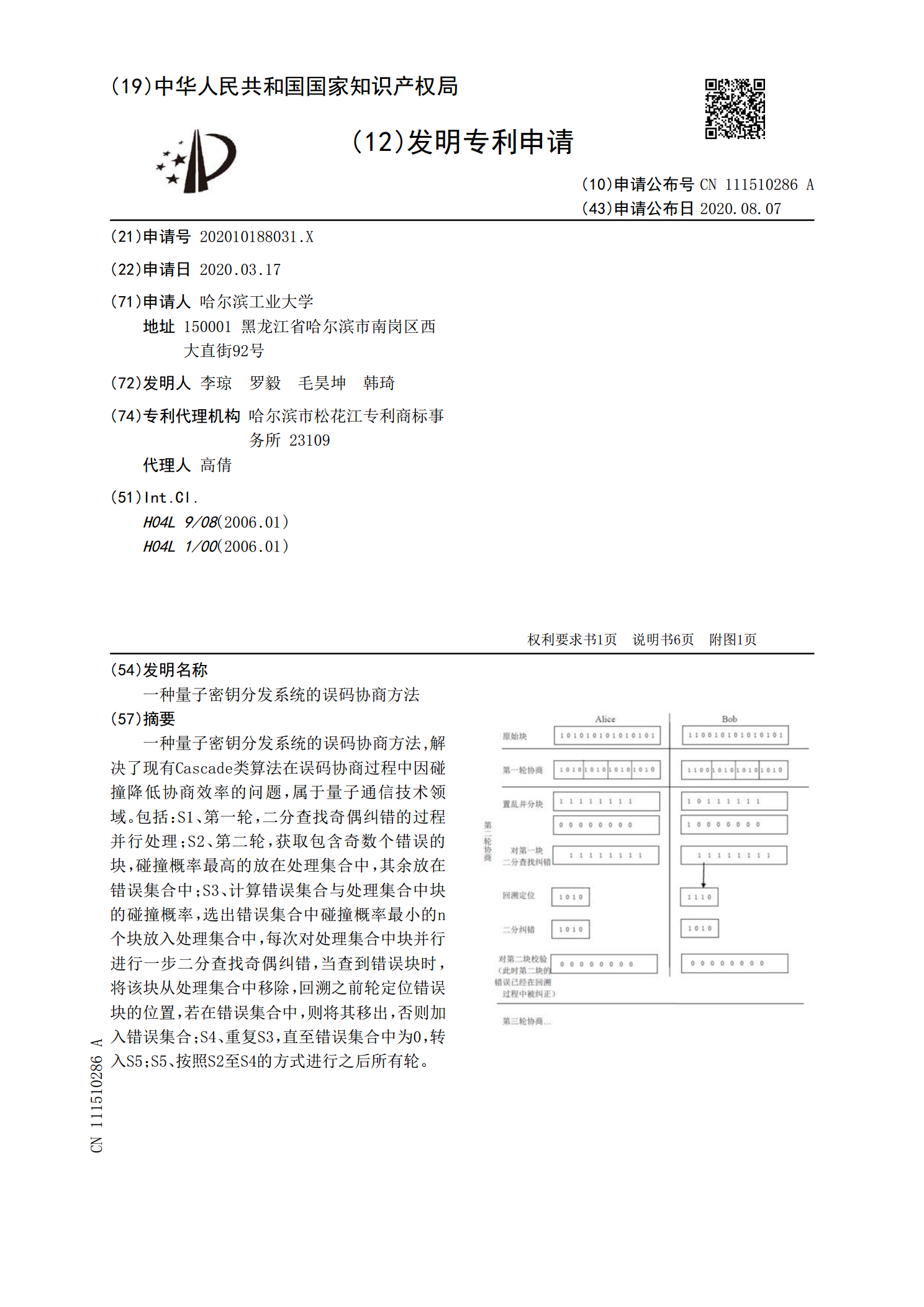

一种量子密钥分发系统的误码协商方法.pdf

一种量子密钥分发系统的误码协商方法,解决了现有Cascade类算法在误码协商过程中因碰撞降低协商效率的问题,属于量子通信技术领域。包括:S1、第一轮,二分查找奇偶纠错的过程并行处理;S2、第二轮,获取包含奇数个错误的块,碰撞概率最高的放在处理集合中,其余放在错误集合中;S3、计算错误集合与处理集合中块的碰撞概率,选出错误集合中碰撞概率最小的n个块放入处理集合中,每次对处理集合中块并行进行一步二分查找奇偶纠错,当查到错误块时,将该块从处理集合中移除,回溯之前轮定位错误块的位置,若在错误集合中,则将其移出,否