网络攻击与防范.ppt

kp****93

亲,该文档总共85页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

网络攻击与防范.ppt

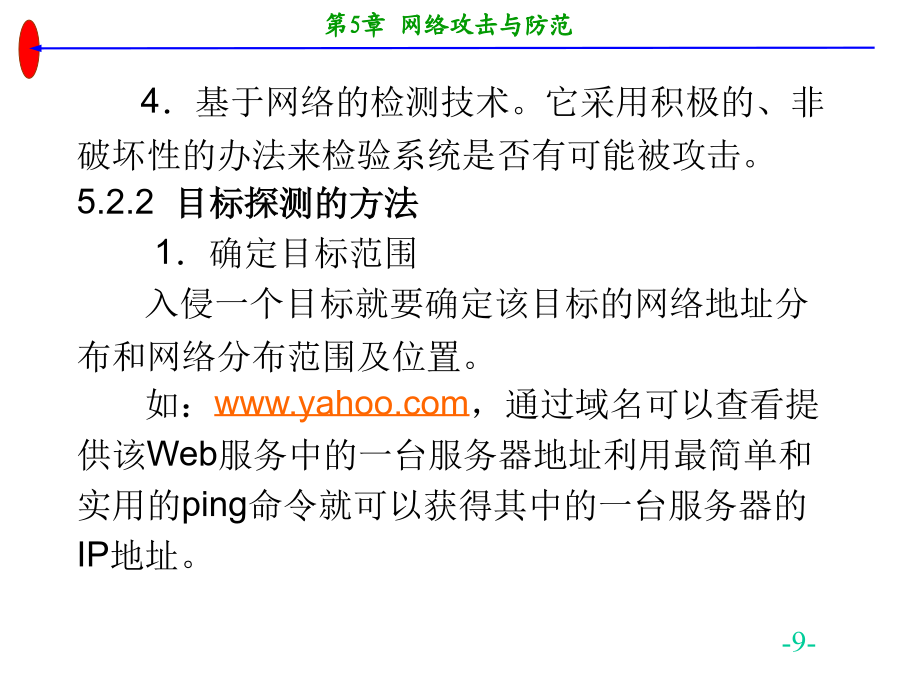

第5章网络攻击与防范5.1网络安全漏洞从技术上说,网络容易受到攻击的原因主要是由于网络软件不完善和网络协议本身存在安全缺陷造成的。例如我们使用最多的、最著名的TCP/IP网络协议就存在大量的安全漏洞。这是因为在设计TCP/IP协议时,我们只考虑到如何实现信息通信,而没有考虑到有人会破坏信息通信的安全。5.2目标探测一方面,目标探测是防范不法黑客攻击行为的手段之一,另一方面也是黑客进行攻击的第一步。5.2.1目标探测的内容目标探测所包括的内容基本上有以下两类:1.外网信息。包括域名、管理员信息、网络地址范围

《网络攻击与防范》.ppt

整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件整理课件

网络的攻击与防范-理论与实践 第1篇 网络攻击与防范概论 第3章 网络攻击与防范模型.ppt

第一篇网络攻击与防范概论第一篇网络攻击与防范概论第3章网络攻击与防范模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.1网络攻击的整体模型3.2网络防范的原理及模型积极安全防范的原理积极安全防范的原理积极安全防范的原理消极安全防范的原理消极安全防范的原理消极安全防范的原理3.2网络防范的原理及模型3.2网络防范的原理及模型3.2网络防范的原理及模型3.2网络防范的原理及模型3.2网

网络的攻击与防范-理论与实践 第1篇 网络攻击与防范概论 第1章 网络攻击与防范的历史、现状.ppt

网络攻击与防范——原理与实践第一篇网络攻击与防范概论第一篇网络攻击与防范概论第一篇网络攻击与防范概论第1章网络攻击与防范的历史、现状与发展趋势一、网络与黑客的历史计算机网络的历史计算机网络的历史计算机网络的历史计算机网络的历史计算机网络的历史计算机网络的历史黑客的历史什么是黑客?黑客的重要事件黑客的重要事件黑客的重要事件黑客的重要事件黑客的重要事件黑客的重要事件黑客的重要事件我国黑客历史我国黑客历史我国黑客历史我国黑客历史一、网络与黑客的历史二、网络攻击技术三、网络安全技术二、网络攻击技术二、网络攻击技术

网络攻击与防范(12).ppt

第五章网络攻击与防范技术5.1网络攻击概述与分类近10年安全漏洞发布趋势5.1网络攻击概述与分类5.1网络攻击概述与分类网络攻击的一般流程5.2目标探测5.2.1目标探测的内容5.2.2目标探测的方法2.分析目标网络信息使用专用的工具,如VisualRoute等。这些软件的主要功能:快速分析和辨别Internet连接的来源,标识某个IP地址的地理位置等。3.分析目标网络路由了解信息从一台计算机到达互联网另一端的另一台计算机传播路径,常见的检测工具为Tracert/TraceRoute。5.3扫描概念和原理