黑客攻击与防范.ppt

kp****93

亲,该文档总共46页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

黑客攻击与防范.ppt

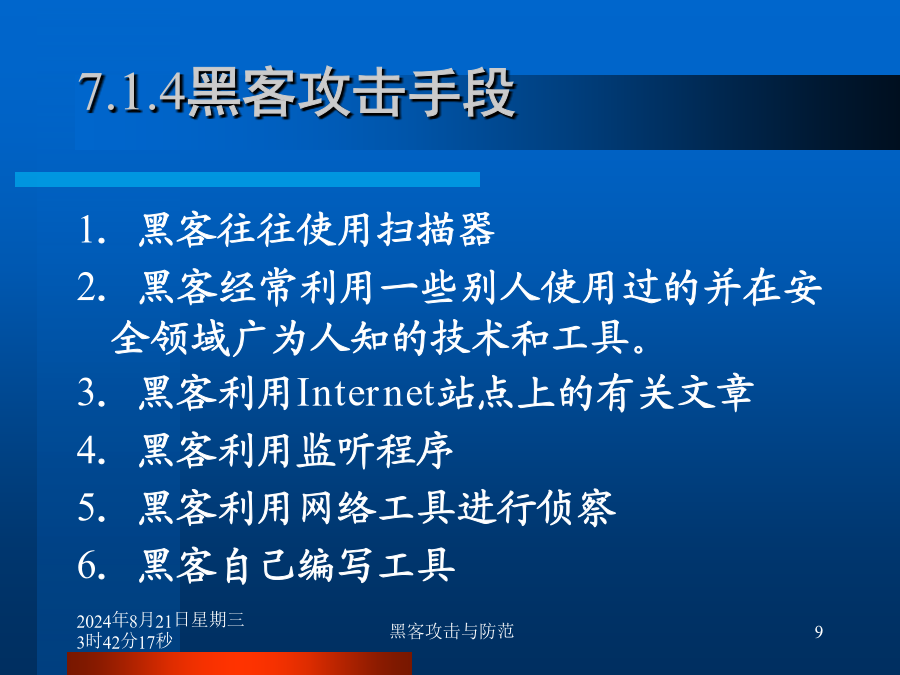

第七章黑客攻击与防范知识点难点要求第一节黑客攻击介绍7.1.1黑客与入侵者7.1.2黑客攻击的目的7.1.3黑客攻击的3个阶段7.1.4黑客攻击手段第二节黑客攻击常用工具7.2.1网络监听(2)监听模式的设置要使主机工作在监听模式下,需要向网络接口发送I/O控制命令;将其设置为监听模式。在UNIX系统中,发送这些命令需要超级用户的权限。在UNIX系统中普通用户是不能进行网络监听的。但是,在上网的Windows95中,则没有这个限制。只要运行这一类的监听软件即可,而且具有操作方便,对监听到信息的综合能力强的

黑客攻击与防范技术.ppt

黑客攻击与防范技术目录网络中存在的安全威胁什么是黑客黑客守则黑客守则黑客入侵和破坏的危险针对我国的几次主要黑客攻击事件2001年中美黑客大战这次事件中被利用的典型漏洞这次事件中被利用的典型漏洞这次事件中被利用的典型漏洞PoizonB0x、pr0phet更改的网页国内黑客组织更改的网站页面Internet上有超过30,000个黑客站点黑客攻击基本流程典型的攻击步骤图解黑客常见攻击方法和防范措施黑客常见攻击方法和防范措施主机扫描ping工具:Pingerping工具:PingSweep黑客常见攻击方法和防范措

防范黑客攻击基本方法.docx

防范黑客攻击基本方法摘要本文通过对黑客攻击的基本方法的探讨给出防范黑客攻击的基本方法为个人电脑、企业管理以及系统管理员防范黑客提供一些参考。关键字黑客攻击;防范方法随着信息时代的到来信息已成为社会发展的重要战略资源社会的信息化已成为当今世界发展的潮流核心而信息安全在信息社会中将扮演极为重要的角色它直接关系到国家安全、企业经营和人们的日常生活。我们的计算机有时会受到计算机病毒、黑客的攻击造成个人和企业的经济损失和信息资料的泄露甚至危及国家安全。为了更有效地防

黑客攻击与防范(Telnet入侵).ppt

《信息安全技术》授课班级Telnet入侵Telnet典型入侵

黑客攻击与防范(扫描原理).ppt

《信息安全技术》授课班级漏洞扫描类攻击案例1漏洞扫描主界面X-Scan的使用X-Scan的使用X-Scan的使用X-Scan的使用X-Scan的使用X-Scan的使用漏洞扫描案例2漏洞扫描SuperScan软件案例3端口扫描程序NmapNMAP界面1.ping扫描通过nmap扫描整个网络寻找目标,确定目标机是否处于连通状态。再通过-sP参数进行ping扫描。缺省情况下,nmap给每个扫描到的主机发送一个ICMPecho和一个TCPACK,主机对任何一种包的响应都会被nmap得到。扫描速度非常快,在很短的时