[黑客攻防技术宝典 Web实战篇]---路径遍历.pdf

as****16

在线预览结束,喜欢就下载吧,查找使用更方便

相关资料

[黑客攻防技术宝典 Web实战篇]---路径遍历.pdf

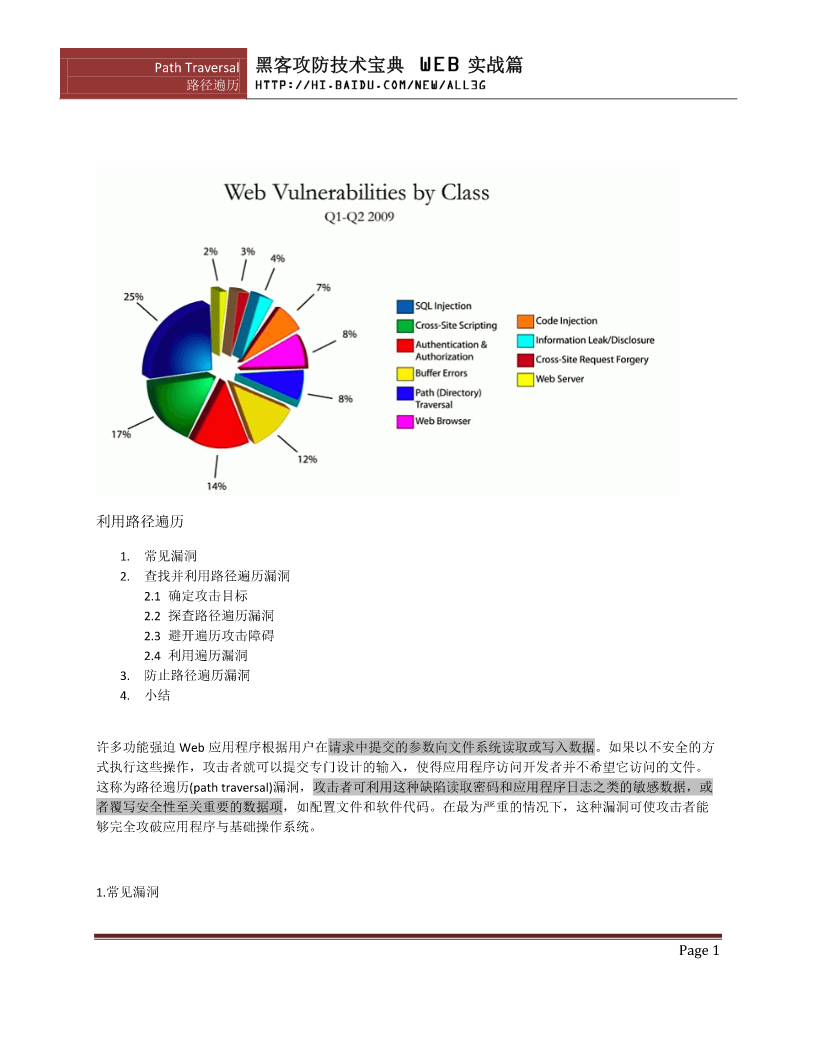

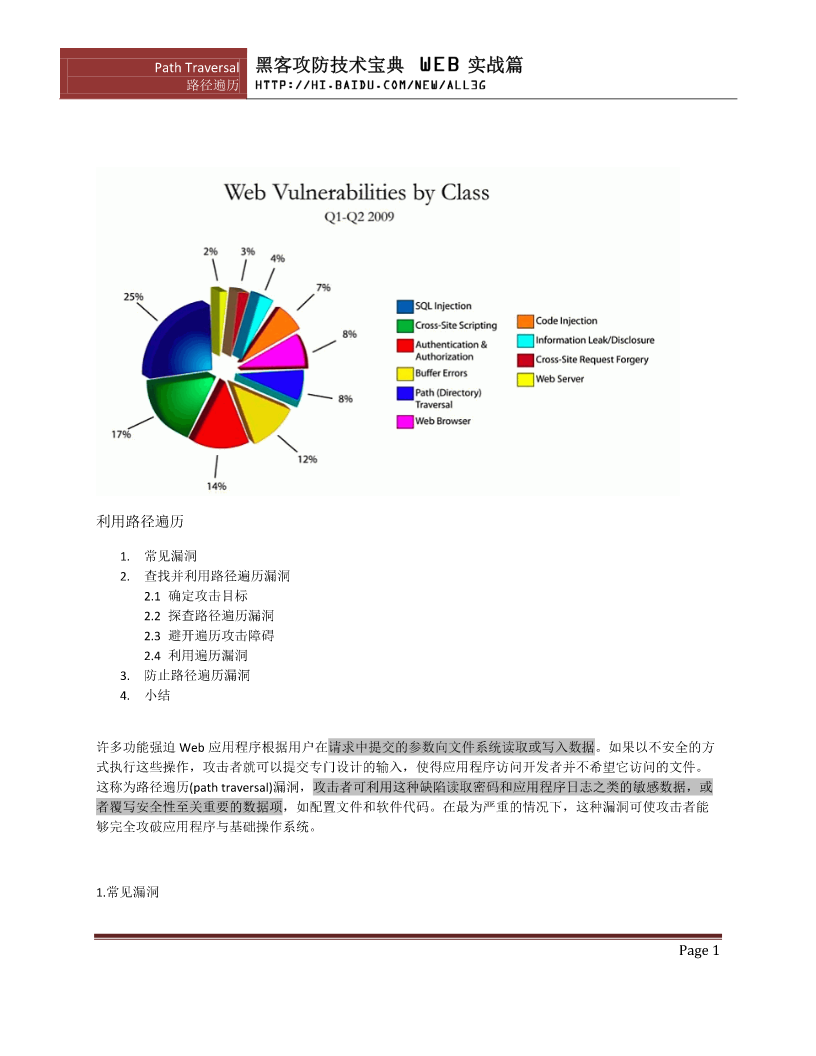

PathTraversal黑客攻防技术宝典实战篇路径遍历利用路径遍历1.常见漏洞2.查找并利用路径遍历漏洞2.1确定攻击目标2.2探查路径遍历漏洞2.3避开遍历攻击障碍2.4利用遍历漏洞3.防止路径遍历漏洞4.小结许多功能强迫Web应用程序根据用户在请求中提交的参数向文件系统读取或写入数据。如果以不安全的方式执行这些操作,攻击者就可以提交专门设计的输入,使得应用程序访问开发者并不希望它访问的文件。这称为路径遍历(pathtraversal)漏洞,攻击者可利用这种缺陷读取密码和应用程序日志之类的敏感数据,或

《黑客攻防技术宝典:Web实战篇》习题答案.pdf

[黑客攻防技术宝典 Web实战篇---解析应用程序].pdf

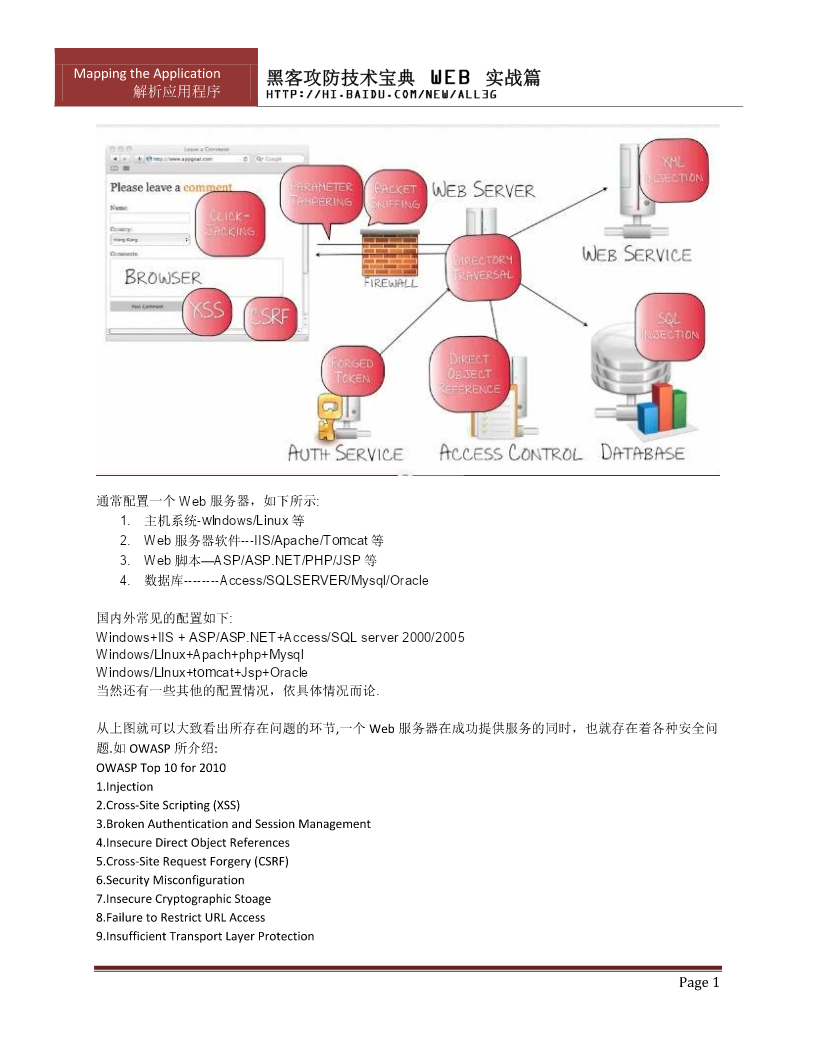

MappingtheApplication黑客攻防技术宝典实战篇解析应用程序通常配置一个Web服务器,如下所示:1.主机系统-windows/Linux等2.Web服务器软件---IIS/Apache/Tomcat等3.Web脚本—ASP/ASP.NET/PHP/JSP等4.数据库--------Access/SQLSERVER/Mysql/Oracle国内外常见的配置如下:Windows+IIS+ASP/ASP.NET+Access/SQLserver2000/2005Windows/Linux+Apa

《黑客攻防技术宝典web实战篇》第二版---全部答案.pdf

《⿊客攻防技术宝典web实战篇》第⼆版----全部答案第2章:核⼼防御机制1.为什么说应⽤程序处理⽤户访问的机制是所有机制中最薄弱的机制?典型的应⽤程序使⽤三重机制(⾝份验证、会话管理和访问控制)来处理访问。这些组件之间⾼度相互依赖,其中任何⼀个组件存在缺陷都会降低整个访问控制机制的效率。例如,攻击者可以利⽤⾝份验证机制中的漏洞以任何⽤户⾝份登录,并因此获得未授权访问权限。如果能够预测令牌,攻击者就可以假冒成任何已登录⽤户并访问他们的数据。如果访问控制不完善,则任何⽤户都可以直接使⽤应该受到保护的功能。2

黑客攻防宝典.pdf