电力系统的攻击仿真方法、装置及攻击仿真设备.pdf

书生****66

亲,该文档总共16页,到这已经超出免费预览范围,如果喜欢就直接下载吧~

相关资料

电力系统的攻击仿真方法、装置及攻击仿真设备.pdf

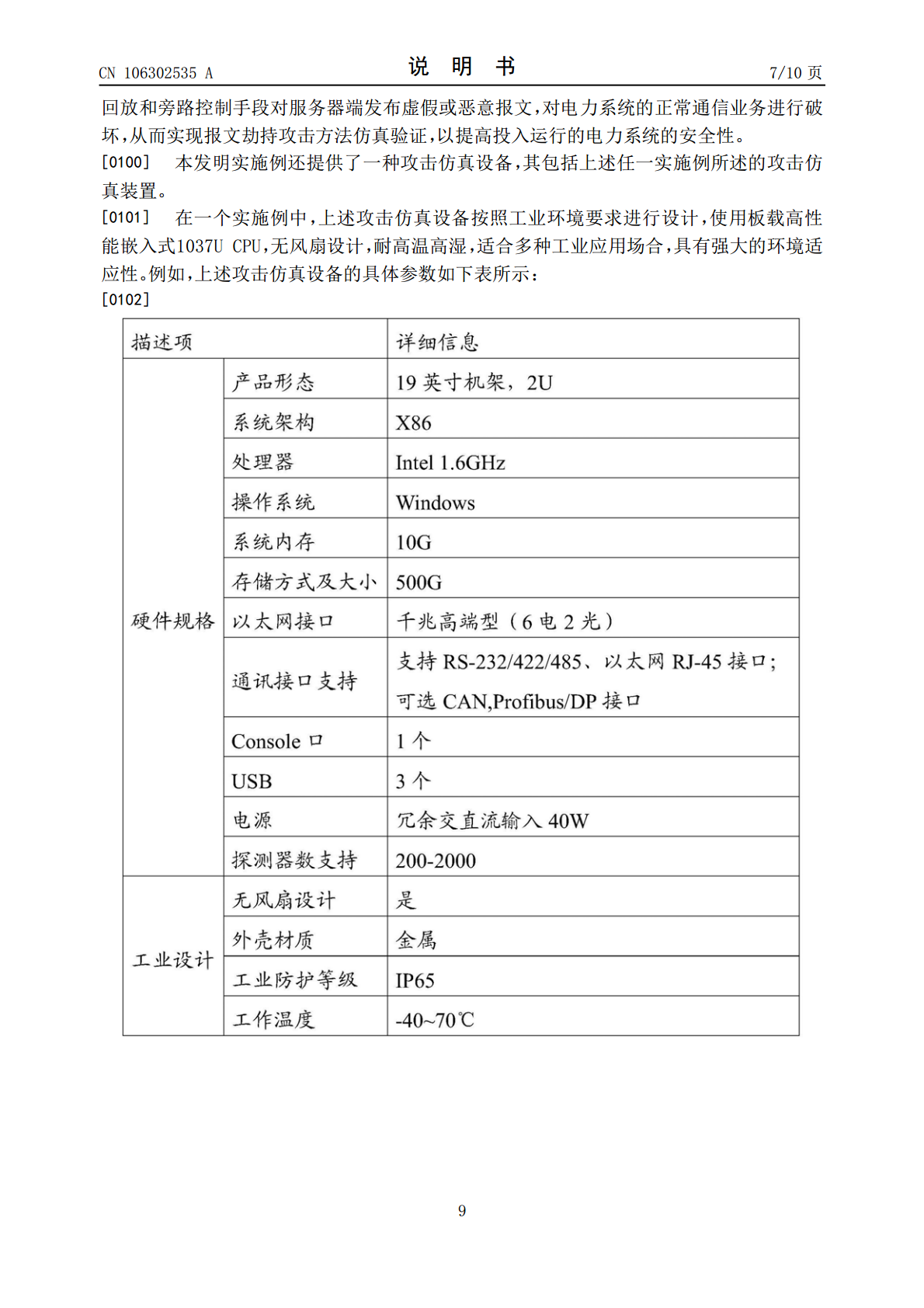

本发明提出一种电力系统的攻击仿真方法、装置及攻击仿真设备,其中攻击仿真方法包括:抓取通信数据包并获取报文数据;根据预设电力专用协议库,解析所述报文数据的信息内容;针对所述信息内容进行相应的攻击仿真操作。上述电力系统的攻击仿真方法、装置及攻击仿真设备,既能模拟正常电力监控系统业务和专用规约通信场景,又能通过窃听手段窃取电力系统内部报文,并识别电力专用协议报文格式,通过报文回放和旁路控制手段对服务器端发布虚假或恶意报文,对电力系统的正常通信业务进行破坏,从而实现报文劫持攻击方法仿真验证,以提高投入运行的电力系

集成电路故障注入攻击仿真方法.docx

集成电路故障注入攻击仿真方法摘要:随着集成电路(IntegratedCircuit,IC)应用越来越广泛,IC的安全风险也越来越突出。其中,故障注入攻击(FaultInjectionAttack,FIA)是一种常见的攻击方式,可以破坏IC的功能和保护机制。因此,对FIA的仿真研究具有重要的意义。本文主要介绍了FIA的基本原理和分类,介绍了几种常用的FIA仿真方法,详细分析了仿真方法的优缺点,最后提出了未来FIA仿真研究的方向和挑战。一、绪论随着信息时代的到来,IC的应用越来越广泛。然而,IC的安全风险也相

攻击估计装置、攻击控制方法和攻击估计程序.pdf

攻击估计装置具有:存储部,其保持攻击树、抽象攻击树和确认日志管理信息;以及预测部,其在接收到通知发生了对分析对象系统的攻击的检测警报的情况下,参照攻击树、抽象攻击树和确认日志管理信息,预测由攻击造成的污染范围,预测部在未能确定与攻击对应的威胁痕迹信息的情况下,判断为发生了未知的攻击作为攻击,参照抽象攻击树来确定抽象攻击名称,参照确认日志管理信息来确定残留有由未知的攻击造成的痕迹的可能性高的设备,并且与所确定的设备对应地确定日志的具体部位,由此预测由未知的攻击造成的污染范围。

黑盒攻击方法、装置、设备及介质.pdf

本申请公开了一种黑盒攻击方法、装置、设备及介质,属于人工智能领域。方法包括:在第一图像类别嵌入特征的指导下,基于第一随机噪声生成合成图像,将合成图像输入可替换模型,训练得到第一替身模型,其中,第一替身模型生成第一对抗样本,基于第一对抗样本对第一替身模型进行训练得到第二替身模型,其中,第二替身模型生成第二对抗样本,最终由第二对抗样本对目标模型进行黑盒攻击。上述方案中利用第一对抗样本训练第一替身模型,使得到的第二替身模型能更好地模拟目标模型的决策边界,最终生成具有可迁移性的对抗样本。

网络攻击节点分布图构建方法的研究与仿真.docx

网络攻击节点分布图构建方法的研究与仿真网络攻击节点分布图构建方法的研究与仿真摘要:随着互联网的普及和发展,网络攻击已成为一个严重的安全威胁。在此背景下,构建网络攻击节点分布图是实现网络防御和安全保护的重要手段。本文将研究和分析网络攻击节点分布图构建方法,并利用仿真实验验证算法的有效性。关键词:网络安全、攻击节点、分布图构建、仿真1.引言随着互联网的蓬勃发展,人们对网络安全的重视度不断提高。互联网的便利性也带来了网络攻击事件的增多,对个人、组织甚至国家安全造成了严重威胁。网络攻击节点分布图是一种对网络攻击节